「やらないよりマシ」 徳丸氏が語る“セキュリティチェックシートの問題点”:「Security Week 2023 春」開催レポート

サイバー攻撃の激化によって企業規模を問わずサプライチェーンリスクが生まれている。発注側と受注側それぞれでこれに向けた効果的な防御策とは何か。徳丸 浩氏がサプライチェーンリスクとセキュリティチェックシート問題について切り込んだ。

この記事は会員限定です。会員登録すると全てご覧いただけます。

企業を狙ったサイバー攻撃は複雑化、巧妙化している。特にサプライチェーンを狙った攻撃は増加傾向にある。情報処理推進機構(IPA)が2023年2月28日に公開した「情報セキュリティ10大脅威 2023(組織)」では「サプライチェーンの脆弱(ぜいじゃく)性を悪用した攻撃」が第2位にランクインした。

サプライチェーンセキュリティ対策が難しいのは「自社だけでは守れない」ことだ。ビジネスが複雑化している中、サイバー攻撃者は中堅・中小企業のセキュリティ対策が十分ではない部分を突いてくる。これに対し、企業はどのように対策を講じるべきか。

アイティメディア主催のオンラインイベント「ITmedia Security Week 2023 春」に、業界のご意見番であるEGセキュアソリューションズの徳丸 浩氏(取締役CTO)が登壇。「古くて新しいサプライチェーンのセキュリティ問題、実のところどうすればよいか」と題する講演でこれについて解説した。

企業規模問わず高まるサプライチェーンリスク 損賠賠償請求されることも

近年のサイバーインシデントを見ると、サプライチェーンの弱点を悪用したサイバー攻撃が目立つ。「サプライチェーンの弱点を悪用した攻撃」とは、原材料や部品の調達、製造、在庫管理、物流、販売、業務委託先といった一連の「商流」(サプライチェーン)で、セキュリティ対策が十分ではない中堅・中小企業が、大企業を標的としたサイバー攻撃の足掛かりとして狙われることを指す。

一度サプライチェーンに侵入されると、取引先や業務を委託している組織も攻撃され、情報漏えいなどの被害を受ける。徳丸氏は「子会社や外部委託業者が導入しているセキュリティが脆弱な機器だけでなく、システムやサービスを構築しているオープンソースソフトウェア(OSS)も狙われている」と指摘する。

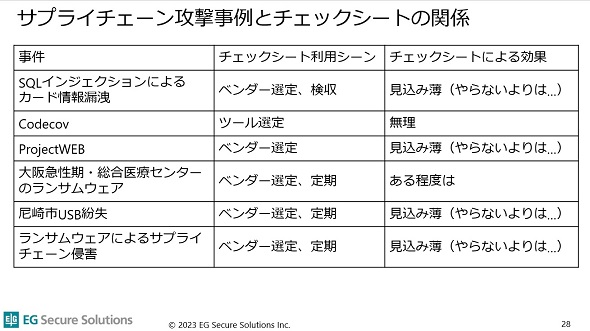

一口にサプライチェーン攻撃といっても、その攻撃手法はさまざまだ。SQLコマンドを悪用した「SQLインジェクション」やコードカバレッジツール、プロジェクト情報共有ツールといった外部ツールの脆弱性に対する不正アクセス、もちろんランサムウェア攻撃もその1つである。

サプライチェーン攻撃の被害を受けた場合、攻撃者にとっての“突破口”となってしまった企業が取引先の企業から損賠賠償請求を受けるケースもある。

2000年代に発生した家具インテリアECサイト侵入事件では、家具インテリアのECサイトを運営する企業が、ECサイトアプリケーションの構築を担当した外部企業に対し、「必要なセキュリティ対策を講じる義務(債務)を怠った債務不履行」として損害賠償を請求し、東京地裁に起訴した。東京地裁は「仕様書に記載はないが、SQLインジェクション対策を怠ったことは重過失である」として損害賠償を命じている。

2021年5月には富士通が独自に開発、運用してきたプロジェクト情報共有ツール「ProjectWEB」が不正アクセスを受け、同ツールを利用していた政府機関を含む129組織の情報が流出した。富士通は調査の結果、「悪意のある第三者が正規利用者になりすます不正アクセスが実行されたが、運用管理者や外部利用者のマルウェア感染などはない」としている。なお富士通は2021年12月、同ツールの利用停止を公表した。

さらに、自動車サプライチェーンに大きな被害を与えたセキュリティインシデントとして印象深かったのは、トヨタ自動車の取引先である小島プレス工業のランサムウェア被害だろう。小島プレス工業は2022年3月、取引用システムがマルウェアに感染したと発表。トヨタ自動車を含む取引先は同社からの内外装部品の納入が滞り、結果的に自動車生産ラインも一時的にストップした。なおトヨタ自動車はこの影響で、国内全14工場28ラインを丸一日停止した。

話題のセキュリティチェックシート問題 徳丸氏の見解は“やらないよりマシ”

サプライチェーン攻撃の手法は多種多様であっても「一度どこかが攻撃されれば、サプライチェーン全体に被害が及ぶ」という事実は変わらない。徳丸氏は、委託元組織と委託先組織の被害予防と被害を受けた際の対応について「自社の立ち位置に沿った対応が重要だ」と指摘する。

委託元組織の予防策は、業務委託や情報管理における規則の徹底はもちろん、信頼できる委託先組織の選定や委託先からの納品物の検証、契約内容の確認、委託先組織の管理などが挙げられる。万が一、被害を受けた場合は影響調査と原因の追究を徹底し、脆弱性部分を洗い出し、対策を強化する。同時に責任の所在も明らかにし、被害への補償も交渉しなければならない。

一方、委託先組織は「被害に遭わない」ようにすることが大前提だ。サイバー攻撃者の目的や攻撃手段は多岐にわたるため、その他の脅威対策も参考にしながら、業務に応じた広範な対策が必要となる。そして被害を受けた場合は、真っ先に委託元に連絡することが重要だ。

委託先のセキュリティ管理で利用するのが「セキュリティチェックシート」である。これはクラウドやSaaS(Software as a Service)選定時に利用されるもので、ユーザー企業が各事業者と契約する際に、自社のセキュリティ要件や可用性を満たしているかどうかを確認するために利用するものだ。ただし、回答項目数は100項目以上に上ることが多く、事業者にとって大きな負担となっている。

徳丸氏は「多くの企業では定期的にセキュリティチェックシートを配布し、事業者がきちんと対策を講じているか毎年確認している。ただし結論から言えば、セキュリティチェックシートで確認したからといってサイバー攻撃は防御できない。『ほぼ無理だが、やらないよりマシ』程度のものだ」と語る。

同氏によると、SQLインジェクション対策をしていない事業者は少ないが、SQLインジェクション被害に遭った企業は「やっている“つもり”だったけど脆弱性があった」というケースがほとんどだという。こうしたケースはセキュリティチェックシートでは見抜けない。

徳丸氏は「セキュリティチェックシートで確認したからといってランサムウェア対策は十分ということはない。セキュリティチェックシートに記入してもらうだけでは、セキュリティのリアルは見えてこない。項目内容にかかわらずさまざまな対策を講じる必要がある」と説明する。

その他、発注側と受注側がセキュリティチェックシートの項目の意味を理解していないケースが多いことや、回答する側に「回答に対するインセンティブ」が薄いことも問題だ。

「いくら項目数を増やしても実効性はない。また、回答側が(考え得る対策はしているが抜けがあるかもしれない。そのためチェックは付けられないなどの理由から)誠実に回答してもそれに対するインセンティブはない。さらに言えば、チェックシート項目の中には『今どきこの質問をする必要があるのか』と首をかしげるようなものもある」(徳丸氏)

セキュリティチェックシート“だけ”に頼らない対策を

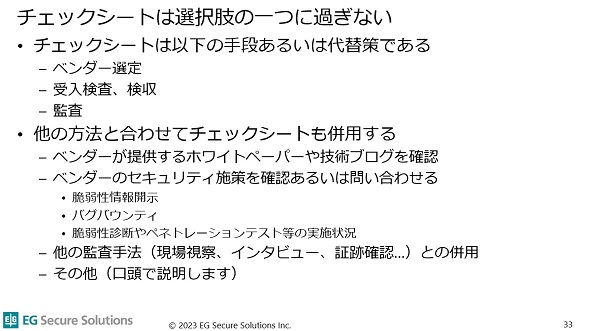

ではセキュリティチェックシートは無意味なのか。徳丸氏は「無意味ではなく、セキュリティチェックシート“だけ”に頼る姿勢がダメだ」と指摘し、以下のように説明する。

「セキュリティチェックシートはあくまでも一つの選択肢にすぎない。本来はベンダー選定や、セキュリティ対策の受け入れ検査や検収、監査を実施しなければならないが、それら全てを実施することは難しいため、“代替策”として利用するものだ。セキュリティ対策の確認は、チェックシート以外の方法もある。ベンダーが開示しているホワイトペーパーや技術ブログを確認することも一つの方法だ。また、ベンダーが提供する製品の脆弱性情報や脆弱性診断、ペネトレーションテストなどの実施状況を問い合わせるのも一策だろう。脆弱性情報開示は嫌がるベンダーも多いが、脆弱性がないことはあり得ないので、むしろ適切に情報を開示しているベンダーの方が評価できる」(徳丸氏)

ベンダー選定の際、その企業が「バグバウンティ」(バグ報奨金制度)を実施しているかどうかも評価ポイントだ。バグバウンティは企業が自社製品やサービスの脆弱性を発見・報告した者に対し、報奨金を支払う仕組みを指す。日本ではサイボウズなどが同制度を採用している。ちなみにサイボウズの報奨金は、1件あたり上限200万円だという。

さらに詳細な確認が必要であれば、現場視察やインタビュー、証跡確認などの監査手法もある。サプライチェーンで発注側が影響力を行使できるのは、ベンダー選定と発注、契約だ。セキュリティにおいてもこれらが重要であり、企業側は自社の責任においてきちんと確認する必要がある。

最後に徳丸氏は「サプライチェーンは経済活動の全てを指す。そのため概念自体が広く、セキュリティ対策に単純な解があるわけではない。こうしたことを理解した上で、できる限りの対策を講じることが重要だ」と力説した。

関連記事

脆弱性対応の“解像度”を高めよ アップデートだけでは全然足りない理由

脆弱性対応の“解像度”を高めよ アップデートだけでは全然足りない理由

「脆弱性対応=セキュリティアップデートを適用するだけ」という理解は少し解像度が低過ぎるかもしれない。岡田 良太郎氏がそもそも脆弱性対応とは何をどうすることなのか、近年注目のキーワード「SBOM」の意義とは何かなどを語った。 脆弱性対応と社長命令の板挟み――情シスに明日はくるのか?

脆弱性対応と社長命令の板挟み――情シスに明日はくるのか?

サイバー攻撃が激しさを増す中、自社に影響を与える可能性がある脆弱性に対して適切に対処するにはどうすればいいのだろうか。クイズ形式でこれを学んでみよう。 サイバー攻撃者視点で“攻めにくいシステム”とは――上野 宣氏が語る

サイバー攻撃者視点で“攻めにくいシステム”とは――上野 宣氏が語る

境界型セキュリティの限界が唱えられて久しい中、企業が目指すべき対策とは何か。現役のペネトレーションテスターである上野 宣氏が、サイバー攻撃者の視点で有効なセキュリティ対策を語った。 サイバー攻撃者との交渉もやむなし? ラック西本社長が語るランサムウェア事前・事後対策

サイバー攻撃者との交渉もやむなし? ラック西本社長が語るランサムウェア事前・事後対策

ランサムウェアをいつかは遭遇する“災害”だ。そのために私たちは事前に何を考慮して、どのような対策を講じればいいのか。ラックの代表取締役社長である西本逸郎氏が事前対策から被害後の事後対策までを語った。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- VS Code拡張機能4件に重大な脆弱性 累計ダウンロード数は1.2億

- なぜ予算を掛けてもセキュリティは強化できない? 調査で分かった3つの理由

- 富士通、開発の全工程をAIで自動化し「生産性100倍」 自社LLMのTakaneを活用

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- ドローンいらず? 飛行動画作成できる「Google Earth Studio」登場

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- 「身近な上司」を再現する専用ディープフェイク動画を作成 KnowBe4が新トレーニング

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認

- Chromiumにゼロデイ脆弱性 悪用コードが流通済みのため急ぎ対処を

EGセキュアソリューションズの徳丸 浩氏

EGセキュアソリューションズの徳丸 浩氏