「セキュリティ理解ゼロ」の経営層から予算を引き出すには? エンドポイント対策の現在地:Itmedia Security Week 2023夏 イベントレポート

企業規模の大小を問わずサイバー攻撃の標的となる可能性が増す一方で、経営層のセキュリティ対策への理解が十分とはいえない企業が多いのが実態だ。予算を確保するために「セキュリティ理解ゼロ」の経営層をいかに説得すべきか。現在押さえるべきエンドポイント対策と併せて、サイバーディフェンス研究所の名和利男氏の提言を紹介する。

この記事は会員限定です。会員登録すると全てご覧いただけます。

サイバー攻撃の増加・高度化を背景に、最後のとりでである「エンドポイント」を守る重要性が高まっている。しかし、抽象的な概念に基づく取り組みが多く、多くの抜け漏れが発生しているのが実態だ。このような状況を改善するために企業は何をすべきか。サイバーディフェンス研究所の専務理事、上級分析官としてセキュリティインシデントの対応を支援してきた名和利男氏の提言を紹介する。

本稿は、アイティメディア主催イベント「Itmedia Security Week 2023夏 そのセキュリティ対策、「本当に」自社を守れますか? 今持ち直すべき観点、見直すべき対策とは」(2023年6月実施)におけるサイバーディフェンス研究所の名和利男氏(専務理事、上級分析官)の基調講演「攻撃者によるエンドポイントへの侵害戦略」を編集部で再構成した。

エンドポイント侵害に使われる「5つの手法」

名和氏はサイバーセキュリティ業界に長年携わり、さまざまな企業の対策を支援してきた。同氏が企業から受ける質問には「どのような対策をすればいいのか」「どういったソリューションを採用すべきか」といった「中学や高校の試験対策のような質問」が多いという。名和氏は「こうしたアプローチは間違ったものです」と指摘する(以下、断りのない会話文は名和氏の発言)。

ではサイバー攻撃に対してどのように対策すべきか。「まず攻撃者が何を考え、どのような行動をとって侵入しようとするかにフォーカスすべきです」と名和氏は語り、攻撃者がエンドポイントを侵害する際の手法=「エンドポイント侵害への戦略」として次の5つを挙げた。

なお、名和氏は「経営層にとっては技術的に解説しても多くの何のことだかよく分からず、説明しても上の空になることが多い」として、それぞれの手法について分かりやすい例えを提案しているので、併せて紹介する。

(1)ファイルレスマルウェア

マルウェアそのものを送るのではなく、侵害先にある既にあるツールを用いた侵害手法。攻撃者が侵入した痕跡や証拠を残さないため、調査しにくい。

分かりやすい例え:一般的なマルウェアは、“家”に侵入した後にあちこち荒らした痕跡を残すため、ウイルス対策ソフトウェアはそれらの痕跡を基に「誰が入ったか」を特定できる。ファイルレスマルウェアは散らかしたり物的証拠を残したりしない侵入者のようなものだ。手掛かりを残さないため、検知が困難になる。

(2)Living off the land

Living off the landの直訳は「住み慣れた場所以外でも同じような生活ができること」。サイバーセキュリティの世界では、独自に侵入口やデータの外部転送のための機能を作らず、OSに備わっている機能やコンポーネント(部品や要素)を用いることで「検知を回避し、通常システムの動作に紛れ込む攻撃方法」を意味する。

分かりやすい例え:侵入者が外部から犯行に使う道具を持ち込む代わりに侵入先の庭にある石を使って窓を割ったり、家にある包丁を使って絵画を額から切り取ったりするような手法。「もともと家にあるもの」を使って目的を遂行するため、従来のウイルス対策ソフトウェアによる検知が難しい。

(3)サプライチェーン攻撃

正規のソフトウェアアップデートに悪意あるコードやバックドアを挿入して悪用する。最近増加傾向にある。

分かりやすい例え:食料品店やスーパーマーケットが、仕入れ先から汚染された食品を納品されたようなもの。汚染された食品を消費者に販売した場合、自社は加害者となり、評判を落とす恐れもある。

(4)ゼロデイ・エクスプロイト

パッチや防御策が存在しない未知の脆弱(ぜいじゃく)性を発見して悪用する。セキュリティ業界ではなじみのある攻撃方法だが、経営層には想像の付かない概念にとどまっている。

分かりやすい例え:これまでのエクスプロイトは、盗っ人が次々に新しいピッキング方法を見つけるため、“鍵”を常に更新しなくてはならなかった。ゼロデイ・エクスプロイトは存在すら知られていなかった『隠しドア』が存在しているようなものだ。まずは監視システムによって侵入を監視すると同時に、『隠しドア』がないかどうかをチェックする必要がある。

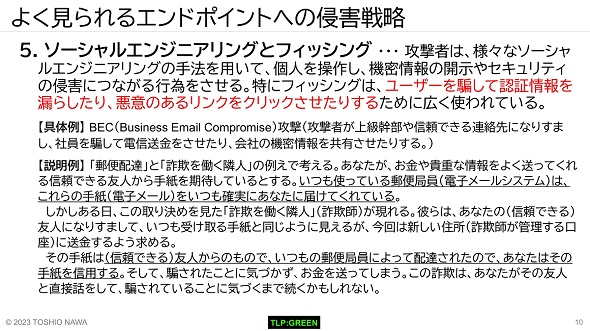

(5)ソーシャルエンジニアリングとフィッシング

ソーシャルエンジニアリングとは、マルウェアなどを使わずに、人間の心理を利用してパスワードなど侵入に必要な情報を引き出す攻撃方法、フィッシングとは実在する企業名や行政機関をかたって電子メールを送信し、リンクから偽サイトにアクセスさせて、個人情報を引き出す攻撃方法を指す。

分かりやすい例え:いわば正規の郵便局員の手で届けられる『偽の手紙』だ。信頼できる友人をかたった差出人が書いた手紙であることは、あなたがその友人と直接話をするまで、この詐欺は続くかもしれない。

名和氏は「経営者層はCISO(最高情報セキュリティ責任者)やセキュリティ部門の担当者に丸投げするのではなく、基本的な概念の理解に必要な知識くらいは持つべきです。一方で、担当者にも工夫が必要です。セキュリティに関してテクニカルな用語を駆使して説明しているだけでは、経営層はなかなか腑(ふ)に落ちず、予算を割り当てるための合意形成が困難になるといった結果になりがちです」と、分かりやすく本質を外さない例えを利用する必要性を強調した。

侵害戦略を拡大させる仕組みを理解し、リスクを捉えることが重要

サイバーディフェンス研究所の名和利男氏:海上自衛隊における護衛艦の戦闘情報中枢での業務、航空自衛隊における防空指揮システムのセキュリティ担当業務などに従事。その後JPCERT/CCなどを経て、サイバーディフェンス研究所に参加。インシデントハンドリングの経験と実績を生かし、CSIRT構築、サイバー演習の支援サービスを提供。最近はサイバーインテリジェンスやアクティブディフェンスに関する活動を強化中。

サイバーディフェンス研究所の名和利男氏:海上自衛隊における護衛艦の戦闘情報中枢での業務、航空自衛隊における防空指揮システムのセキュリティ担当業務などに従事。その後JPCERT/CCなどを経て、サイバーディフェンス研究所に参加。インシデントハンドリングの経験と実績を生かし、CSIRT構築、サイバー演習の支援サービスを提供。最近はサイバーインテリジェンスやアクティブディフェンスに関する活動を強化中。続けて名和氏は、こうした攻撃者の侵害戦略を可能にしている「2つの環境的基盤」を説明した。

名和氏が支援している企業の中には、毎年同じような時期にインシデントが発生して相談に来る「常連」もある。「企業は、エンドポイントへの侵害戦略が拡大している仕組みを理解した上でリクスを捉えるべきです」

エンドポイントの侵害戦略を許す環境的基盤の一つとなっているのが、アクセスに必要なIDやパスワードといった「認証資格情報」を売買することで、不正に侵入する手段を提供する「イニシャルアクセスブローカー」だ。彼ら自身が犯罪を手がけたりマルウェアに感染させたりすることはないが、必要な「鍵」を複製したり侵入手段を提供したりする「ネットワークの鍵屋」だ。そのイニシャルアクセスブローカーの「顧客」になっているのがサイバー犯罪者だ。

イニシャルアクセスブローカーが増大している理由は幾つかある。一つは、容易なアクセスの需要がサイバー犯罪者の中で高まっていることだ。「多くの攻撃者は悪者です。多くの悪者は努力をせず、やすきに流れます。ターゲットとなる組織のセキュリティ対策が低レベルでも、従来のサイバー犯罪が9割9分失敗していたのはそのためです。しかし今は、努力を惜しむ攻撃者でもイニシャルアクセスブローカーの力を借りて不正アクセスするための材料、つまりIDとパスワードを購入できます」

マネタイズが容易になっていることも、イニシャルアクセスブローカーが増大している要因の一つだ。イニシャルアクセスブローカーは自動化ツールを利用して、ターゲットとなる企業の規模に関係なく、膨大な数のIDやパスワード、認証資格情報などを元手をほとんどかけずに手に入れ、使えるものだけを抜き出して売りに出し、お金を得ているという。

DX(デジタルトランスフォーメーション)が進む今、クレデンシャル情報はさまざまな場所で使われており、あちこちから取得できる。「デジタル化やDXによって、以前はそれほど広くなかった“畑”が勝手に広がり、作物を収穫しやすくなったという構図があります」

イニシャルアクセスブローカーの存在が高まっている要因は他にも、「時間とコストの効率化」「アタックサーフェイスの拡大」「(脆弱性の発見・悪用に特化した)専門的な知識」「匿名性とリスクの低減」がある。以前はダークウェブやブラックマーケット、Tor(注1)で情報が交換されていたが、セキュリティリサーチャーや捜査の手が及ぶにつれて取引場所が変わってきた。オンラインゲームのアイテムを売買するWebサイトやSNSで堂々と取り引きされるようになってきた。

シャドーITはなぜ増え続けるのか?

攻撃者の侵害戦略を実現可能にしているもう一つの環境的基盤が「シャドーIT」だ。シャドーITは、IT部門がきちんと資産管理している「表ルート」とは異なる形で、従業員が独自にクラウドサービスなどを調達して運用している。企業にとってはITインフラの一貫性が失われ、セキュリティリスクを高める要因となっている。

「使っている人以外は存在が知り得ない、まるで裏ルートで忍び込む忍者のような存在です」

一般的にIT部門やセキュリティ部門は、リスクを減らすためにさまざまな規則を作り、「あれはだめ」「これはだめ」と禁じてきた。一方で事業部門は、限られた時間の中でより多く売り上げを出さければならない。仕事をやりやすい環境を作る中で、IT部門が関知しないクラウドサービスなどが調達されている。

シャドーITが増え続ける要因は幾つもある。まずは「認識不足」だ。大企業、中小企業を問わず、従業員の多くはITポリシーをほとんど読まずに自身で判断してシャドーITを使い始める。場合によっては、正規のITポリシーと乖離(かいり)した「裏ポリシー」が何年にもわたって業務部門で参照されていることすらある。

「『そういう事態を防ぐために、小学校や中学校でITリテラシーを学べるようにすればいいではないか』という意見もありますが、そもそも教師がこうした認識を持っていません」と、名和氏は企業が対策する必要性を強調する。

シャドーITが広がる背景には、ニーズに合ったツールをすぐに使いたいという「アクセスのしやすさ」や、ビジネスのニーズにスピーディーに応えてほしいという「機敏性と効率性」を業務部門が欲しているという実態がある。「制約の多いITポリシー」も、シャドーITを増大させる要因になるという。

また、対話型の生成AI「ChatGPT」の活用を巡る動きに見られるように、社内でチャレンジングな取り組みを始める際にも「例外」とされてシャドーITが広がりがちだ。

加えて利用者の「個人の好み」や、「トレーニングやサポートの欠如」「外部とのコラボレーション」といった要因もある。ITベンダーなど外部の関係者と協業する際は相手方が求めるやり方を採用する傾向が強い。「『共同作業』という言葉の裏でITポリシー違反が発生しがちです」

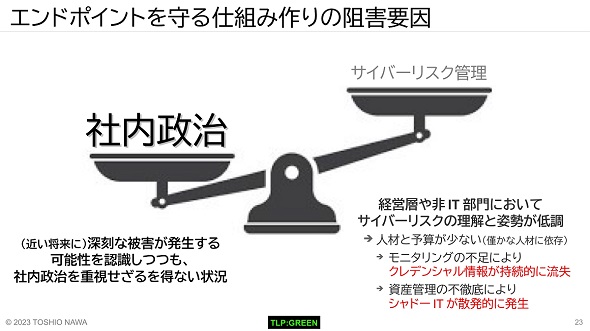

分かりやすい例えを用いながら経営層の理解を求めよう

こうした環境的基盤も相まってエンドポイントへの侵害戦略は増加し続け、エンドポイントを守る仕組みはなかなか整備されないのが実態だ。「特に人材についてしばしば不足がいわれますが、正確には『安く雇える人材がいない』だけです。わずかな人材に依存するため、キャパシティーがオーバーして厳しい状況に陥っています。その結果、サイバーセキュリティにおいて重要なモニタリングが不足してクレデンシャル情報の流出が続いたり、資産管理の不徹底によってシャドーITが散発的に発生したりしているのが現状です」

経営層は社内政治を重視せざるを得ない状況もあるが、人材不足を解決してエンドポイントを守る仕組みを作り上げるためにも予算の獲得は重要だ。

名和氏は最後に「こうした困難な情勢にもかかわらず、経営層や非IT部門ではサイバーリスクの理解と姿勢が低調な状況が続いています。今回ご紹介したような分かりやすい例えを用いながら説明し、ぜひ経営層の理解を深めてほしいと考えています」と述べて講演を締めくくった。

(注1)匿名性を確保しつつWebサイトを閲覧できるブラウザ。OSS(Open Source Software)として提供されている。

関連記事

銀行の経営陣は「ITを分かっちゃいない」 その弊害とは?

銀行の経営陣は「ITを分かっちゃいない」 その弊害とは?

銀行業界の取締役会にはITの知識やIT関連の経歴を持つ役員が他業界に比べて少ない。他業界よりもITへの理解が低い経営陣がもたらす弊害とは。 「わが社もサイバー攻撃の標的になる」時代 ビジネス継続のためにすべきこと

「わが社もサイバー攻撃の標的になる」時代 ビジネス継続のためにすべきこと

サイバー攻撃の被害を受ける企業が増える中、自社がランサムウェアに侵入された場合に備えてITチームは何をすべきか。「サイバーセキュリティ担当者」以外のIT部門のスタッフがビジネスを継続させるためにすべきこととは。 リソース不足の中堅・中小企業でもできるEDRの現実解とは?

リソース不足の中堅・中小企業でもできるEDRの現実解とは?

ランサムウェア被害に遭えばデータの消失や漏えい、身代金の支払いを招き、最悪の場合、廃業のリスクもある。これを防ぐためにリソース不足の中堅・中小企業ができることは何か。 4割超の企業が「従業員のセキュリティ意識が低い」と回答 どう改善するか?

4割超の企業が「従業員のセキュリティ意識が低い」と回答 どう改善するか?

ガートナーは従業員のセキュリティ意識の現状に関する調査結果を発表した。4割を超える国内企業が「自社の従業員のセキュリティ意識は低い」と回答した。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- VS Code拡張機能4件に重大な脆弱性 累計ダウンロード数は1.2億

- なぜ予算を掛けてもセキュリティは強化できない? 調査で分かった3つの理由

- 富士通、開発の全工程をAIで自動化し「生産性100倍」 自社LLMのTakaneを活用

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- ドローンいらず? 飛行動画作成できる「Google Earth Studio」登場

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- Chromiumにゼロデイ脆弱性 悪用コードが流通済みのため急ぎ対処を

- SMBC日興証券が「パスキー」で口座乗っ取り対策 約5カ月で実現したのはなぜ?

- 日本IBMのAI戦略“3つの柱” 「制御できるAI」でレガシー資産をモダナイズ