川口 洋氏が提言、エンドポイントを守るために今すぐ“やめるべき”5つの習慣:Itmedia Security Week 2023秋 イベントレポート

なぜエンドポイントでインシデントが発生するのか。それは5つの穴を放置しているからに他ならない。川口設計の川口 洋氏が今すぐ見直したいエンドポイントの課題を明らかにした。

この記事は会員限定です。会員登録すると全てご覧いただけます。

アカウントの不正利用やランサムウェア被害など、エンドポイントでインシデントが毎日のように発生している。これはそこにあいた“穴”を放置しているからだ――官公庁のサイバーセキュリティ向上にも尽力する川口設計の川口 洋氏(代表取締役)。現場で本当に起きている脅威と向き合うために、今すぐ見直したいエンドポイントの課題とその具体的な対策について解説した。

本稿は、アイティメディア主催イベント「ITmedia Security Week 2023 秋(2023年8〜9月実施)における川口氏の講演を編集部で再構成した。

エンドポイントへの到達経路は電子メールやVPN、公開サーバ

川口氏は“日本のサイバーセキュリティ設計”をミッションに掲げ、セキュリティに関するコンサルティングや人材育成トレーニングを事業としている。また、官公庁のサイバーセキュリティ向上に貢献すべく、消費者庁や文部科学省のアドバイザーも務める。

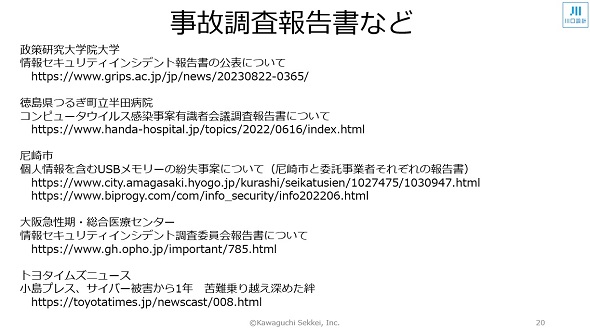

川口氏ははじめに、読んでほしい調査報告書として「政策研究大学院大学の情報システムに対する不正アクセスの調査報告書」を挙げた。

これは2022年8月29日に判明した、同大学の公開Webサーバへの不正アクセスに関する経緯および原因と対策についてまとめたものだ。川口氏がインシデント対応検証に関連する外部アドバイザリーボードとして執筆に参加している。ここには攻撃がどのようにして実行されたか、それに対してどのような対策を講じたかが具体的に記述されている。これを読めばいかにサイバー攻撃が自社に関係しており、明日はわが身かもしれないことを実感するだろう。

このように現実の危機であるサイバー攻撃からどのように組織を守るか。このセッションではエンドポイント、つまりエンドユーザーが利用する端末への攻撃に焦点を絞って、攻撃の手口と対策ポイントが分かりやすく語られた。

それでは攻撃者はどのような経路をたどってエンドポイントに到達しようとするのか。まずは悪意ある添付ファイルを送ってくる標的型攻撃メールやスパムメールだ。これ以上に事象が増えているのは、VPN装置の脆弱(ぜいじゃく)性やリモートメンテナンスの“口”を利用して侵入を図るケース、公開サーバを狙って攻撃を仕掛けるケースだ。

特に公開サーバ経由ではメールサーバ関連やファイル交換用のアプライアンスがゼロディ攻撃を受けている。政策研究大学院大学の場合は、公開サーバに悪性ファイルである「Web Shell」が置かれたことで不正アクセスにつながった事案だった。

川口氏は「Web Shellは置かれても発見しにくいという点で厄介です。一度侵入を許してしまうと、その後情報漏えいやランサムウェア攻撃いった被害につながっていきます。表側1枚の壁を突破されると、2枚目、3枚目の壁もあっという間に破られます。インターネットに接続している壁、内部の重要なサーバまで含めてどう守っていくかという設計が求められている時代です」と警告する。

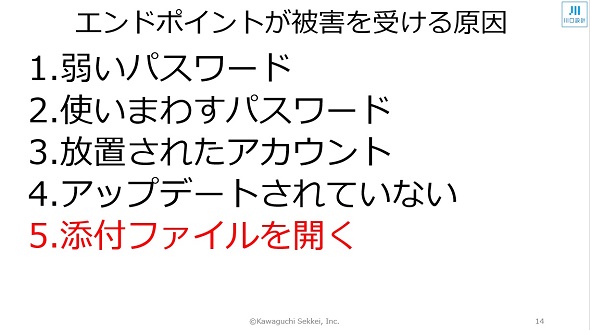

エンドポイントが被害を受ける5大原因

次にこのような到達経路を経て侵入されたエンドポイントがなぜ被害を受けるのか。その原因は5つあると川口氏は考える。

1.弱いパスワード

簡単に推測できるようなパスワードでは突破されて当然だ。しかし、実際のところは周知徹底されていない。従業員規模が1000人、1万人を超えるような大組織ではなおさら困難だ。多要素認証を実装できればいいのだが実現は容易ではない。

2.パスワードの使い回し

複数のシステムで同じパスワードを使っていると、1つ漏れたらどのシステムにもアクセスされてしまう。ユーザーがつい使い回しているという側面もあるが、システムを構築したITベンダー側がそのような仕様にしているケースもある。

「弱いパスワードやパスワードの使い回しは攻撃者にとって“おいしい”話です。システムの脆弱性を見つけ出すペネトレーションテスターも、まずパスワード情報を狙います。ユーザー側には『システムの数が多すぎてパスワードを管理しきれない』『使い回してもばれない』『強固すぎるパスワードは緊急時などに不便』といった声があります。それでは一体どうすればいいのか。ここは、システムを保有する側と構築するベンダー側の腕の見せどころながら、現状はどちらも責任を果たす体制になっていないように思われます」(川口氏)

3.放置されたアカウント

誰も認識していないアカウントが侵入経路になるケースもよく見受けられる。アカウント管理は重要だが全数を把握するのは簡単ではない。対象には委託先や仮想化・コンテナ化されたサーバ、ルーターやスイッチといったネットワーク機器、クラウドなども入ってくる。セキュリティ意識の高い組織では、シングルサインオンを実現しており、必ず自社の認証を経てからクラウドにアクセスさせるといった対策を講じているが、まだまだ主流になっているとは言いにくいという。

4.アップデートの未適用

OSやアプリケーションのアップデートはセキュリティの基本事項だが、組織によっては外部に委託しており、そのため予算が必要というケースがある。予算が組めないためにアップデートを見送る、先送りにするということも起きているが、攻撃者は待ってくれない。

また、見送り続けると気付けば5〜6世代アップデートがたまってしまうケースもある。これを一気にアップデートするとなると相当な時間がかかる。システムが止められないために見送るのだろうが、小まめに停止してアップデートした方がセキュリティの観点からは安全であり、見直すべきポイントだ。

川口氏は加えて「さらに委託先が置いたVPN装置などをアップデート管理の対象にすることも重要です。監督官庁が公表した脆弱性情報がリアルタイムに伝達されないリスクに備え、地域や業界、横のつながりでフォローし合う関係構築を考える必要があります」と指摘した。

5.添付ファイルを開く

添付ファイルをフィルタリングするケースは増えているが、その設定リストは定期的に見直しをかけているだろうか。添付ファイルのパターンも多様化している。最新情報を把握するために、川口氏はIPA J-CRATやJ-CSIPの定期レポートに目を通すことを推奨した。最近では「Microsoft OneNote」の拡張子を悪用する添付ファイルが発見された。こうした情報を知ることで、設定リストの更新がかけられる。公的機関が公開しているレポートであるため、対策すべき理由として挙げるのに適している。

最大の見直しポイントは「アカウントの棚卸し」

現状のセキュリティ対策として見直すべきポイントは数々あるが、あえて1つだけ挙げるとするなら、アカウントの棚卸しだ、と川口氏は断言する。

「組織で利用する情報システム規模が大きくなっているため、アカウントを把握するというのが大きな課題となっています。アカウント棚卸しは、真新しいソリューションを導入するよりはるかに重要です。どんなにすてきなセキュリティ製品が入っていても、アカウント管理がグダグダでは話になりません」(川口氏)

そのため棚卸から漏れたところから被害に遭うという認識を持ち、どこにどのようなアカウントがあって、誰が管理しており、パスワードはどのようになっているのか、アカウント一覧を作成に取り組むことを川口氏は推奨した。

アカウントが「Active Directory」に集約されているなら簡単だが、Active Directory連携ができないシステムがある場合は、資産管理や契約管理を合わて考えなければならないかもしれない。そして、休眠アカウントが見つかった場合は、その無効化や削除のフローも決めていく。アカウントの棚卸は一度では終わらない。定期的に取り組むことが重要で半年に一度、せめて1年に一度は実施すべきだ。アカウント棚卸しを習慣としない限り、どんなに高いセキュリティ投資をしたところで無駄になりがちだという。

ただ、このような地道な作業が予算取りの口実になりにくく、実施されにくいというのも事実だ。

「被害に遭うのは、技術的な対策が十分ではないからではなく、組織的な対策、つまり予算と人員構成が十分ではないからです。組織的な問題に手を付けなくてはいけません。これなしには新しいソリューションを入れたところで、効果は一過性のものにとどまり、1〜2年たてばまだ問題が起きます。そのことは覚えておいてください」(川口氏)

しかし組織において平時に予算や人員構成を大きく変えるのは困難が付きまとう。川口氏はこれに対して「これはタイミングを狙うしかありません。うれしくはありませんが事故が起きてしまったタイミング、顧客や業界団体、国から要請されたタイミングを見計らって上申するのが大事です。このタイミングがなかなか訪れない場合は事故調査報告書を読む社内勉強会を開くといいでしょう」と語る。

できれば経営幹部とITチームでそれぞれ分けて勉強会を実施し、30分や1時間でもいいから、互いに感想をいい合うのが重要だ。この対応は早かったのか遅かったのか、自社ではこのシステムはどうなっているのか。平時の対策はこういった意見の共有から始まる。

川口氏は最後に「真新しいソリューションがないから事故が起きたのではなく、原因は古典的な問題にあります。今、そこで起きている問題は何なのか見極めなければ無駄なお金を使うことになります。そのことをぜひ考えてください。私たちの挑戦は、現場で本当に起きている脅威と向き合うことです」と締めくくった。

関連記事

中小企業がゼロから始めるセキュリティ対策 ココだけは死守したい3つのリスク

中小企業がゼロから始めるセキュリティ対策 ココだけは死守したい3つのリスク

サプライチェーン攻撃が激化している今、予算やリソースに余裕がない中小企業はこれにどう立ち向かうべきか。中小企業のセキュリティインシデント被害事例と、実態に即した対策を川口設計の川口 洋氏が語った。 徳丸 浩氏が“独断と偏見”で選ぶ 2023年気になった事件と2024年脅威予測

徳丸 浩氏が“独断と偏見”で選ぶ 2023年気になった事件と2024年脅威予測

2023年は多くのサイバー攻撃が発生したが、この中で徳丸 浩氏が注目したものは何だったのだろうか。2023年のセキュリティトレンドを振り返りつつ、2024年の脅威予測をお伝えしよう。 徳丸 浩氏に聞いてみた 「なぜサイバーセキュリティ人材は足りないの?」

徳丸 浩氏に聞いてみた 「なぜサイバーセキュリティ人材は足りないの?」

サイバーセキュリティ人材はなぜ不足しているのか。企業は素養がある人材をどのように見極めて、獲得に向けて何をすればいいのか。徳丸 浩氏がこの難問に答えた。 中堅・中小企業が「今すぐやるべき」セキュリティ対策 経営リスク回避のための“現実解”

中堅・中小企業が「今すぐやるべき」セキュリティ対策 経営リスク回避のための“現実解”

「『本当に』実施可能なセキュリティ対策は何か」「メール訓練を重ねているのになかなか開封率が下がらない」――。セキュリティ対策に頭を抱える中堅・中小企業に対して、“今すぐに”実現可能な対策をレクチャーする。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 知らない番号でも一瞬で正体判明? 警察庁推奨アプリの実力を検証

- 生成AIで消えるのは仕事、それとも新人枠? 800職種のデータから分かったこと

- Windows RDSにゼロデイ脆弱性 悪用コードが22万ドルで闇市場に流通

- もはやAIは内部脅威? 企業の73%が「最大リスク」と回答

- 政府職員向けAI基盤「源内」、18万人対象の実証開始 選定された国産LLMは?

- 「ExcelのためのChatGPT」ついに登場 GPT-5.4で実用レベルに?

- その事例、本当に出して大丈夫? “対策を見せたい欲”が招く逆効果

- 本職プログラマーから見た素人のバイブコーディングのリアル AIビジネス活用の現在地

- セキュアな開発を強力支援 OpenAIが新エージェント「Codex Security」を公開

- 監査対策のはずが現場崩壊? 情シスがハマるツール導入のわな