「セキュリティ人材が足りない……」と嘆く前に 企業に必要なのは“懐の深さ”だ:半径300メートルのIT

セキュリティ人材の不足が世の中で叫ばれていますが、人材不足を嘆く前に自社が従業員の才能を伸ばせる環境かどうかを再考してみるといいかもしれません。

この記事は会員限定です。会員登録すると全てご覧いただけます。

不具合が残るシステムやプログラムは問題ですが、「脆弱(ぜいじゃく)性」を把握するのは開発者側でも難しいものです。開発者は攻撃者よりも先に脆弱性を見つけなければなりませんが、そのためには専門的な知識が必要であることが大きな課題となっています。

筆者はアイティメディアで編集記者をしていたころ、そういった専門的な知識を持つ有識者たちと一緒に仕事をする機会が多く、大変勉強になりました。今やその方たちもシニアエンジニアとなり、最前線で活動しつつ後進をどう育てるか、というフェーズに入っているように思えます。先日、お付き合いしていた有識者の1人であるSBテクノロジーの辻 伸弘さんから「ぜひ見てください」とある記事を教えてもらいました。それは入社して1年に満たないエンジニアによる、「脆弱性」にまつわるレポートでした。

プログラマー必見、脆弱性を見つけるとはどういうことか?

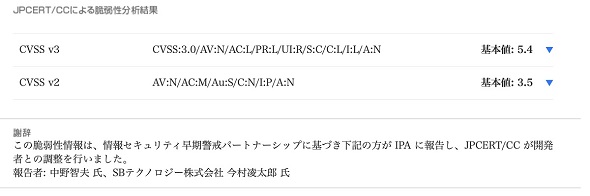

この記事はあるエンジニアが、「WordPress」用プラグイン「Advanced Custom Fields」におけるクロスサイトスクリプティングの脆弱性「CVE-2023-40068」を見つけて、情報処理推進機構(IPA)やJPCERTコーディネーションセンター(JPCERT/CC)と共に開発担当者とコミュニケーションを取って、脆弱性への対策まで講じた一連の記録です。

日頃から脆弱性対処を仕事にしている方以外にはなかなかイメージが湧かないこのプロセスを、当事者としてどのように実施したかが細かく記されています。セキュリティエンジニアになりたい方だけでなく、プログラムを書き、いつか脆弱性報告を受けるかもしれないエンジニア全般にとっても、大変役に立つ資料になっています。

脆弱性はいわゆる「バグ」とは異なり、新たな攻撃手法が現れれば、また新たな脆弱性が見つかるため根絶が難しく、これこそがシステムをメンテナンスし続けなければならない理由でもあります。インターネットで攻撃者たちとつながってしまう仕組みがある以上、これは人ごとではありません。ある意味、サイバー攻撃以外で脆弱性が見つかることは幸運と言えるでしょう。

今回の記事の大きなポイントは、発見者側の技術だけでなく、そのモチベーションにも触れていることかもしれません。筆者であるSBテクノロジーの今村 凌太郎氏は、タイトルに「CVE 保持者になりたくて」とある通り、目標がはっきりしています。

WordPressを利用している企業は、自社が使用しているWordPressプラグインを必ず棚卸しし、脆弱性情報に目を光らせておいてください。CMSをきっかけにWebサイトが改ざんされたり、社内に侵入されたりして、これまでは放置しても大きな影響がなかったはずの他の脆弱性が牙をむく可能性もあります。その意味では、この発見は非常に大きな一歩であるはずです。

「趣味から始まる」ことを組織は伸ばしてあげられるか

個人的に興味深いのは、恐らくこの脆弱性発見の発端になったのは「趣味」だということです。個人のスキルといってしまえばそれまでですが、趣味でやっていることを組織が積極的に伸ばしたり、あるいは容認したりすることが、スキルが必要なジャンルにおける「人を伸ばす」秘訣(ひけつ)なのではないかと思います。

企業はセキュリティ人材を増やすために金銭的にも知識的にも資格取得を補助することが重要です。しかし筆者の経験ではスキルフルな有識者は、誰かに教わったわけでもなく、趣味で実力を伸ばした方が非常に多いと感じます。

その意味で、組織は芽を持つ人材を、ある程度自由にしておくと良いのかもしれません。そして自由にされた側も、組織が許す限り「公私混同」の精神で、趣味を伸ばすことが、本人にも組織にも最終的にはプラスになるのではないでしょうか。

SBテクノロジーは脆弱性を発見しただけでなく、この記事を公開することで人を伸ばす力を持っていることをアピールできていると思います。恐らくこの記事や脆弱性発見、報告の背景には、先輩たちの力もあったはずです。SBテクノロジーだけでなく、セキュリティベンダーの多くでも同様のことが起きていると考えると、そういった「誰か」の集合体が、世界のITを安全にしてくれているのです。

2024年2月から「サイバーセキュリティ月間」がスタートしました。それに伴う内閣サイバーセキュリティセンター(NISC)のコラムでは、かつて筆者も編集担当をしていた、三井物産セキュアディレクションの東内裕二氏が寄稿しています。偶然かもしれませんが、ここでも「趣味」というキーワードがタイトルに含まれていました。

プログラマーがいくらセキュアコーディングを学ぼうとも、脆弱性は発生してしまうものです。サービスの利用者である私たちにできることは、攻撃よりも先に、その成果を基にアップデートをしっかり適用することです。折しもいま、「継続的インテグレーション/継続的デリバリー」(CI/CD)ツールの「Jenkins」で無視できない脆弱性(CVE-2024-23897)が公開されています。実証コードも公開されているだけでなく、日本における潜在的な攻撃対象サーバも非常に多いことが分かっています。ぜひ、この対処から始めてみてください。

関連記事

徳丸 浩氏に聞いてみた 「なぜサイバーセキュリティ人材は足りないの?」

徳丸 浩氏に聞いてみた 「なぜサイバーセキュリティ人材は足りないの?」

サイバーセキュリティ人材はなぜ不足しているのか。企業は素養がある人材をどのように見極めて、獲得に向けて何をすればいいのか。徳丸 浩氏がこの難問に答えた。 サイバー攻撃者視点で“攻めにくいシステム”とは――上野 宣氏が語る

サイバー攻撃者視点で“攻めにくいシステム”とは――上野 宣氏が語る

境界型セキュリティの限界が唱えられて久しい中、企業が目指すべき対策とは何か。現役のペネトレーションテスターである上野 宣氏が、サイバー攻撃者の視点で有効なセキュリティ対策を語った。 中小企業がゼロから始めるセキュリティ対策 ココだけは死守したい3つのリスク

中小企業がゼロから始めるセキュリティ対策 ココだけは死守したい3つのリスク

サプライチェーン攻撃が激化している今、予算やリソースに余裕がない中小企業はこれにどう立ち向かうべきか。中小企業のセキュリティインシデント被害事例と、実態に即した対策を川口設計の川口 洋氏が語った。 なぜ日本は新種のマルウェアに狙われるのか? 330万件の攻撃を分析して分かったこと

なぜ日本は新種のマルウェアに狙われるのか? 330万件の攻撃を分析して分かったこと

BlackBerry Japanは330万件を超えるサイバー攻撃を阻止し、その結果をレポートとしてまとめた。これによると日本はユニークなマルウェアを使った攻撃を頻ぱんに受けていることが分かった。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- VS Code拡張機能4件に重大な脆弱性 累計ダウンロード数は1.2億

- 「VPNをやめれば安全」というほど簡単じゃない 真の「脱」を達成するには

- AIに代替される人材の特徴は? 「2029年までに定型業務のみ人材の90%がAIに」

- 「身近な上司」を再現する専用ディープフェイク動画を作成 KnowBe4が新トレーニング

- 富士通、開発の全工程をAIで自動化し「生産性100倍」 自社LLMのTakaneを活用

- なぜ予算を掛けてもセキュリティは強化できない? 調査で分かった3つの理由

- 「SaaSの死」論議の本質はどこにあるか? Salesforceの取り組みから探る

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- アサヒGHDがランサムウェア被害の調査報告書を公開 152万の個人情報が漏えいの恐れ

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認