上野 宣氏が力説する“ペネトレーションテストの意義” 内製する際の注意事項:ITmedia Security Week 2023冬 イベントレポート

上野 宣氏が、エンドポイントセキュリティ対策の勘所やペネトレーションテストの意義、ペネトレーションテストを内製するかどうかを考える際に重要なポイントを語った。

この記事は会員限定です。会員登録すると全てご覧いただけます。

多くの企業がゼロトラストセキュリティへの移行を進める一方で、従来の境界型防御モデルでのセキュリティ対策を継続している企業もいるはずだ。そこでのセキュリティの要は、一にも二にもエンドポイント保護にある。

トライコーダの上野 宣氏(代表取締役)がハッキングを駆使して侵入するペネトレーションテストの経験から、エンドポイントがいかにして狙われており、だからこそいかにして守るべきなのかを解説した。

本稿は、アイティメディア主催イベント「ITmedia Security Week 2023 冬(2023年11〜12月実施)における上野氏の講演を編集部で再構成した。

エンドポイントにある4つの“穴” 全てふさげていますか?

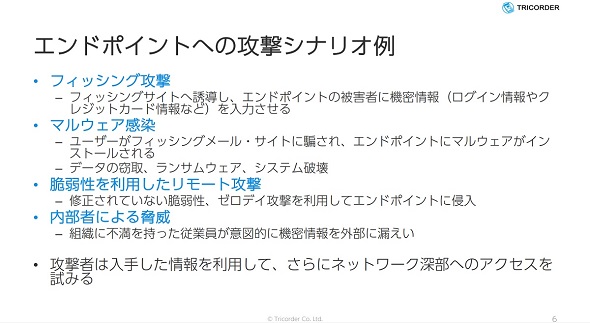

サイバー攻撃にはどのような攻撃シナリオが使われるのだろうか。上野氏は以下のように4つのパターンがあると話す。

上野氏は「フィッシングサイトなどに誘導してログイン情報やクレジットカード情報を入力させて盗むフィッシング攻撃や標的型攻撃メールなどでマルウェア感染を狙う攻撃。この他、放置されたシステムなどの脆弱(ぜいじゃく)性を利用したリモート攻撃、組織に不満を持つなどした従業員が意図的に機密情報を漏えいする内部不正など複数のシナリオがあります」と語った。

エンドポイントは攻撃者にとって非常に魅力的なアクセスポイントだ。ネットワークへの入り口であり、サーバなどに比べるとセキュリティ対策や管理体制が甘いケースもある。さらに、エンドポイントセキュリティに全く無頓着な従業員もいることから、侵入の“穴”になりやすい。

昨今は多様なデバイスが存在し、それらのセキュリティを一貫して保つのが困難になっている。パッチを当てるソリューションなどは登場しているが、管轄下にないVPN機器や管理を忘れている機器、ライセンスの問題で管理できない端末など、さまざまな例外がある。

攻撃対象領域管理がこれからの企業のスタンダードに

上野氏によると、エンドポイント保護で重要な取り組みは、ASM(攻撃対象領域管理)だという。ASMはサイバーセキュリティの脅威となり得るIT資産を把握して管理するという継続的な取り組みを意味する。

「既に資産管理はきちんとやっている」という人もいるかもしれないが、管理がおろそかになっている端末や少し前までキャンペーンで使っていたが、忘れられたサブドメインなど、意外と漏れがあるものだ。上野氏がペネトレーションテストを実施する際には、こうした“穴”をスキャナーやOSINT、PAI(Publicly Available Information)などの公開情報を駆使した手法で、外部からアクセス可能なIT資産を特定する。ASMにおいては、リスク評価を実施し、脅威レベルの高いものから優先順位を付けて対処するトリアージ的手法が取られる。

「ASMは組織全体の取り組みです。情報システム部門の管理者が一人で頑張っても何もなりません。特に規模の大きい企業であればあるほど、各部門の協力が必須になります」(上野氏)

従来の境界型防御の環境ではネットワークを安全な内部と危険な外部に区分していたため、攻撃対象領域は限られていた。その多くがオンプレミスで構築されており、「Active Directory」のドメインコントローラーやファイルサーバ、重要なデータは社内にあった。

だが今は攻撃対象領域は拡大している。コロナ禍でテレワークが増加し、SaaSをはじめとしたクラウドサービス利用が進んだ。その結果、IoT機器やモバイルデバイス、VPN装置、リモートデスクトップ、RATと呼ばれる遠隔操作ツールなどさまざまなものが狙われるようになった。つまり、従来の境界型防御モデルには限界が来ており、多くの組織がゼロトラストモデルへの移行を検討しているというのが現状だ。

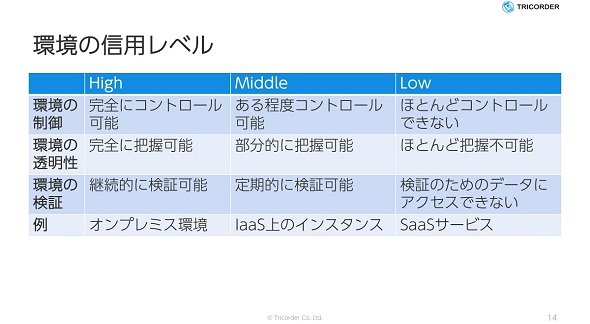

環境の制御や透明性、検証性などといった観点で、信用レベルの高いものが最も左側のオンプレミス環境になる。環境の制御は完全にコントロール可能で、透明性も把握ができ、検証も自分たちで実行できる。右側に移れば移るほど、これらは難しくなる。SaaSは環境の制御は自分たちではどうにもならず、中で何をやっているかこちらでは分からない。検証のために自分たちでシステム内にアクセスすることも困難だ。

ペネトレーションテストの価値は“ずさんな運用”を炙り出すこと

エンドポイントを守る上で大きな武器となるのが、ペネトレーションテストだ。ペネトレーションテストは、さまざまなセキュリティ対策が総合的に機能しているかどうかを検証するものだ。

具体的には、従業員教育や脆弱性管理、侵入検知やインシデント対応などの取り組みが顧客情報、企業の資産を守るといった本来の目的に合致して機能しているかを確かめる。サイバー脅威は常に進化しているため、以前の対策が今でも有効とは限らない。これをシステムに対して実際に攻撃を仕掛けることで、検討違いの対策や無駄な対策、見逃されている対策を炙り出す。

ペネトレーションテストを実施する際には、重要サーバに侵入して機密データにアクセスできるかどうか、管理者のアカウントを奪取できるかどうかなど具体的に目標を設定する。上野氏によると、これに向けて攻撃者と同じようにネットワークを調査したり、脆弱性を利用したり、パスワードを攻撃したり、マルウェアやソーシャルエンジニングを使ったり、場合によっては物理アクセスも試みるという。

上野氏は「ペネトレーションテストを実施した方がいい企業は、セキュリティ対策のレベルがある程度成熟している組織です。『できることはやった。来るなら来い』という自信を持つ企業は一度実施してみることをお勧めします」と述べた。

ではペネトレーションテスト実施後には何をすればいいのか。真っ先にやるべきはシステムで見つかった脆弱性への対処で、次にやるべきが運用の脆弱性への対処だ。多くのシステムは構築時は堅牢(けんろう)だが、使い続けるうちにパスワードを使い回したり、アクセス方法を詳細に記載した手順書を共有サーバに置いたりといったセキュリティ観点から問題のある運用が常態化してしまう。こうした人に起因する運用の脆弱性も、定期的にペネトレーションテストを実施することで発見できる。

最近、何か侵害が起こった後にその影響を最小化し、早急に復旧してビジネスを再開させる“サイバーレジリエンス”に注目が集まっている。ペネトレーションテストのような疑似的攻撃を受けることで復旧までのスピードなども分かり、自社のシステムの回復力が十分かどうかも図れるようになる。

「発想を切り替えて、侵入を防ぐよりも攻撃を発見した後に大きな被害が出る前に対処することを考えましょう。初期侵入だけなら被害は小さいケースが大半です。大切なのは、初期侵入後のラテラルムーブメントを発見・防ぐことです」(上野氏)

ペネトレーションテスト、社内でやるか? 外部委託するか?

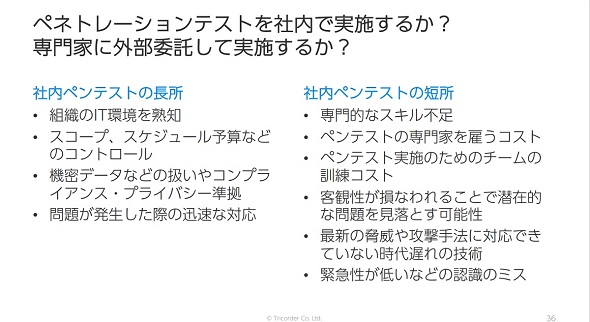

ペネトレーションテストは専門家に外部委託するだけでなく、自社のセキュリティチームなどでも実施できるが、長所と短所が存在する。

社内ペンテストの最大の長所は、組織のIT環境を熟知している攻撃者の立場でテストができる点だ。この他、予算的なコントロールもしやすく、コンプライアンス問題にも抵触しにくい。何より問題が発生したときには迅速に対応できる。

だが短所もある。その際たるものは専門知識不足だ。社内のセキュリティ担当者は攻撃者ほどにスキルを持っていない可能性がある。ペネトレーションテストの専門家を雇ったり、社内で育成したりするとコストがかかるのは避けられない。また、客観性が損なわれるという点も問題だ。普段見慣れているシステムであるため、潜在的な問題を見落としてしまうケースもある。

一方で外部委託の長所はスピードやテストの深さを含めて、プロの専門的なスキルを活用できることだ。誤検知や判断ミスが少なくなる。この他、意外に評価される点として、社内政治や偏見に影響されない客観的な評価があるという。上野氏は「経営層に報告する際にも“しがらみ”に影響されず、歯に衣着せず何でも言えます」と話した。

外部委託の短所は、外部事業者が対象企業のビジネスや社内システムを理解するのに時間がかかることだ。外部事業者がシステムに入ることのリスクコントロールに向き合う必要もある。その他、コミュニケーションの問題や実施範囲の問題、専門的故に調査結果の理解が困難ということも考えられる。当然、コストもかかるため予算オーバーになる可能性もある。

上野氏は最後に「これらの長所と短所は、各企業でよく検討して判断する必要があります。ただ確かなことは『彼を知り己を知れば百戦危うからず』ということです」と締めくくった。

関連記事

住友化学はいかにして工場とオフィスのサイバーレジリエンスを強化しているか?

住友化学はいかにして工場とオフィスのサイバーレジリエンスを強化しているか?

セキュリティインシデントにつながる異変に気付き、報告できる人を育てるにはどうすればいいのか。工場とオフィスでサイバーレジリエンスの強化を実践している企業が内情を語った。 川口 洋氏が提言、エンドポイントを守るために今すぐ“やめるべき”5つの習慣

川口 洋氏が提言、エンドポイントを守るために今すぐ“やめるべき”5つの習慣

なぜエンドポイントでインシデントが発生するのか。それは5つの穴を放置しているからに他ならない。川口設計の川口 洋氏が今すぐ見直したいエンドポイントの課題を明らかにした。 高校生が学ぶ「情報II」が“本気すぎる” 研修にも使える教材のポイントを紹介

高校生が学ぶ「情報II」が“本気すぎる” 研修にも使える教材のポイントを紹介

高校生の授業科目である「情報II」で学ぶ内容が非常に本格的だと話題になっています。大学時代に「情報」を学んでいた筆者が早速読んでみたところ、確かに“全くあなどれない”内容でした。 ランサムウェアは“波及”する――ハッカー医師が語る医療セキュリティの現実

ランサムウェアは“波及”する――ハッカー医師が語る医療セキュリティの現実

医療業界を狙ったサイバー攻撃が日々報道で話題になる中、二人の“ハッカー医師”が「被害を受けなかった近隣の病院」への影響に着目して調査を実施した。どのような結果が得られたのだろうか。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- SMBC日興証券が「パスキー」で口座乗っ取り対策 約5カ月で実現したのはなぜ?

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- 日本IBMのAI戦略“3つの柱” 「制御できるAI」でレガシー資産をモダナイズ

- アサヒGHDがランサムウェア被害の調査報告書を公開 152万の個人情報が漏えいの恐れ

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- 人材水準を4段階で評価 「サイバー人材フレームワーク」案の意見公募を開始

- 「英数・記号の混在」はもう古い NISTがパスワードポリシーの要件を刷新

- 「AI前提」の国家戦略と「思考停止」の現場 大半の企業で“何も起きない”未来を予見