「日本企業よ、危機感を持て」 ランサムウェアで最悪の事態に陥らないためにできること:ITmedia Security Week 2023冬 イベントレポート(1/2 ページ)

現在報道されているランサムウェア事案は氷山の一角にすぎない。今後さらに激化が予想されるこの脅威に企業はどう対処すべきか。サイバーレジリエンスの観点からまずやるべきこと、意外と簡単にできる対策をまとめた。

この記事は会員限定です。会員登録すると全てご覧いただけます。

2023年12月1日、アイティメディアが主催するセミナー「ITmedia Security Week 2023 冬」における「ランサムウェア対策のためのレジリエンス」ゾーンで、奈良先端科学技術大学院大学の門林雄基氏(教授)による講演「レジリエンスの発想で備えるランサムウェア事案」が行われた。

レジリエンスの観点で、今課題となっているランサムウェアへの対策に、誰が、どのような考え方で取り組むべきかを率直に語るセッションだ。その様子をレポートしよう。

本稿は、アイティメディア主催イベント「ITmedia Security Week 2023 冬(2023年11〜12月実施)における門林氏の講演を編集部で再構成した。

ランサムウェアの発見は「末期症状」だと心得よ

門林氏は冒頭、「ランサムウェアが見つかったとしたら、サイバー攻撃としては実は末期症状といえる。中小企業だと身代金を払えばデータを戻してくれると思っているかもしれないが、ランサムウェアにやられたと分かる1年も2年も前から組織に入られていて、気が付かない企業に見せしめとして身代金を要求している」と語る。

日本においてもランサムウェア被害は大きく報道され、今では事業継続に大きな脅威となる事案となっている。なぜランサムウェアの被害が後を絶たないのだろうか。

その理由として門林氏は、テレワークが普及し、モバイル端末の使用など働き方が変化したことによって、VPNやリモートデスクトップ環境、オフィスの外で使うデバイスやツールに「管理が行き届いていないケースが増えており、それがランサムウェア攻撃につながり、悪用されている」と語る。

門林氏によると、ランサムウェア被害において身代金を支払ってデータが元に戻るケースは英語圏では8%程度しかないという。加えて身代金を支払ってしまうと「反社会勢力と取引したと見なされ、ビジネスができなくなるケースもある。進んでも、戻っても地獄だ」と同氏は指摘する。復旧までには時間もコストもかかり、事業影響が非常に大きい。

「ランサムウェア発見に至る前に、さまざまなヒヤリハットがあったはず。判断ミスや『ウチには関係ない』と課題を放置すること、脆弱(ぜいじゃく)性を見過ごすことなどが問題だ。つまり前兆はあったし、やられている事例を見て知っているのに、見逃していた会社がたくさんある。それが現在のサイバー攻撃の実情だ」(門林氏)

報道されている被害は氷山の一角 それでも「日本ではまだ大丈夫」といえるか?

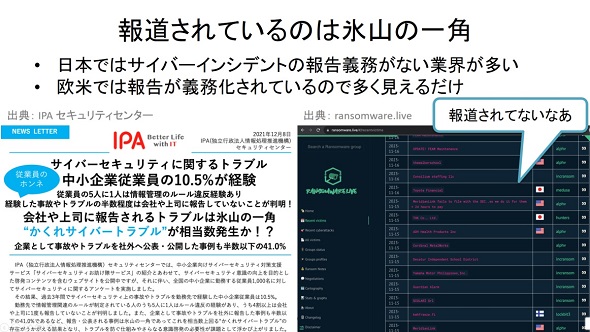

日本ではまだランサムウェアによるインシデントはたくさん起きていない、と認識している人がいるかもしれない。しかし情報処理推進機構(IPA)が2021年に中小企業の従業員に実施したアンケートによると、中小企業の従業員の約半数は経験したインシデントを会社や上司に報告していない。また、企業においても、セキュリティインシデントを社外に報告したのは41.0%だった。

この他、ランサムウェアグループが公開しているリークサイトには日本企業の社名が観測されているが、こうしたニュースが大々的に報道されるケースは少ない。あくまで明らかになっているランサムウェア被害は氷山の一角であることを理解しなくてはならない。

2023年2月には経済産業省による「昨今の情勢を踏まえたサイバーセキュリティ対策の強化について」が、同年9月には内閣官房内閣サイバーセキュリティセンターなどから「サイバーセキュリティ対策の強化について」が相次いで公開されている。

「こうした注意喚起は、ランサムウェアという目の前の現実のリスクを想定し、経営層がリーダーシップを発揮してこれに対処してほしいという内容だ」(門林氏)

そのためには情報資産を把握し、どの資産が重要なのか、奪われたらどう困るのかを把握することが重要になる。門林氏はこれらの対策の最初のステップとして多要素認証の導入を推奨している。

「1人年間数千円を投資すれば、多要素認証のハードウェアキーを配布できるはずだ。慰安旅行を止めたり、飲み会を減らしたりする程度で導入できる。それくらい緊急性がある事態になっていると理解してほしい」(門林氏)

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 知らない番号でも一瞬で正体判明? 警察庁推奨アプリの実力を検証

- 生成AIで消えるのは仕事、それとも新人枠? 800職種のデータから分かったこと

- Windows RDSにゼロデイ脆弱性 悪用コードが22万ドルで闇市場に流通

- もはやAIは内部脅威? 企業の73%が「最大リスク」と回答

- 政府職員向けAI基盤「源内」、18万人対象の実証開始 選定された国産LLMは?

- 「ExcelのためのChatGPT」ついに登場 GPT-5.4で実用レベルに?

- ZIPファイルの“ちょっとした細工”で検知停止 EDRも見逃す可能性

- M365版「Cowork」登場 Anthropicとの連携が生んだ「新しい仕事の進め方」

- その事例、本当に出して大丈夫? “対策を見せたい欲”が招く逆効果

- 本職プログラマーから見た素人のバイブコーディングのリアル AIビジネス活用の現在地