DMARCを使いこなせ 導入メリットと実践ポイントを徹底解説:メールが届かない時代の始まり(1/2 ページ)

Googleが公開した新たな「メール送信者ガイドライン」をきっかけに日本におけるDMARC導入が急速に拡大しています。本稿は、これに乗り遅れないために、DMARCの基本をしっかりと押さえて、有効活用するポイントを解説します。

この記事は会員限定です。会員登録すると全てご覧いただけます。

Googleが公開した新しい「メール送信者ガイドライン」をきっかけに、これまで普及の遅れていた日本においてもDMARC(Domain-based Message Authentication, Reporting, and Conformance)の導入が急速に広がっています。

ただ、ガイドライン準拠のためだけにDMARCを設定し、実際にはこれを活用できていない企業も少なからずあるようです。

送信者ガイドライン強化の本来の目的は、フィッシング詐欺やサイバー攻撃などの要因になっている「悪意のあるなりすまし電子メール」の撲滅です。これを実現するためにも、DMARCの導入だけでなく近い将来にはポリシーの強化が求められてもおかしくありません。また、安定した電子メール配信を実現するためにも、DMARCの活用は今後不可欠となっていくでしょう。

今回はDMARCを導入後に必要となる対応や企業が直面する課題、具体的な運用のポイントを解説します。

DMARCは“設定しただけでは意味がない”

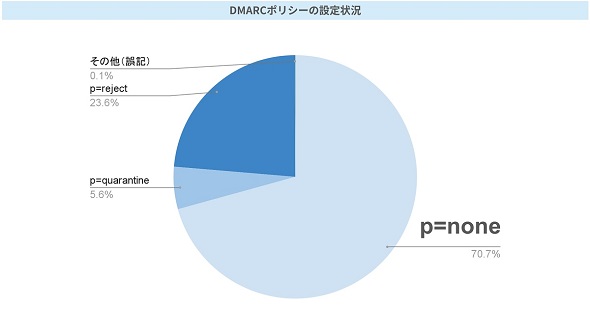

Googleの「メール送信者のガイドライン」の影響は非常に大きく、これが発表された2023年10月時点での国内のDMARC導入率は7.7%でしたが、2024年6月時点には27.4%まで上昇しました(※)。しかし、これだけではDMARCを活用できているかどうかは分かりません。さらに詳しくDMARCポリシーの設定状況について見てみると、70.7%のDMARCポリシーが「none」のままになっていることが分かります。

(※)総務省が公開している「総務省|電気通信消費者情報コーナー|迷惑電子メール対策」統計データ>JPドメイン名の種別ごとにおける送信ドメイン認証技術の設定状況より、JPドメイン全体におけるDMARC ポリシー設定状況の割合。

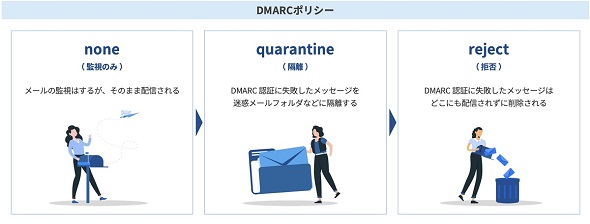

DMARCポリシーとは、DMARC認証に失敗した電子メールを受信者がどのように扱うべきか、ドメインの所有者が指定するためのものです。「none」(監視のみ)「quarantine」(隔離)「reject」(拒否)の3つから選択できます。「quarantine」または「reject」を設定すると、認証に失敗した電子メールは受信者の電子メールボックスには届かなくなるため、取引先や顧客などのステークホルダーをなりすまし電子メールの被害から保護できます。

従来のSPFやDKIMなどの送信ドメイン認証では、認証に失敗した電子メールの取り扱いは受信者に委ねられていました。そのため、自社が送信ドメイン認証をきちんと導入していても、第三者による悪質ななりすまし電子メールを受信者が受け取ることを防げませんでした。

また、なりすまし電子メールの送信方法も年々巧妙化しており、SPFやDKIMだけではもはや防ぎきれなくなっているのが実態です。SPFやDKIMはあくまで電子メールの送信元サーバを認証するもので、通常私たちが電子メールクライアントソフトで確認する「差出人」(=ヘッダFrom)のドメインを認証しているわけではないため、ヘッダFromのなりすましを防ぐことは困難なのです。

こうした従来のSPFやDKIMの弱点を補い、なりすまし電子メールを防ぐのがDMARCです。DMARCを正しく運用することで、ブランドの信頼性向上や到達率の改善、コンプライアンス要件への準拠など、多くのメリットを得られます。しかし、これらのメリットを最大限引き出すためには、DMARCを設定するだけでなく、DMARCポリシーを強化することが不可欠です。

DMARCレポートを分析することで得られるメリットとは?

DMARCポリシーを強化するために重要となるのが、DMARCレポートの分析です。DMARCレポートは、自社ドメインを使用して配信されている電子メールに関する詳細なデータを提供します。DMARCレポートには集計レポート(ruaレポート)とフォレンジックレポート(rufレポート)の2種類があり、分析に主に使用するのは集計レポートです。これを分析することで以下のメリットが得られます。

1.送信環境の全体把握

自社ドメインを使用して送信されている全ての電子メールの送信元を把握できます。DMARCのポリシー強化に当たっては、正当な電子メールが誤って隔離・排除されてしまわないように、全ての正規電子メールの送信環境がDMARC認証に成功することを確認する必要があります。今日ではSaaS活用も進み、外部サービスを含めてさまざまな環境から電子メールが送信されるケースが増えているため、自社の電子メール送信環境を正確に把握するためにはDMARCレポートを確認するのが一番です。

2.認証失敗の原因特定

レポートを分析することで、どの環境から送信された電子メールが認証に失敗しているのか、その原因は何かを確認できます。認証失敗の原因は、SPFやDKIMの設定ミスや意図しない認証の失敗、不正ななりすまし電子メールなどさまざまです。原因を特定し、適切に対応することで、正当な電子メールが認証に成功するように改善できます。

3.ポリシー強化のタイミング判断

DMARCレポートの分析は、ポリシーを「none」から「quarantine」や「reject」に強化するタイミングを判断するために重要です。レポートを通じて、全ての正当な送信環境が認証に成功するようになったことを確認した上で、ポリシーを強化することが推奨されます。

一方でDMARCレポート分析には課題も……

このように、DMARCレポートはポリシー強化のために有益な情報を提供します。しかしDMARCレポートの分析とポリシー強化のためのプロセスには、以下のような課題も存在しています。

1.膨大なデータの処理

DMARCの集計レポートは、XML形式のファイルとして各電子メールプロバイダーから毎日大量に送られてくるため、手動での分析は現実的ではありません。自動的にレポートのファイルを処理して、表やグラフなどの形に可視化する仕組みを用意する必要があります。

2.複雑な送信環境の管理

近年では、外部のクラウドサービスなどさまざまなシステムから電子メールが送信されることが一般的であり、全ての送信環境を把握するのは容易ではありません。また、新たなサービスの導入やシステムの変更によって送信環境が変わることも想定されるため、DMARCレポートの分析や監視は継続的に実施する必要があります。

3.ポリシー強化によるリスク

ポリシーを強化する際には、正当な電子メールが誤ってブロックされるリスクが伴います。もし確認と改善のプロセスを踏まずにいきなりポリシーを「quarantine」や「reject」に変更してしまうと、管理者が把握していなかった環境からの電子メールが全てブロックされます。そのため慎重に段階を踏んでポリシーを強化する必要があり、組織内での調整や関係者への説明など、プロジェクトのマネジメントが求められます。

DMARCポリシー強化に向けた実践ステップ

DMARCポリシーを強化するためには、具体的にどのようなステップを踏めばいいのでしょうか。ここではDMARCレポートを効果的に分析するための基本的な手順を解説します。

1.レポートの収集

まずDMARCレポートを収集する必要があります。集計レポートは、DMARCレコードの“rua”タグで指定した電子メールアドレスに送信されるため、専用の電子メールアカウントを準備しておくと便利です。送付先には複数のアドレスを指定できます。

2.レポートの可視化

次に収集したレポートを分析しやすいように処理します。大量のXMLファイルを人力で集計・分析するのは困難なため、可視化するための何らかの仕組みを導入することをお勧めします。この仕組みとしては、以下のように自前で構築する、または有償のサービスを利用する方法があります。

- XMLファイルを集計・可視化するためのシステムを構築する: 自前でDMARCレポートを集計・可視化するためのシステムを構築する方法です。柔軟性やカスタマイズ性に優れますが、構築には大幅な労力と時間がかかります

- オープンソースソフトウェア(OSS)のDMARCレポート解析ツールを使用する:「parsedmarc」というDMARCレポートを解析するOSSのツールがあります。XMLファイルを集計し、シンプルなJSONまたはCSV形式で出力できます。解析したデータは「Elasticsearch」や「OpenSearch」「Kafka」などの外部ツールに連携して保存でき、「Grafana」や「Kibana」「Splunk」などのツールで可視化できます。DMARCレポートの取り込み方法やデータの連携先、可視化の手段も選択できるため、自社に適した分析環境をカスタマイズして構築できます

- 有償のDMARC分析サービスを利用する: DMARCレポートを手軽に分析・可視化したかったり、専門家によるサポートを受けたかったりする場合は、有償のDMARC分析サービスを利用する方法もあります。DMARC分析サービスは、DMARCレポートを自動的に集計してダッシュボードで分かりやすく可視化します。サービスによってダッシュボードの見せ方や機能に差異はありますが、利用者はほとんど手間をかけることなく、すぐにDMARCレポートを分析できます

3.問題点の特定

レポートを可視化できたら、問題が発生している環境を特定します。DMARCレポートでは認証に失敗した原因も確認できるため、その情報を基に改善対応を実施します。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃