進化する“ランサムウェアエコシステム”に対抗する方法 強い組織を作る3つの勘所

“ランサムウェアエコシステム”の発展が著しい。ランサムウェアの侵入を許さない組織を作るにはどうすればよいのか。専門家は「まず入り口対策の徹底を」と説く。

この記事は会員限定です。会員登録すると全てご覧いただけます。

「ランサムウェアの侵入を防ぐためには、攻撃者の視点でセキュリティについて考える必要がある」と指摘するのは、Hardening Project実行委員兼セキュアワークス シニアセキュリティリサーチャーの中津留勇氏だ。

本稿では、「ITmedia Security week 2025 春」で同氏が行った講演「攻撃者視点で読み解くランサムウェアの侵入を許さない組織作りの勘所」を基に、ランサムウェア対策の勘所を解説する。

発展するランサムウェアエコシステム

中津留氏が「侵入型」と呼ぶランサムウェアは脆弱(ぜいじゃく)性を悪用して組織内に侵入し、さまざまなツールを駆使して権限昇格を狙う。権限昇格を実行後はランサムウェアを展開し暗号化するだけでなく、機密情報を窃取するケースもある。

ランサムウェアの件数を測る指標の一つが、リークサイトに掲載される情報量だ。セキュアワークスの計測によると、リークサイトに掲載される情報量は2023年頃から増加しており、現在もその勢いは衰えていないという。

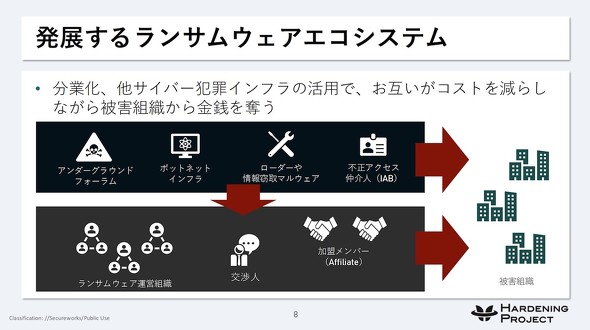

中津留氏によると、現在のランサムウェアは「エコシステム」を形成しており、サイバー犯罪者達が分業体制を組んで攻撃を仕掛けている。ランサムウェア運営組織がランサムウェアを開発し、そこに加盟したメンバーが被害組織への侵入とランサムウェアの設置を担当する。交渉人が被害組織とやりとりしつつ、アンダーグラウンドフォーラムやボットネットインフラなどの他のサイバー犯罪者もランサムウェアエコシステムに関わるようになっている。

「ここまで巨大化すると法執行機関も黙っていない。法執行機関は国際的に連携し、影響力の強い大手ランサムウェアグループに所属するメンバーを検挙したり、インフラをテイクダウンしたりしている」(中津留氏)

このような法執行機関の対応はランサムウェアグループに変化をもたらしている。現在のランサムウェアグループは暗号化よりもステルス性の高い情報窃取を重視し、法執行機関からテイクダウンされても、新しいランサムウェアブランドを構築して同様に攻撃するという。

「実際の侵害を担当する加盟メンバーにとって魅力的な条件を提示するランサムウェアグループが増えた。加盟メンバーの対応領域にしたがって、報酬を段階的に分けているグループも存在する。グループは優秀な加盟メンバーを集めるためにさまざまな手法で勧誘している」(中津留氏)

中津留氏はこうしたランサムウェアグループの動向や、脆弱性対応能力を競う「Hardening Project」での経験を踏まえ、ランサムウェア防御の難しさを指摘する。2016〜2024年の同競技会にてランサムウェア被害を再現したところ、身代金を支払うチームが減り、バックアップ自力復旧するチームが増えたが、ランサムウェアの感染自体は止められておらず、防御の難しさを改めて実感したという。

ランサムウェアはどこからやってくるのか

ランサムウェア対策は困難を極めるが、中津留氏は「だからこそ入り口対策が重要だ」と強調する。ランサムウェアは脆弱な組織および拠点を優先的に狙う。セキュアワークスが対応してきたインシデントでは、脆弱な海外拠点やグループ会社が入り口だったケースが多いという。

中津留氏はランサムウェア被害が発生または拡大した要因として以下の項目を挙げた。

- 法規制や組織固有の問題でセキュリティ対策を管理できない

- 管理および認知されていないデバイスやアカウントが存在する

- セキュリティ対策状況を把握しないまま組織間のネットワークを接続

- 人材および予算の不足による日常的な対応能力の欠如

- バックアップおよび復旧プロセスの欠如

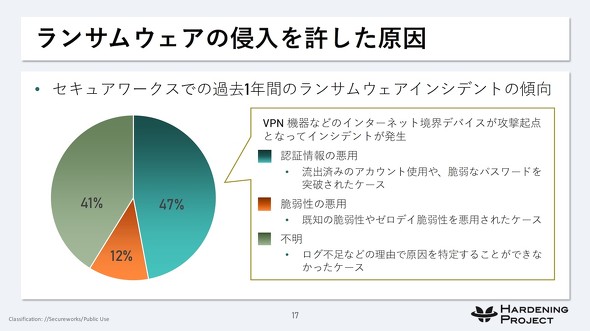

このようにランサムウェア攻撃につながる事情はさまざまだが、侵入の原因に焦点を当てると、VPN機器などのインターネット境界デバイスが攻撃の起点になっており、流出済みのアカウント情報や脆弱なパスワードを悪用されたケースが多いという。

中津留氏は「ランサムウェア対策を推進するためには、脆弱な認証情報の実態を正確に理解しなければならない」と述べた。脆弱な認証情報とは「脆弱なパスワードを持つアカウント(デフォルトパスワード、簡単なパスワード、使いまわしのパスワード)」や「デバイスの脆弱性悪用によって窃取された認証情報」「マルウェアやフィッシングによって窃取された認証情報」などが挙げられる。

特に情報窃取型のマルウェアには注意が必要だ。このマルウェアに感染すると、Webブラウザやソフトウェアに保存した認証情報や、仮想通貨ウォレットなどが盗まれる。このようなマルウェアはアンダーグラウンドで活発に販売されており、日本国内でも感染事例が多数ある。

インターネット境界デバイスが狙われるケースも多い。攻撃者はデバイスを常にスキャンし、攻撃の機会を伺っている。2024年1月から2025年4月にかけて、Ivanti Connect SecureやFortinet、Palo Alto Networksをはじめとするさまざまなベンダーのデバイスの脆弱性が狙われた。

ランサムウェアの侵入を許さない組織作りの勘所

このように巧妙化するランサムウェア攻撃に対して、組織はどのように対策すればよいのか。中津留氏は侵入を許さない組織作りの勘所として次の3点を挙げた。

- インターネット境界を知り、管理する

- 認証情報を守る

- サイバーセキュリティの越境学習

インターネット境界を知り、管理する

ランサムウェアの侵入を許さない組織を作るためには、侵入の起点となるインターネットの境界を把握しなければならない。これは脆弱性やアカウント管理よりも前に対処が必要な領域だ。次のような機器が存在しないか、自社の状況を改めて把握すべきだという。

- 海外拠点や子会社の把握できていない機器

- 意図せずインターネット公開されている機器

- 従業員が勝手に設置した機器

- 丸投げしたベンダーが設置した機器

- バックアップ用に動かしている機器

「組織には能動的にならないと把握できない機器が眠っている。まずはランサムウェア侵入口となる機器を丁寧に把握すべきだ。ただし、アカウントやパスワードポリシー、認証やログなどの設定の全てを確認するのは決して容易ではない」(中津留氏)

ゼロデイ脆弱性情報を常に確認し、パッチを迅速に当てることが難しい場合は、リモートアクセスのアンラーニング(これまで学んできた知識や価値観を棄却し、新しく学びなおすこと)が必要だ。VPNをはじめとする境界デバイスを整理し、可能な限り集約させる必要がある。また、ゼロトラストセキュリティの考え方にのっとってアクセス方法を見直すことも有効だ。

認証情報を守る

認証情報の保護は、ランサムウェアだけでなく、さまざまな攻撃を防ぐことに寄与する。認証情報を窃取する手法にはフィッシングや情報窃取マルウェア(電子メール添付ファイル、偽のインストーラ、ClickFixなどの不正サイト)などがある。

端末の監視をはじめとするセキュリティ対策を導入し、このような悪質な手段から認証情報を守る必要がある。また、VPN機器も含めて多要素認証を導入することも有効だという。

サイバーセキュリティの越境学習

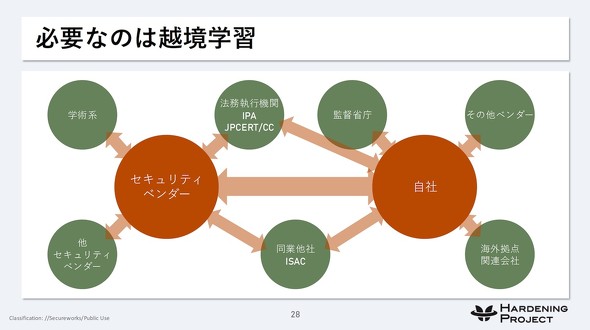

ランサムウェアに強い組織を作るためには、組織や部署の壁を越えた連携が必要だ。これを実現するのが越境学習だ。

「前述の通り、ランサムウェアエコシステムにおいては、さまざまな主体が連携して攻撃が仕掛けられている。それに対抗するためには、私たちも組織や部署の壁を越えて力を合わせなければならない」(中津留氏)

猛威を振るうランサムウェアに対応するためには、第一に入り口対策が重要だ。インターネット境界デバイスを保護し、認証情報が盗まれないような体制を構築する必要がある。

その上で、入り口対策だけではない多層防御を実現できると、組織のセキュリティはさらに強くなる。仮に、インターネット境界デバイスへの侵入を許し、攻撃者が組織の内部システムに横展開できたとしても、データ窃取を防ぐことができれば防御側の勝利と言える。

「従来の防御方法に固執せず、ランサムウェアエコシステムの現状に合わせて効果的に防御しなければならない」(中津留氏)

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃