攻撃者は“侵入ではなくログインを選ぶ” アイデンティティー攻撃手法の最新動向:コンサル視点で見るサイバー空間の脅威最前線

サイバー攻撃の主戦場は、もはや電子メールでも脆弱性でもない――。攻撃者は“正規ユーザー”を装い、誰にも気付かれず内部に入り込む時代へと移行している。なぜアイデンティティーが狙われるのか。その変化の裏側と、次に起きるリスクの正体に迫る。

この記事は会員限定です。会員登録すると全てご覧いただけます。

企業を狙ったサイバー攻撃はこれまで、電子メール経由でのスピアフィッシング、WebブラウザなどのクライアントソフトウェアやVPN製品などのインターネットに露出しているサーバ機能の脆弱(ぜいじゃく)性を突いたものが主流でした。これらは依然としてトレンドではありますが、昨今はアイデンティティーを狙った攻撃へと徐々にシフトしています。

「アイデンティティーを標的にした攻撃」とは、ID/パスワードといったユーザーの認証情報やデジタルアイデンティティーを悪用し、正規ユーザーになりすましてシステムへの不正アクセスや個人情報の窃取を狙う攻撃手法を指します本稿はまず、攻撃の目的別にサイバー攻撃者を分類し、アイデンティティーを標的にした代表的な攻撃手法をまとめ、取るべき対策を解説します。

この連載について

PwCコンサルティングの村上純一氏が、地政学的な動向を踏まえたサイバー攻撃の最新の動向や新型マルウェアの挙動、それを踏まえて日本企業が取るべきセキュリティ対策について論じていきます。

まずは“敵を知る” 攻撃者は何を目的とし、どこから侵入するのか?

一口にサイバー攻撃と言っても脅威アクターのプロファイルによって幾つかのタイプに分類できます。典型的な例は以下の4つです。

| 脅威アクター像 | 概要 |

|---|---|

| 諜報活動 | 知財などの組織が管理する機密情報の窃取を目的にサイバー活動を実行するグループです。国家支援型の脅威アクターであることも多く、一般的に高度な技術力や潤沢なリソースを備えていることが特徴です。 |

| 犯罪 | ランサムウェアに代表される金銭獲得を目的としたグループです。利益の最大化を目的として、より機会主義的に活動しています。 |

| ハクティビズム | 政治的・社会的主張を持った活動グループです。その主義主張を広めることを目的にサイバー活動を実行します。 |

| 妨害行為 | システムやデータの破壊による業務妨害を目的としたグループです。破壊工作は必ずしも意図的なものとは限らず、他の悪意の活動を隠ぺいするために攻撃を実行されるケースもあります。 |

この中でも「犯罪」に分類されるランサムウェアによる被害が国内でも相次いでおり、サイバー攻撃の被害が対岸の火事ではなく、ビジネスの継続性に直結するリスク、国民生活に影響を及ぼすリスクとして認識されている状況ではないでしょうか。

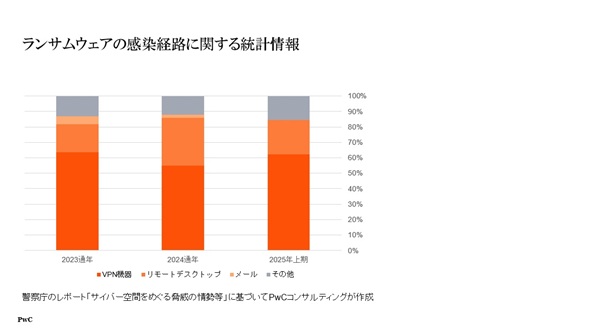

警察庁が定期的に公表する「サイバー空間をめぐる脅威の情勢等」では、ランサムウェアの感染経路に関する統計情報が報告されています。これによると、過去2年半(令和5年、6年および7年上期)にわたり、1位の「VPN機器」、2位の「リモートデスクトップ」の合算が全体の80%超を占める結果となっています。

1位の「VPN機器」については、主要なVPN製品に関するクリティカルな脆弱性の発見・報告、悪用が継続的に発生しており、「脆弱性攻撃による侵入」「漏えいした正規の認証情報の悪用による不正ログイン」の両方が含まれます。

一方で2位の「リモートデスクトップ」はOS標準機能であることから漏えいした正規の認証情報の悪用による不正ログインが大半と推察されます。また、このデータから電子メールを経路とした侵入は僅少であることも分かります。

流行中のアイデンティティー狙いの攻撃 その代表手法と対策

ランサムウェアを例に、侵入の主な手口が「脆弱性攻撃」「不正ログイン」であることを示しました。ただ先ほど言及した通り、昨今の脅威アクターが標的とする対象は「アイデンティティー」にシフトしています。

ここで言う「アイデンティティー」は、不正ログインに悪用される正規の認証情報はもちろん、認証を実行するシステムの脆弱性や脆弱な設定、アイデンティティーに関連する業務に携わる人間の脆弱性を含む広い概念です。やや概念的ですが、別の表現をすれば従来の「システムに押し入る」というコンセプトから「さも平然を装ってシステムにログインする」というケースが増加しています。具体的な攻撃の手口は以下の通りで、攻撃ベクトルは、人間、設定、デバイス、トークンの4つに分類できます。

人間を狙った攻撃ベクトル

| 攻撃手法 | 概要 | 代表的な対策 |

|---|---|---|

| 中間者攻撃(AiTM)フィッシングによるトークン窃取 | 中間者攻撃として偽のポータルサイトを作成・表示し、ユーザーID/パスワードだけでなく多要素認証(MFA)コードも窃取することでセッションデータを不正に取得します。これにより、多要素認証による保護を迂回して不正ログインを実行します。 | FIDO2/WebAuthnといったフィッシング耐性の高いMFA方式の採用 |

| 音声フィッシングによるヘルプデスクなりすまし | ITヘルプデスクを装って従業員などの標的にコンタクトし、リモートアクセスツールのインストール、認証情報のリセット、多要素認証コードの開示を促します。 | コールバック方式の徹底、社員への教育・啓発 |

| MFA疲労攻撃 | 正規の認証情報を窃取した攻撃者がログイン試行を繰り返すことで正規ユーザーに対して、主にモバイルへの多要素認証のプッシュ通知、電話などを繰り返し発生させます。正規ユーザーが疲労し、誤操作・根負けしてログインを許可するように仕向けます。 | プッシュ通知のレートリミット制限、攻撃発生時のインシデント対応フローの整備 |

| SIMスワップ/eSIM乗っ取り | 標的の個人情報を事前に収集し、本人なりすまして携帯電話会社に連絡することで、標的の電話番号を攻撃者が管理するSIMカードにひも付けます。これによって標的のモバイル通信を乗っ取り、SMSベースの認証を突破します。 | 認証アプリやFIDO2/WebAuthnを利用したMFAへの移行、キャリアと連携したSIM再発行プロセスの整備 |

| 部外者へのなりすましによる不正オンボーディング | 外部委託先などを装ってITヘルプデスクや人事部門にコンタクトして、アカウント登録・権限付与などのオンボーディングプロセスを実施させることで不正ログインを実行します。 | オンボーディングのワークフロー整備(電子メール・電話などでの依頼禁止)、外部委託先アカウントの権限分離・最小化 |

設定を狙った攻撃ベクトル

| 攻撃手法 | 概要 | 主な対策 |

|---|---|---|

| 正規アカウントの盗用・悪用 | 窃取した正規アカウントの認証情報を悪用してクラウド環境にログインし、権限昇格などを実行します。 | FIDO2/WebAuthnといったフィッシング耐性の高いMFA方式の採用、特権アカウントの分離、リスクベース認証の導入 |

| 条件付きアクセス、デバイストラストの設定不備 | 接続元IPアドレス制限や多要素認証の実施例外などの設定不備により、これらのコントロールが適用されず、不正ログインが実行されます。 | 定期的な設定レビューや侵入テストの実施、変更管理プロセスの整備 |

デバイスを狙った攻撃ベクトル

| 攻撃手法 | 概要 | 主な対策 |

|---|---|---|

| インフォスティーラーによるセッション・認証情報の再利用 | 正規ログイン済みのエンドポイントにインフォスティーラーを感染させ、セッションクッキーやOAuthトークンを窃取して再利用することで認証を回避して不正ログインを実行します。 | アンチウイルス・EDR(Endpoint Detection and Response)などによるエンドポイント防御の強化、セッション・トークンの保護 |

| 正規のリモートアクセスツールの悪用 | 窃取した認証情報やITヘルプデスクがサポート目的で利用するリモート管理ツールを悪用して不正ログインを実行します。 | リモート管理ツールの認証強化(IdP連携およびMFA適用)、特権ID管理の導入、接続元ネットワークの制限 |

トークンを狙った攻撃ベクトル

| 攻撃手法 | 概要 | 主な対策 |

|---|---|---|

| 悪意/過剰な権限のOAuthアプリケーション | 従業員をだまして悪意のあるOAuthアプリへの権限付与に同意させます。これによって得られたOAuthトークンを悪用して不正操作を実行します。 | ユーザーによるOAuthアプリの登録・同意の制限、権限スコープの広さに基づいた同意の制御・禁止、アプリケーションの可視化と定期的な棚卸 |

このように攻撃者の標的が変化した背景には、クラウドシフトやゼロトラストに伴い、シングルサインオンに代表される認証基盤、認証情報の集約が進んだため、その「テクノロジー・プロセス・ピープル」全体が魅力的な標的になっていること、EPP(Endpoint Protection Platform)/EDRに代表されるエンドポイント対策が進行したことで防御・検知されにくい手口が好んで選ばれていることが挙げられます。

AI活用で顕在化するアイデンティティーリスク 最悪のシナリオとは?

上記は人間のアイデンティティーに関する脅威を前提としています。しかし注意が必要なのは人間のアイデンティティーだけではありません。現在、生成AIをビジネスで活用しようという流れの中で、急速にAIエージェントの活用に関する議論が進んでいます。こうしたAIエージェントは、システムにおいて、一つ一つが人間と同様にアイデンティティーを持つことが想定されています。またエージェント間で連携して一連のタスクを自律的に実行するエージェンティックAIの実用化や普及が想定されます。

この世界が実現すると各エージェントのアイデンティティー管理(発行や更新、廃棄)はもちろん、エージェントの権限管理、エージェント間の連携における認可など、さまざまな論点が生じるものと考えられます。こうした状況に際して場当たり的な対応によってセキュリティのほころびが生じた場合、攻撃者にとって魅力的な標的になるものと考えられます。

例えば将来的にメーカーや物流企業、小売業者間での在庫管理・需要予測・発注・配送といった商品流通のサプライチェーンが複数のAIエージェントの連携で実現される社会を考えた場合、攻撃者がいずれかのエージェントに不正に介入することでサプライチェーンを混乱・まひさせることが考えられます。

具体的には、需要予測を不正に操作することで過剰発注やその修正に関連するキャンセル処理が連鎖的に発生し、配送が遅延・停滞する事態が想定されます。こうした攻撃は、社会混乱を企図する「妨害行為」はもちろん、主義主張を訴えるための手段として「ハクティビズム」、特定企業のビジネス阻害ひいては株価操作を目的として「犯罪」に該当する脅威アクターにも実行される恐れがあります。

そのためサイバー脅威だけでなく、AI活用を検討する上でもアイデンティティーの管理、ガバナンスの重要性は今後より高まるでしょう。

今回はアイデンティティーを狙った脅威トレンドの変化について紹介しました。次回は、不正ログインで悪用される認証情報の漏えい、及びディープWeb/ダークWebにおける漏えい情報の流通について解説します。

筆者紹介:村上純一(むらかみ・じゅんいち)

PwCコンサルティング合同会社 パートナー

国内大手セキュリティベンダーでマルウェアの収集・分析などに関する研究開発、脅威分析、脆弱性診断、トレーニングなどの業務に従事。その後、国産セキュリティベンダーに参画し、執行役員として基礎技術開発、製品開発、各種セキュリティサービス提供、事業経営などに携わり株式上場を経験。また、サイバーセキュリティ領域における各種外部委員活動の他、Black Hat、PacSec、AVARなどの国際会議での研究発表も手掛けている。グローバルレベルでのサイバー攻撃の手法や主体など脅威動向の把握から企業対応までを専門分野にしている。

関連記事

ChatGPTの会話を盗む悪質Chrome拡張機能 約90万人がダウンロード済み

ChatGPTの会話を盗む悪質Chrome拡張機能 約90万人がダウンロード済み

ChatGPTやDeepSeekの会話を窃取するChrome拡張機能が見つかった。正規ツールを装って計90万回以上ダウンロードされ、Googleの推奨バッジを悪用して信頼を得ていたという。 クレカを止めても被害は止まらない……アカウント侵害の“第二幕”から得た教訓

クレカを止めても被害は止まらない……アカウント侵害の“第二幕”から得た教訓

2026年もよろしくお願いします。新年早々恐縮ですが、今回は我が家で起きたクレカ不正アクセス被害の後編です。前編では不正利用を突き止め、Amazonアカウントを取り戻したまではよかったのですが、残念ながら話はそこで終わりませんでした……。 クレカ利用通知が止まらない…… 我が家で起きた不正アクセス被害のいきさつ

クレカ利用通知が止まらない…… 我が家で起きた不正アクセス被害のいきさつ

2025年もそろそろ終わり、というところで大事件が起きました。何と我が家のクレジットカードで不正アクセス被害が発生したのです。日頃からセキュリティ対策を怠らないように伝えてきましたが恥ずかしい限りです。ぜひ“他山の石”にしてください。 「英数・記号の混在」はもう古い NISTがパスワードポリシーの要件を刷新

「英数・記号の混在」はもう古い NISTがパスワードポリシーの要件を刷新

NISTはパスワードポリシーに関するガイドラインSP800-63Bを更新した。従来のパスワード設定で“常識”とされていた大文字と小文字、数字、記号の混在を明確に禁止し、新たな基準を設けた。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 中国電力、RAGの限界に直面し“電力業務特化型LLM”の構築を開始 国産LLMを基盤に

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 2025年、話題となったセキュリティ事故12社の事例に見る「致命的なミス」とは?

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 「年齢で落とされる」は6割超 シニアエンジニアが直面する採用の壁と本音

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- なぜ日本のITエンジニアは優遇されない? 「世界給与ランキング」から見えた課題