ITmedia NEWS >

セキュリティ >

QuickTimeのゼロデイ脆弱性は「極めて危険」

» 2007年11月27日 08時15分 公開

[ITmedia]

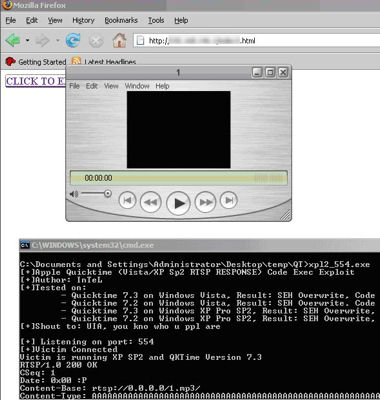

AppleのQuickTimeに新たな未パッチの脆弱性が見つかった問題で、セキュリティ企業のSymantecは11月25日、最新バージョンの7.3に影響するコンセプト実証コード(PoC)が同日公開されたと伝えた。この問題ではUS-CERTに続き、デンマークのSecuniaや仏FrSIRTもアドバイザリーを公開している。

Symantecによると、公開されたコンセプト実証コードはスタンドアロンのQuickTimeで機能する。ブラウザプラグインのQuickTimeではシェルコードの実行はできないようだが、バッファオーバーフローでブラウザがクラッシュするという。

この脆弱性を突いた攻撃としては、電子メールにメディアファイルを装った悪質ファイルを添付したり、メールに記載したリンクで悪質サイトにユーザーを誘導し、QuickTimeストリーミングオブジェクトを組み込んだページをロードさせるなどのやり方が考えられる。

Symantecのテストでは、現在のPoCを使った攻撃はInternet Explorer 6/7とSafari 3βでは食い止められるが、FirefoxでQuickTimeをデフォルトのプレーヤーにしている場合は最も被害に遭いやすいことが判明した。

Secuniaによると、この脆弱性はQuickTime 7.xが影響を受ける。危険度は5段階で最も高い「Extremely critical」と評価している。

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PRアイティメディアからのお知らせ

SpecialPR

あなたにおすすめの記事PR

QuickTimeにまた新たな脆弱性、実証コードも公開

QuickTimeにまた新たな脆弱性、実証コードも公開