ソフトバンク障害は“他人事”ではない デジタル証明書のヒヤッとする話:ITの過去から紡ぐIoTセキュリティ(2/3 ページ)

さて、世の中ではさまざまな暗号方式が使われていますが、中にはアルゴリズムに欠陥が見つかったり、年月を経て不具合が生じる場合があります。例えば暗号/復号に用いる「鍵」の長さが短いとコンピュータの能力向上に伴って解読までに要する時間が短くなり、十分な安全性が担保できなくなる場合が出てきます。

当初は安全と考えられていたアルゴリズムでも、時間の経過や状況の変化に伴ってあまり安全とはいえない状態になることがあるのです。こうした危険にさらされている状況を「危殆化」(きたいか)と呼んでいます。

危殆化した暗号アルゴリズムをそのまま使っていると、ユーザーはなりすましやデータの盗み見といったリスクにさらされることになります。こうした事態を避けるため、デジタル証明書では有効期限を設け、基盤となっている暗号アルゴリズムに問題が発見されたとしても、一定期間内に問題を解消できるようにしているのです。

また、世界の主なブラウザベンダーや証明書を発行する認証局で構成されている業界団体「CA/Browser Forum」では、デジタル証明書の有効期間短縮に向けた議論を続けてきました。かつては5年間有効の証明書もありましたが、今年3月1日からはSSL証明書の最長有効期間が「2年+差し替え期間」を加えた825日に短縮されています。

とはいえ、毎週、毎月、あるいは毎年ある時期にやることが決まっている繰り返しの作業に比べ、隔年ペースでやってくる作業というものは頭から抜け落ちがちです(余談ですが、ドメイン名の登録期間にも「忘れたころに更新期限がやってくる」という似たところがありますね)。デジタル証明書が必要な機器の一覧表を作って管理していても、抜けや漏れ、引き継ぎ時の伝達ミスはゼロにはできません。ある日「あれ、このサーバにつながらない」という事態が起きてはじめて証明書の有効期限切れに気付く……そんな事態は、しょっちゅうというほどではありませんが、決して珍しいものではないのです。

もちろん、今回のように社会に大きな影響を与える大規模な障害は繰り返してはならないことです。インフラに携わる人にとっては決してひとごととはいえない事件であり、なるべく「運用」「人」に頼らずに管理できる仕組みを整えていく必要があるのではないかと思わされます。

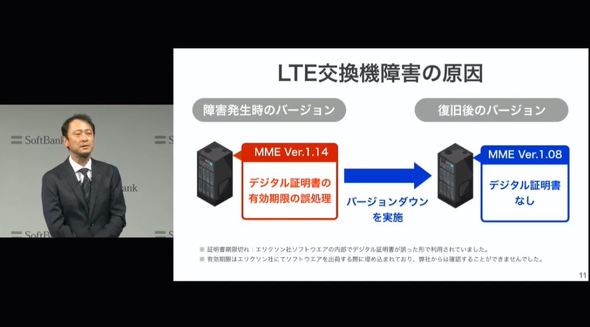

ソフトバンクの宮川潤一副社長の説明によると、ソフトバンクはひとまず、デジタル証明書を用いない古いバージョンにロールバックして障害に対応したとのことです。宮川氏はまた、デジタル証明書が機器のファームウェアに「埋め込まれていた」ため、オペレーター側が有効期限を確認できなかったとも述べ、証明書の有効期限の確認や更新を自社で行える体制を整える対策をとる方針です。

IoT特有のデジタル証明書管理の課題

今回の障害は交換機という限られた数の機器が対象でしたが、この先、IoT機器が増えてくると問題はもっとややこしくなるかもしれません。

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR