「おとり」サーバが捕獲した“IoT狙う攻撃” 見えてきた敵の手口と小さな希望(2/3 ページ)

観測結果から分かった「攻撃ターゲットの多様化」

たびたび言われることですが、攻撃と防御はいたちごっこというか、一種のだまし合いに近い部分があります。攻撃者は自分の手の内を知られることを嫌います。そこで、攻撃対象がハニーポットや解析のための仮想環境ではないかを確認し、観察されていることが分かれば行動を停止したり、自身を消去したりします。

そこで研究者側は、攻撃者に活動を継続してもらって長く動きを観察するため、なるべく「本物」に近い環境を再現することに力を注いできました。ただ、本当のOSやアプリケーションを使ってしまうと、観察どころか実害につながるリスクもあるため、慎重な運用が必要になります。攻撃者がどんどんスマートになっている中、いかにこのバランスを取りながら攻撃活動を観察するかが、ハニーポット運用のポイントになります。

プロイス氏らは、「高対話型」と呼ばれる本物に近い環境を再現し、WebやSSH(Secure Shell)の他、ルーターで広く使われているOS「Mikrotik」といった複数のサービスが稼働するハニーポットを何種類か用意し、規模も拡大させて観察を続けてきました。具体的な数は明言していませんが、今ではかなり大規模なハニーポットネットワークを構築し、クラスタ化して攻撃を待ち受けているそうです。得られたログは、最近人気の解析ツール「Elasticsearch」を活用して分析しています。

この結果、この1年の状況を分析するだけでも、いくつかの傾向が見えてきたそうです。

1つは、「攻撃ターゲットが非常に多様化していること」(プロイス氏)。ハニーポットネットワークでは、X86やARMはもちろん、MIPSやRenesas SH、Motorola、PowerPCなどさまざまなアーキテクチャを対象にした攻撃バイナリを収集できたそうです。

また、外部からの不正ログインに用いられるIDとパスワードの組み合わせにも、少し変化が見られました。観測期間を通して常に人気(?)が高く狙われるのは「support/support」「admin/admin」といった定番の組み合わせです。けれど四半期ごとに見ると、HisiliconやDahuaのIPカメラ、GPonのルーターなど、特定のベンダーが提供する機器で使われるデフォルトパスワードが上位に浮上する時期があり、狙われる機器が移り変わっていることが分かります。

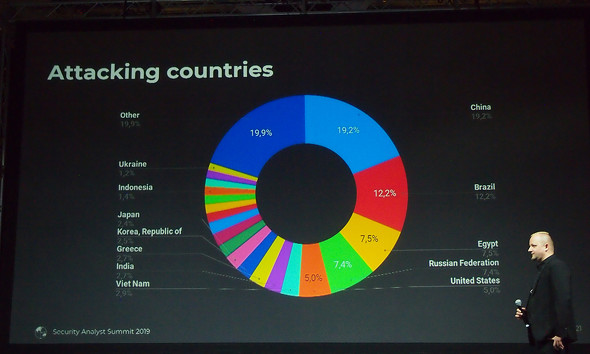

また、攻撃元を国別に見てみると、中国、ブラジル、エジプト、ロシア、そして米国の順に多いことが分かりました。残念ながら日本からの攻撃も2.4%含まれていたそうです。それから利用されるプロトコルは圧倒的にTCPで、中にはリモートデスクトッププロトコルを用いる通信も見られました。

……とまぁこんな風に、ハニーポットでの観測を通じて、IoTを狙う攻撃の大まかなトレンドが分かってきます。ですが、これらはあくまである1つの視点からの観察に過ぎません。プロイス氏は「われわれの視野だけではとても十分とはいえない。もっと多くの目が必要だ」と述べ、興味を持つ人がいればぜひ、公開されているIPアドレスを用いて観測に協力してほしいと呼び掛けました。ゆくゆくはこれを「Honeypot as a Service」のような形で提供していきたいということです。

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR