Windowsに証明書偽装の脆弱性、通信盗聴やマルウェアに悪用の恐れも あのNSAが報告した意図は?:この頃、セキュリティ界隈で(2/2 ページ)

NSAやCERT/CCなどの米セキュリティ機関は、Microsoftの発表に合わせて一斉にアドバイザリーを公開した。NSAでは「公開鍵インフラ(PKI)に対する信頼を揺るがしかねない極めて重大な脆弱性」と位置付け、「リモート悪用ツールがすぐにも出現して広く出回るだろう」と予想、できるだけ早く更新プログラムを適用するよう呼び掛けている。

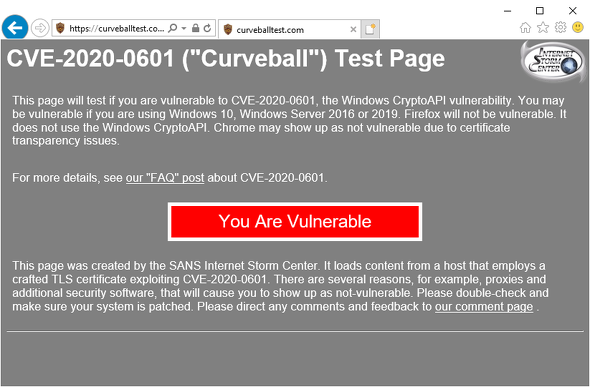

実際に、Microsoftの更新プログラム公開の翌日から翌々日にかけ、偽造証明書を使って中間者攻撃などを仕掛けるコンセプト実証コードがGitHubで相次いで公開された。米セキュリティ機関のSANS Internet Storm Centerは、更新プログラムを適用していないシステムで、偽造した電子署名が何の問題もなく通用してしまうことを確認したとしている。

暗号に詳しいセキュリティ専門家ブルース・シュナイアー氏のブログによると、NSAはこの脆弱性に関する電話会見まで開いて質問も受け付ける異例の対応を見せた。こうしたアピールの背景には、セキュリティ業界に対する信頼を取り戻したいという意向があったとされる。ただし、いつ脆弱性を発見したのかという質問には答えなかったという。

更新プログラムを公開した時点で、この脆弱性がアクティブな攻撃に使われた事案は確認していないとMicrosoftは言う。

しかしシュナイアー氏は、NSAの研究者が他国のサイバー兵器を調べる中で、この脆弱性を発見した可能性もあると推測。「この脆弱性は既に、犯罪組織や主要国の政府が兵器化して使っていると想定すべき」と述べ、「NSAがこの脆弱性を使っていることさえ想定できる」とも付け加えている。

今回の脆弱性は、著名セキュリティジャーナリストのブライアン・クレブズ氏が、Microsoftのパッチが公開される前日に報じたことでも注目された。同氏は複数の筋の話として、「Microsoftは米軍やインターネットの重要インフラを管理する組織に対し、この脆弱性を修正するパッチを密かに提供していた」とも伝えていた。

これに対してMicrosoftは、更新プログラムは「Security Update Validation Program(SUVP)」という制度を通じ、世界中の選ばれた組織に検証してもらう目的でリリース候補を提供していると説明した。ただしどんな組織であっても、完成版の更新プログラムを通常のスケジュールより前倒しで提供することはないと強調している。

関連記事

Microsoft、NSAが報告した危険度1の脆弱性修正を含む月例セキュリティ更新プログラムを公開

Microsoft、NSAが報告した危険度1の脆弱性修正を含む月例セキュリティ更新プログラムを公開

Microsoftが1月の月例セキュリティ更新プログラムを公開した。米国家安全保障局(NSA)が報告した暗号化を悪用する危険度1の脆弱性修正を含む。 因縁のNSAが警告を出した脆弱性「BlueKeep」、WannaCryの再来は阻止できるか

因縁のNSAが警告を出した脆弱性「BlueKeep」、WannaCryの再来は阻止できるか

Microsoft、NSAがBlueKeepに警告を発している。その異例な対応の根幹にあるものとは?

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR