2019年は「比較的平和な一年」……では今年は? 産業制御システムのセキュリティを見通す:ITの過去から紡ぐIoTセキュリティ(1/2 ページ)

インターネットとは隔離され、閉じた環境で運用されてきたはずの産業制御システムも、さまざまなサイバー脅威とは無縁ではない──そんな事実を世界に突きつけたマルウェア「Stuxnet」の登場から約10年がたちました。そして、ネットには想像以上に多くのIoT機器が、決してセキュリティ対策が十分とはいえない状態で接続されていることを示した「Shodan」も、サービス開始から10年目を迎えました。この間、世界はどのように変わったのか、あるいは変わらなかったのでしょうか。

JPCERTコーディネーションセンター(JPCERT/CC)が2月14日に開催した「制御システムセキュリティカンファレンス 2020」で、そんな変化を見通すヒントを紹介しました。

連載:ITの過去から紡ぐIoTセキュリティ

家電製品やクルマ、センサーを組み込んだ建物そのものなど、あらゆるモノがネットにつながり、互いにデータをやりとりするIoT時代が本格的に到来しようとしています。それ自体は歓迎すべきことですが、IoT機器やシステムにおける基本的なセキュリティ対策の不備が原因となって、思いもよらぬリスクが浮上しているのも事実です。

この連載ではインターネットの普及期から今までPCやITの世界で起こった、あるいは現在進行中のさまざまな事件から得られた教訓を、IoTの世界に生かすという観点で、対策のヒントを紹介していきたいと思います。

重大インシデントの報告はないが、ランサムウェアが猛威を振るった19年

JPCERT/CCの宮地利雄氏(ICSR技術顧問)は「19年はセキュリティに対する考え方のシフトをもたらすような重大なインシデントは起きなかった、比較的平和な一年だった」と振り返りました。けれど、それは20年も平穏であることを意味するものではないといいます。なぜなら、東京オリンピック・パラリンピックに国勢調査、また米国では大統領選挙が行われるなど、大きなイベントがめじろ押しだからです。

加えて、サイバー攻撃の背後には情勢の変化もあります。「サイバー空間での国、あるいは国家間の考え方が、この数年間で変化してきた。こうした国家間の対立に加え、経済的利益を狙う犯罪者、テロリストなどが入り乱れている状況だ」(宮地氏)。一方、物理的に戦火を交える戦争とは異なり、サイバー攻撃の場合は攻撃元を突き止めるのは難しく、自分自身で防御しなければなりません。

こうした状況を説明した上で、宮地氏は「自分たちを守るのは皆さん自身であり、国は側面支援を行うにすぎない。身を守るためにも、攻撃集団の動向や手口に関する情報に対する感度を高めてほしい」と呼び掛けました。

エポックメーキングな攻撃こそありませんでしたが、19年はランサムウェアが産業制御システムでも猛威を振るった一年になりました。

ノルウェーの非鉄金属メーカー大手、Norsk Hydro(ノルスク・ハイドロ)では、複数の拠点が「LockerGoga」というランサムウェアに感染し、復旧に約1週間を要しました。他にもベルギー、ドイツ、メキシコなど複数の国で、ランサムウェア感染によって生産制御システムが直接・間接的に影響を受け、操業に支障が生じた事例が報告されています。一連のケースの全てで、産業制御システムそのものまでランサムウェアの感染が拡大していたかどうかは不明ですが、20年に入って、制御システムを狙う機能を組み込んだランサムウェア「Ekans」も報告されています。

一方、この中でいいニュースを拾うとすれば、ノルスク・ハイドロの対応でしょう。同社は、被害額が6000万ドルを超えるともいわれるほど大きな痛手を受けましたが、経営トップが先頭に立って事態対応と状況説明にあたり、「欧州最優秀広報賞」(非常事態広報部門)を受けました。また、被害額の一部は「ある程度保険による補償を受けることができ、第4四半期までに2020万ドルの保険金を受け取り、さらなる上積みに向けて交渉中」(宮地氏)ということです。

産業制御ソフトウェアに潜む「N-day問題」、SBOMが解決策に?

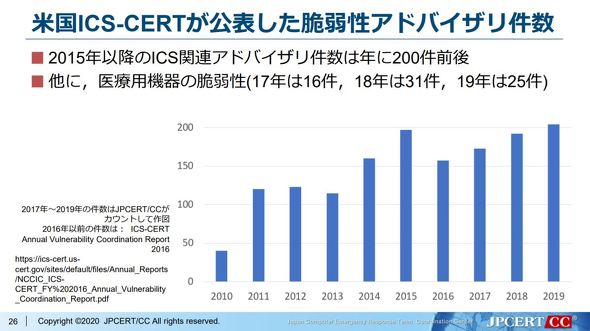

産業制御システムの脆弱(ぜいじゃく)性の動向はどうでしょうか。宮地氏によると「脆弱性の公表姿勢が二極化している」といいます。仏Schneider(シュナイダー)や独Siemens(シーメンス)のように、積極的に脆弱性を探して情報を公開する企業はあります。特にシーメンスは、米Microsoftのように毎月定期的にパッチを公開する方針まで示しています。一方で、なかなか情報を公開しない企業もあるというわけです。

このように、脆弱性への対応がまだらな状況は、「N-day問題」という新しい課題を突き付けています。

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR

JPCERT/CCの宮地利雄氏(ICSR技術顧問)

JPCERT/CCの宮地利雄氏(ICSR技術顧問)