ランサムウェアが見せつけたWindowsの脆弱性「Zerologon」の威力:この頃、セキュリティ界隈で(1/2 ページ)

Windowsのドメインコントローラが乗っ取られる極めて深刻な脆弱性「Zerologon」について、Microsoftやセキュリティ企業が繰り返し警戒を呼び掛けている。ランサムウェア「Ryuk」の攻撃に利用されて瞬く間に組織内で感染が広がった実例も紹介され、改めて危険性が浮き彫りになった。

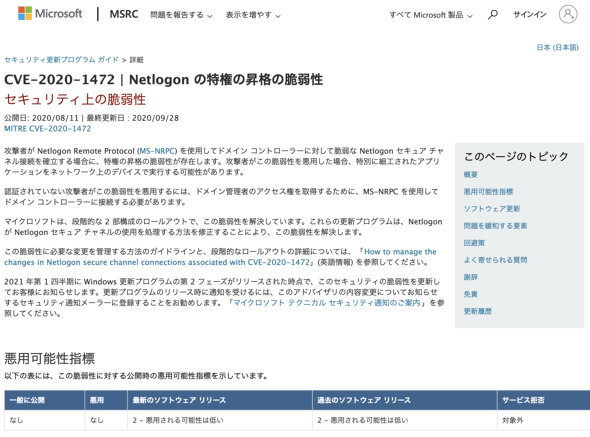

Zerologonの脆弱性は、WindowsでActive Directoryのユーザー認証に使われる「Netlogonリモートプロトコル」(MS-NRPC)に存在する(CVE-2020-1472)。悪用された場合、認証を受けていない攻撃者がドメインコントローラにアクセスし、ドメイン管理者権限を取得できてしまう可能性がある。Microsoftは8月の月例セキュリティ更新プログラムでこの問題に対処した。

Microsoftによれば、9月にはこの脆弱性を突くコンセプト実証コードが公開され、9月13日ごろから攻撃が急増。10月に入ると国家が関与する攻撃にZeroLogonが利用され、ソフトウェアアップデートに見せかけて不正なスクリプトを実行させる手口が発見されるなど、攻撃はエスカレートしていった。

Ryukのランサムウェアを操る集団がZerologonを利用したケースは、10月18日のDFIR Reportで報告された。発端となるフィッシング詐欺メールが送り付けられてから、被害者のネットワーク全体が暗号化されるまでの時間はわずか5時間。攻撃者がZerologonの脆弱性を突いて特権を獲得したことで、攻撃を展開するスピードは急加速していた。

Ryukは世界各地で企業や自治体などの被害が多発しており、猛威を振るうマルウェア「Emotet」を通じて感染することもある。米国や英国で多数の病院を経営する医療大手のシステムに感染し、患者が死亡する事態にもつながったと報じられている。

今回DFIR Reportが報告したケースでは、攻撃者はフィッシング詐欺メールを使って被害組織のユーザーに実行可能ファイルを実行させ、マルウェア「Bazar」に感染させていた。最初に感染したのは権限を持たないユーザーだったが、攻撃者はここでZerologonの脆弱性を利用して特権を獲得し、ドメインコントローラのパスワードをリセットした。

これで攻撃は一気に加速する。ネットワークを横移動してさらに別のドメインコントローラも乗っ取り、Active Directoryを制御した攻撃者は、サーバやワークステーションを次々にRyukに感染させて、最初の侵入から5時間で攻撃を完了した。

それまでは、こうした攻撃を検出してから対応するまでには1〜2日の余裕があったという。しかしZerologonが利用されたことでそうした時間的余裕がなくなったとDFIR Reportは言い、「攻撃を食い止めるためには、1時間以内に行動できる準備が必要」と指摘する。

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR