いま注目「何も信頼しない」セキュリティ対策とは? 開発部門の在宅勤務率9割、NTTデータ先端技術に聞く(2/2 ページ)

「これ1つでセキュリティは万事OK」という製品はない

企業が実際にゼロトラストの考え方に基づき社内のネットワークやシステムを刷新しようとした場合、「現状では、これ1つ入れれば全部面倒を見てくれるという製品はない」と長田氏はいう。

セキュリティ対策は、ID・アクセス制御やエンドポイント管理、サーバセキュリティ対策などさまざまな要素で構成される。「こうした対策とゼロトラストの基盤になる製品をうまく組み合わせることで、適材適所のソリューションを実現するゼロトラストネットワークが出来上がる」(長田氏)

特に規模の小さい組織の場合、IDを統合管理する仕組みの欠如など、認証認可に弱点を抱えていることが多いという。「認証認可はゼロトラストネットワークで最も肝心な部分。ここを見直した方がいい組織が多い」と長田氏は分析する。

宮坂氏も「それまで使ってきた環境をいきなり切り替えることは難しい。ゼロトラストの原則に照らし合わせながら導入していく過渡期の対応が必要とされる」と指摘した。

「情報収集→セキュリティ改善」もゼロトラストセキュリティの一環

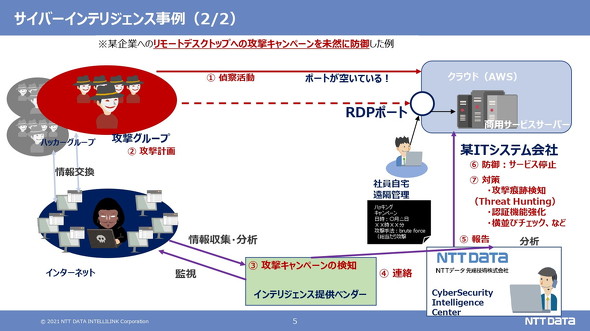

セキュリティ対策が整わないまま突入したテレワーク環境で、サイバー攻撃の格好の標的になっているのがリモートデスクトップだ。社員が自宅から会社のPCにアクセスする手段として利用が急増したリモートデスクトップだが、宮坂氏によると、会社全体での管理が行き届かず、開いたままのリモートデスクトップのポートが多数存在するという。2020年9〜10月ごろからこうしたポート環境を狙う攻撃が多発するようになった。

用意周到な犯行グループはいきなり行動に出るわけではない。まず偵察活動を通じて開いているリモートデスクトップポートを探し、入念に計画を立てた上で狙った企業に攻撃する。宮坂氏の率いるサイバーセキュリティインテリジェンスセンターがこうした動きを監視・情報収集し、狙われた顧客に報告して対策を講じていため、攻撃を未然に防いだこともあった。

「多くの情報を収集し、セキュリティの改善に利用する」ことは、ゼロトラストセキュリティの原則の1つでもある。「セキュリティ対策は後追いになりがちだが、あらかじめ攻撃者の先を行って対策を講じていけば被害を食い止めることができ、業務継続に寄与できる」と宮坂氏は話している。

関連記事

クラウド利用で高まる情報セキュリティリスク、その原因は? IT担当者が身に付けるべき運用の心構え

クラウド利用で高まる情報セキュリティリスク、その原因は? IT担当者が身に付けるべき運用の心構え

クラウドサービスの業務利用が当たり前になった今、情報セキュリティに関するネガティブなニュースが目に付くことも非常に増えた。自身が被害者にならないために、そして二次的な被害の加害者にならないために何ができるのか。 クラウドからの情報漏えい、責任は誰に? SaaSやPaaSの大前提「責任共有モデル」とは 総務省が解説

クラウドからの情報漏えい、責任は誰に? SaaSやPaaSの大前提「責任共有モデル」とは 総務省が解説

クラウドの管理ミスで情報漏えいした――こんなセキュリティ事故の責任は誰にあるのか。クラウドサービスの利用企業が把握すべき大前提「責任共有モデル」を総務省の担当者に聞いた。 設定ミス→漏えいの影に潜む“クラウドへの誤解” いま理解したい「責任共有モデル」

設定ミス→漏えいの影に潜む“クラウドへの誤解” いま理解したい「責任共有モデル」

クラウドサービスの活用が広がるのに比例して発生する、設定ミスに起因するセキュリティ事故。数々のインシデントが報じられる中、なぜこういった事故はなくならないのか。ガートナー ジャパンの亦賀忠明さんによれば、背景には日本企業特有の「クラウドへの理解不足」があるという。 クラウドの設定ミス、気を付けても見落としがちな“あるポイント” セキュリティ診断会社に聞く

クラウドの設定ミス、気を付けても見落としがちな“あるポイント” セキュリティ診断会社に聞く

クラウドサービス、特にSaaSの設定ミスによって相次ぐ情報流出。こういった動向を受け、外部の診断サービスなどを使い、自社が利用しているクラウドサービスの設定を見直す企業が出ているかもしれない。そこで、実際に診断サービスを提供するラックに、企業の動向や見落としがちな設定を聞いた。 相次ぐ漏えい事件、本格的に狙われ出したSaaSベンダー 見過ごされてきた“死角”への対策は

相次ぐ漏えい事件、本格的に狙われ出したSaaSベンダー 見過ごされてきた“死角”への対策は

クラウド化の波やコロナ禍の影響により、Webベースの業務アプリケーションが普及したため、悪意を持った第三者にとっては攻撃しやすい状況にある。今回は、最近漏えい事件が相次いでいる「業務アプリ」に焦点を当て、Webセキュリティを解説する。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR