Windows 10、11などのゼロデイ脆弱性、パッチ公開前に報告者が概念実証コード公開

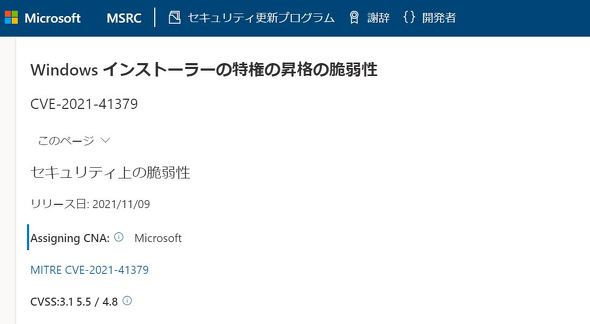

米Microsoftが11月のセキュリティ更新プログラムで修正したはずのWindowsインストーラのローカル昇格特権の脆弱性「CVE-2021-41379」はまだ完全に修正されておらず、依然として悪用される危険があると、この脆弱性をMicrosoftに報告した研究者が11月21日(現地時間)、GitHubに概念実証コードを公開した。

米Cisco Systemsのセキュリティ部門Cisco Talos Intelligence Groupは23日、このゼロデイ脆弱性を悪用する実際のマルウェアサンプルを既に検出していると発表した。

この脆弱性を報告した自営のセキュリティ研究者、アブデルハミド・ナセリ氏は、Microsoftが公開したCVE-2021-41379のパッチを分析したところ、バグが正しく修正されていないことを発見したという。

同氏が公開した概念実証では、最新のパッチを当てたWindows 10、11、Windows Server 2022で、Microsoft Edge Elevation Service DACL(任意のアクセス制御リスト)を上書きし、それ自体をサービスの場所にコピーして実行し、昇格された特権を取得できたとしている。

ナセリ氏は米Bleeping Computerに対し、この脆弱性の修正を待たずに概念実証を公開した理由を、Microsoftがバグ報奨金を減額したことに対する不満だと語った。

本稿執筆現在、このリスクを軽減するための公式の回避策はまだない。ユーザーにとっての最善策はMicrosoftが正しく機能する新たなパッチを提供するのを待つことだとナセリ氏は語った。

【更新履歴:2021年11月25日午後4時45分 当初報告者を「米Trend Microの研究者」としていましたが、同社の従業員ではなく、自営のセキュリティ研究者でした。お詫びして訂正します。】

関連記事

Appleの対応に不満噴出、反発した研究者が相次ぎゼロデイの脆弱性を公表

Appleの対応に不満噴出、反発した研究者が相次ぎゼロデイの脆弱性を公表

Appleのセキュリティ問題への対応を巡って研究者から不満の声が続出している。同社製品にゼロデイの脆弱性を見つけて報告しても反応が鈍く、他社に比べて対応が悪すぎるというのだ。 Windows 11プレビュー版を装ったマルウェア多数 「Microsoft公式からの入手を」 Kasperskyが注意喚起

Windows 11プレビュー版を装ったマルウェア多数 「Microsoft公式からの入手を」 Kasperskyが注意喚起

KasperskyはWindowsの新OS「Windows 11」マルウェアがインターネット上に多数登場していると指摘。Microsoftから公式な方法で入手するよう呼びかけた。 「Exchange Server」攻撃対策、92%以上が適用 まだ3万以上のインスタンスが不適用

「Exchange Server」攻撃対策、92%以上が適用 まだ3万以上のインスタンスが不適用

Microsoftが「Exchange Server」の脆弱性を突く攻撃への対策状況を説明した。世界中の脆弱性のあるExchange Serverの92%以上にパッチの適用または緩和策の適用が行われたとしている。 「exploit」の多さは筆頭級、悪用多発のFlash終了

「exploit」の多さは筆頭級、悪用多発のFlash終了

Adobe Flashがついにサポート終了。Flashについてよく言われていたexploitという言葉について解説する。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR