悪用続く「Log4Shell」 対応放置の企業はランサムウェア感染など二次被害 「パッチ適用を怠れば、コストは増大」: この頃、セキュリティ界隈で

Javaのログ出力ライブラリ「Apache Log4j」に存在する深刻な脆弱性「Log4Shell」が、いまだに悪用され続け、情報流出などの被害を発生させている。被害組織の中には複数の集団に侵入されたり、ランサムウェア感染の二次被害が発生したケースもあり、セキュリティ企業などが改めて注意を呼び掛けた。

Log4Shellが発覚したのは2021年12月。脆弱性が存在する製品は修正パッチが相次いで公開されたが、影響はあまりに広範に及んだ。社内のどのシステムがLog4jを使用しているか把握することさえ難しく、対応に手間を取られ、脆弱性が放置されたままになってしまった製品もあると思われる。

米国土安全保障省のサイバーセキュリティ機関CISAは6月23日、国家を後ろ盾とするAPT集団などが、サーバ仮想化に使われるVMwareの製品でLog4Shellの脆弱性を悪用していると警告した。

狙われているのは仮想デスクトップやアプリをハイブリッドクラウドで運用するための「VMware Horizon」と、ネットワーク内のリソースに安全にアクセスするための「Unified Access Gateway(UAG)」。両製品とも2021年12月以来、Log4Shellの脆弱性悪用が確認されていたが、今回はAPT集団が狙ったシステムにマルウェアを感染させ、遠隔制御できる状態にする攻撃に利用しているという。

これまでに被害が確認された事案では、攻撃者がネットワーク内部を横移動して災害復旧ネットワークにアクセスを確立し重要データを抜き取っていたと、CISAは伝えている。

VMwareは2021年12月に修正パッチを公開済みで、この問題の悪用は同月10日の時点で確認されていた。このためCISAは、直ちにパッチや対策を適用しなかった組織では侵害されていることを前提として、調査を開始するよう促している。被害組織が複数のATP集団に不正アクセスされていた事案も見つかったとしている。

盗んだ情報、ランサムウェア集団に転売か

情報セキュリティ企業のトレンドマイクロによると、VMwareでLog4Shellの脆弱性を悪用されてデータが抜き取られた数日後に、被害組織がランサムウェアに感染したケースも確認された。

トレンドマイクロが調査したほとんどのケースでは、データが抜き取られた後に攻撃は止んでいたという。しかしデータが盗まれた10日後にランサムウェアの「Pandora」に感染していた事案が1件があったという。

データを盗み出した集団は、自分たちの攻撃を終えた後、被害組織のネットワークへ侵入する足掛かりとなるアクセス権を、ランサムウェア集団に売り渡していたのではないかとトレンドマイクロは推測する。こうしたアクセス権の売買は、闇市場で普通に行われている。

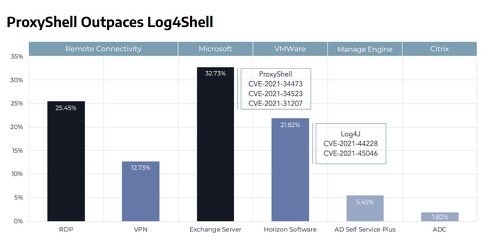

情報セキュリティ企業Arctic Wolf傘下の米Tetra Defenseが発表した2022年1〜3月のインシデント対応状況報告によると、Log4Shellが悪用された事案は、同社がこの期間に対応した全事案の22%を占め、3番目に多かった。

最も悪用が多かったのは、2021年8月に発覚した「ProxyShell」と呼ばれる、電子メールサーバソフト「Microsoft Exchange Server」の脆弱性(33%)で、2番目はRDPの脆弱性(25.45%)。合計すると同社が米国内で対応したインシデントの82%で、既知の脆弱性が悪用されていた。

Log4ShellもProxyShellも、パッチが公開されているにもかかわらず放置していた組織が被害に遭っていた。こうした被害への対応や復旧にかかるコストは、従業員が不正な文書をクリックするなどユーザーの行動によって生じた被害への対応コストに比べ、54%も多くなることが判明。「タイムリーなパッチ適用を怠れば、組織にとってのコストが増大する実態が浮き彫りになった」とTetra Defenseは指摘している。

関連記事

セキュリティエンジニア向け英語教材、IPAが無償公開 「セキュリティ英単語集」など

セキュリティエンジニア向け英語教材、IPAが無償公開 「セキュリティ英単語集」など

情報処理推進機構は、セキュリティエンジニア向け英語教材「セキュリティエンジニアのための English Reading」を公開した。英文の読解力や情報収集力を高める内容という。 サイボウズ、エンジニア向け新人研修の資料を公開 セキュリティやモバイルアプリ開発の基礎を解説

サイボウズ、エンジニア向け新人研修の資料を公開 セキュリティやモバイルアプリ開発の基礎を解説

サイボウズが、ITエンジニア向けの研修資料を自社ブログで公開した。同社が5月9日から20日にかけて実施した新入社員向け研修で使った資料の一部で、モバイルアプリ開発やセキュリティなどの基礎を解説している。 脆弱性情報を隠匿、被害後の原因調査もなし…… クレカ情報漏えいのメタップス子会社に行政指導

脆弱性情報を隠匿、被害後の原因調査もなし…… クレカ情報漏えいのメタップス子会社に行政指導

経済産業省は、大量のクレジットカード情報を流出させたとして、クレジットカード決済システムを提供するメタップスペイメントに行政指導した。同社は情報セキュリティの監査において、脆弱性情報やシステム変更の事実を適切に共有していなかった。 続出する公的機関の偽サイトに国が注意喚起 「必ずドメインを確認して」

続出する公的機関の偽サイトに国が注意喚起 「必ずドメインを確認して」

内閣サイバーセキュリティセンターが、地方自治体などをかたる偽サイトを確認したとして注意喚起。自治体などの偽サイトを巡っては、長野県長野市などが、特定の検索エンジンを使ったとき、偽物が本物より上位に表示されるとして、注意を呼び掛けている。 転職市場で平均年収が高いIT職種 2位は「セキュリティエンジニア」 1位は?

転職市場で平均年収が高いIT職種 2位は「セキュリティエンジニア」 1位は?

平均年収が最も高いIT職種は?──パーソルキャリアが転職支援サービス「doda」の情報を基に実施した調査によれば、2位は「セキュリティエンジニア」、3位は「プリセールス」だった。1位の職種は。

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR