詐欺サイトURLの作られ方、ラックが分析 「えきねっと」だけ特殊な傾向 その手法とは?

ラックはこのほど、フィッシング詐欺サイトのURL約8万件を分析し、どのような方法でURLを生成しているかを分類した結果を公開した。多くはランダムな文字列を使った手法だったが、JR東日本の「えきねっと」は「コンボスワッティング」という手法が使われるなど、ブランドごとの違いも見られた。

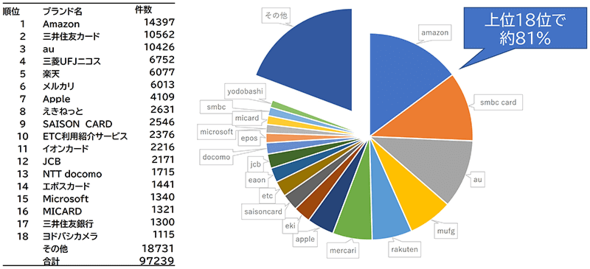

分析したのはJPCERT/CCが公開している「phishurl-list」。同データベースには詐欺サイトのURLと標的にされた被害ブランドの情報がセットで記録されている。ラックは被害が多かった「Amazon」「三井住友カード」「au」「楽天」「メルカリ」「Apple」「えきねっと」など18ブランドを分析した。

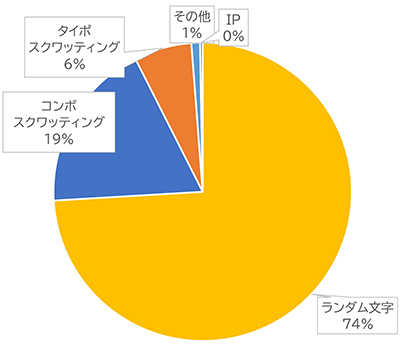

調査した詐欺サイトの74%は、ランダムな文字列を使って生成されたURLを使っていた。この手法は頻繁にURLを更新することでブロックリストを使った閲覧制限を回避するために使われる。

19%は、「コンボスワッティング」という手法で作られていた。標的とするブランド名の前後に「Secure」や「Login」など信用度の高い単語を追加する方法で、組み替えにより複数パターンを作れるため、ブロックリストによる検知を回避できる。

6%は「タイポスワッティング」という手法だった。標的とするWebサイトに似たURLを作り、打ち間違えた人を詐欺サイトに誘い込む方法だが、URLを直接入力する機会が減ったため下火になっているという。

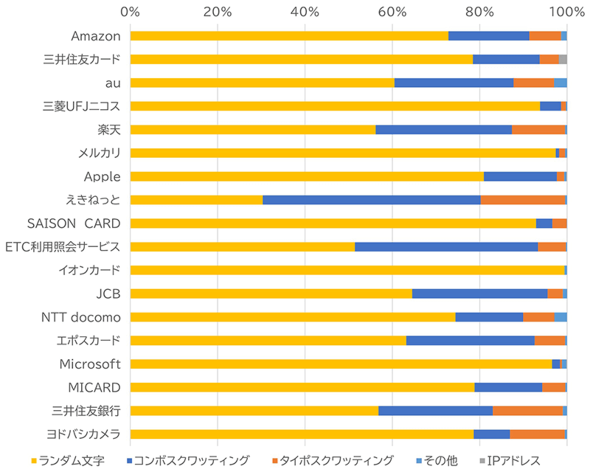

ブランド別でみると、「イオンカード」の詐欺サイトはほぼ全てランダム文字列を使って生成されていたことが分かった。「メルカリ」や「Microsoft」も90%以上がランダム文字列によるものだった。一方、「えきねっと」は約50%がコンボスワッティングだった。

この結果を受けてラックは「攻撃者は成功確率を高めたり、防御策を回避したりするために、ブランドや時期によって生成パターンを変更していることが推察できる」と説明。自社ブランドに関するフィッシングの状況を把握できる体制づくりや、集めた情報の活用が大切という。

関連記事

ディズニーかたるフィッシング詐欺が発生中 最新情報メールと見せかけカード情報狙う

ディズニーかたるフィッシング詐欺が発生中 最新情報メールと見せかけカード情報狙う

ウォルト・ディズニー・ジャパンをかたるフィッシングメールが見つかった。「最新情報をお届けする」「Disneyアカウントにログイン試行があったためロックした」として個人情報やクレジットカード情報の入力を求める。 バンダイチャンネル“公式”から怪文書? フィッシングメールっぽいと話題 送信範囲にも疑問の声

バンダイチャンネル“公式”から怪文書? フィッシングメールっぽいと話題 送信範囲にも疑問の声

動画配信サービス「バンダイチャンネル」公式から突然怪文書のようなメールが送られてきたとTwitter上で話題になっている。運営会社のバンダイナムコフィルムワークスが送信したメールがフィッシングメールのようだと物議を醸している。 「うぎゃ〜! 情報漏えいですわ〜!」 ITお嬢様と学ぶ、フィッシング詐欺に遭遇したときの対処法

「うぎゃ〜! 情報漏えいですわ〜!」 ITお嬢様と学ぶ、フィッシング詐欺に遭遇したときの対処法

ITお嬢様がフィッシング詐欺に遭遇したようです。 「さくらのクラウド」かたるフィッシングに注意 「クレカの認証に異常」と偽サイトに誘導

「さくらのクラウド」かたるフィッシングに注意 「クレカの認証に異常」と偽サイトに誘導

さくらインターネットをかたるフィッシング詐欺を確認したとして、フィッシング対策協議会が注意を呼び掛けた。「さくらのクラウド」の料金支払いについて、クレジットカードの認証に問題が発生していると偽り、偽サイトに誘導するという。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR