安易すぎるパスワード「admin」、IT管理者も使っていた 管理者用パスワードランキング、スウェーデンの企業が公開:この頃、セキュリティ界隈で

組織のシステムをサイバー攻撃から守る対策を徹底すべき立場にあるIT管理者の多くが、実はエンドユーザーと同じくらい安易なパスワードを使っていた――スウェーデンのサイバーセキュリティ企業のOutpost24の調査でそんな実態が明らかになった。

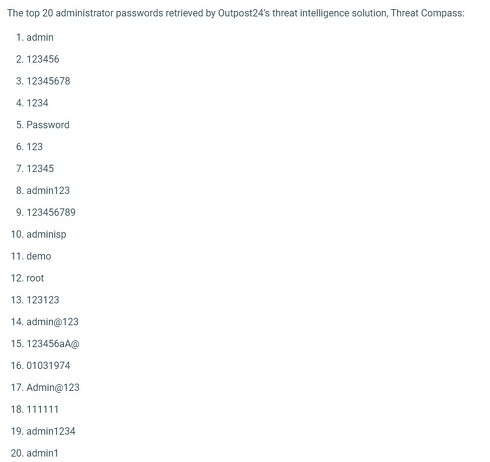

Outpost24は法人向けセキュリティサービス「Threat Compass」を通じて1月〜9月に収集した管理者パスワード180万件のデータを分析した。その結果、最も多かったパスワードは「admin」で、180万件のうち4万件を超えていた。

Threat Compassを通じて収集した管理者パスワードの1位は「admin」に。以降、トップ10までには、2位「123456」、3位「12345678」、4位「1234」、5位「Password」、6位「123」、7位「12345」、8位「admin123」、9位「123456789」、10位「adminisp」が入った。

Threat Compassには、情報を盗むマルウェアによって流出したパスワードを発見する機能があり、今回の分析の対象としたのはそうした形で流出したパスワードだった。

しかも、その多くをデフォルトのパスワードが占めていることも分かった。デフォルトのパスワードは、デバイスやシステム、アプリケーションなどの初期設定に使うことを想定してメーカー側があらかじめ設定したパスワード。製品の説明書や単純なネット検索で簡単に見つけられ、攻撃者にとっては不正侵入の目的で最も手軽に利用できる脆弱性と見なされる。

「こうしたパスワードが管理ポータルに関係しているという事実は、攻撃者が特権ユーザーを標的にできる態勢にあることを物語る」(Outpost24)

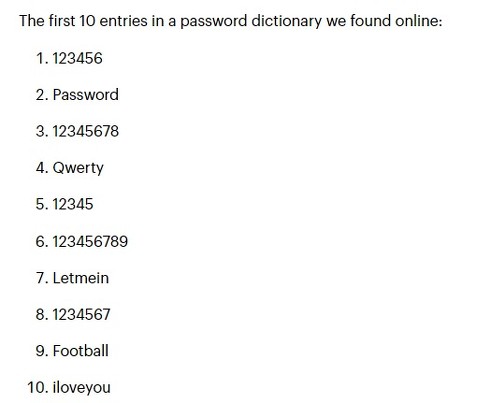

“パスワード破り”に使われるパスワードのトップ10

実際、米国家安全保障局(NSA)などがまとめた「ありがちなセキュリティ設定ミス」のトップ10は、ソフトウェアやアプリケーションのデフォルト設定が筆頭だった。英政府や米カリフォルニア州など、デフォルトのパスワード使用を法律で禁止する国や自治体も増えているという。

「管理者は(一般ユーザーもだが)デフォルトのパスワードを使用せず、各アカウントに固有の長くて強いパスワードを作成する必要がある」とOutpost24は勧告する。パスワード関連では他にも、同じパスワードの使い回しや古くなった管理者アカウント、委任管理者アカウントなども脆弱性になり得るとしている。

この調査に関連してサイバーセキュリティ企業の米Malwarebytesは、パスワード破りを目的とした辞書攻撃で最初に使われるパスワードのトップ10を紹介している。その内容は、Outpost24が明らかにした管理者パスワードのトップ20とかなり重複していた。

トップ10に入ったのは「123456」「Password」「12345678」「Qwerty」「12345」「123456789」「Letmein」「1234567」「Football」「iloveyou」。

Malwarebytesによると、パスワード破りを狙う攻撃には、ありがちなパスワードをできるだけ大量のコンピュータに対して試す「パスワードスプレー攻撃」と、使い回しのパスワードを狙って別のWebサイトなどから流出したパスワードを試す「クレデンシャルスタッフィング攻撃」、辞書にある一般用語を試す「辞書攻撃」の3種類がある。

しかし管理者が安易なパスワードやデフォルトのパスワードを使っていれば、攻撃者がそうした手口を試すまでもなく、簡単に不正侵入できてしまう。Malwarebytesは「そもそも組織の重要な資産を守るためにはパスワードだけでは不十分で、多要素認証(MFA)を使ってセキュリティを強化しなければならない」と強調する一方、「安易なパスワードを使っていれば、第1の要素を自分で提供しているのだから、『多』要素認証とは言い難い」と指摘した。

関連記事

「娘のアレルギー情報はこちら」→マルウェアDLさせる ホテルなど狙うサイバー攻撃増加

「娘のアレルギー情報はこちら」→マルウェアDLさせる ホテルなど狙うサイバー攻撃増加

「宿泊を楽しみにしていますが、娘は特定の食べ物にアレルギーがあります。以下のURLよりダウンロードしてご確認お願いします」。こんなメールでマルウェアをダウンロードさせる宿泊業向けサイバー攻撃が増加している。 1PasswordにOkta悪用のサイバー攻撃 「ユーザーデータなどは侵害されていない」

1PasswordにOkta悪用のサイバー攻撃 「ユーザーデータなどは侵害されていない」

パスワード管理ツールの1Passwordは、従業員向けアプリ管理に使っているOktaのツール経由で不審なアクティビティが検出されたと発表した。その後の調査でユーザーデータなどは侵害されていなかったと報告した。 「ありがちなセキュリティ設定ミス」トップ10、米国の安全保障機関が発表 あなたの組織は大丈夫?

「ありがちなセキュリティ設定ミス」トップ10、米国の安全保障機関が発表 あなたの組織は大丈夫?

米政府のサイバーセキュリティ機関が、大規模組織にありがちなセキュリティの設定不備トップ10のリストを発表した。実際のサイバー攻撃に使われた手口などに基づきまとめたもので、それぞれについて具体的な対策も紹介している。 パスワードを“ちょっと変える”はどれくらい危ない? 「abc123」→「123abc」など 中国チームが発表

パスワードを“ちょっと変える”はどれくらい危ない? 「abc123」→「123abc」など 中国チームが発表

中国の南開大学や北京大学などに所属する研究者らは、1つのサービスで使っているパスワードを少し変えて別のサービスで使い回しているパスワードを予測して特定する攻撃を提案した研究報告を発表した。 狙われるワンタイムパスワード、多要素認証を破る闇サービスが浮上

狙われるワンタイムパスワード、多要素認証を破る闇サービスが浮上

不正アクセスを防ぐ対策の代表である、多要素認証。ワンタイムパスワードを実装する例が多いが、この仕組みを突破しようとする攻撃が増えつつあるという。

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR