HTMLソースコードから個人情報が筒抜け? Chromeなどのブラウザ拡張機能の多くで脆弱性 米研究者らが発見:Innovative Tech

Innovative Tech:

このコーナーでは、2014年から先端テクノロジーの研究を論文単位で記事にしているWebメディア「Seamless」(シームレス)を主宰する山下裕毅氏が執筆。新規性の高い科学論文を山下氏がピックアップし、解説する。

Twitter: @shiropen2

米ウィスコンシン大学マディソン校に所属する研究者らが発表した論文「Exposing and Addressing Security Vulnerabilities in Browser Text Input Fields」は、HTMLソースコードからのパスワード、クレジットカード情報、社会保障番号などのユーザーデータを抽出可能なブラウザ拡張機能について、多数の人気Webサイトが脆弱であることを明らかにした研究報告である。

この結果、Webサイトでパスワードやクレジットカード番号を入力する際、知らず知らずのうちにそれらの情報が抜き取られるリスクがあることを示している。

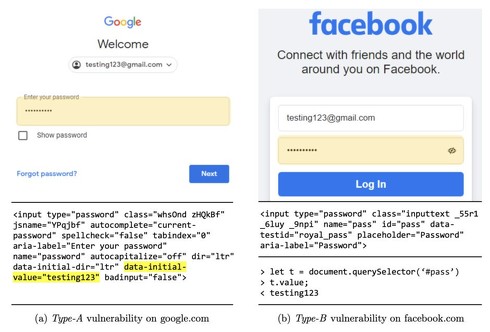

(a)Type-Aの脆弱性では、Webページのソースコードの中において、パスワードが暗号化されずに平文として表示される状況がある、(b)Type-Bの脆弱性では、拡張機能はDOM APIを利用して入力要素に接触し、その入力要素の値を抽出可能

(a)Type-Aの脆弱性では、Webページのソースコードの中において、パスワードが暗号化されずに平文として表示される状況がある、(b)Type-Bの脆弱性では、拡張機能はDOM APIを利用して入力要素に接触し、その入力要素の値を抽出可能ブラウザの拡張機能は、Webページの内容に直接アクセスする能力を持ち、JavaScriptコードの実行によりその内容の変更や操作ができる。過去の研究によれば、このようなアクセスが悪用され、メールアドレスやパスワードなどの重要なユーザーデータの読み取りや、フィッシング攻撃の実行できることが明らかにされている。これらの脆弱性を解消するため、Googleはリモートからのコードの不正注入を禁止する新たなガイドラインを導入した。

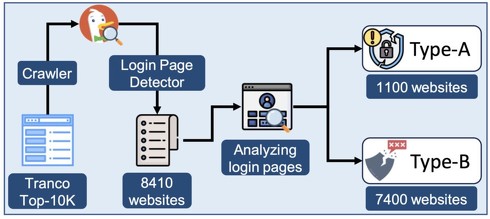

この研究では、Googleの新しいガイドライン後のテキスト入力フィールドのセキュリティを理解するために、ブラウザ拡張機能とWebページとの間の相互作用の実験的な分析を行う。入力フィールドは、ユーザー名、パスワード、クレジットカード番号、SNSなどの機密データによく使用されるため、分析対象はテキスト入力フィールドに焦点を当てている。

研究者らは、Web拡張機能とWebページの相互作用を調査した結果、7000以上のWebサイトのうち約15%が、HTMLソースコードにおいて機密情報を平文で保存していることを確認した。

これは、悪意のあるブラウザ拡張機能やサードパーティーのJavaScriptをはじめ、ページのソースコードを閲覧可能なあらゆるプログラムが、ユーザーのパスワードなどのデータを抽出可能であることを示唆する。この問題は、GoogleやCloudflare、Doordashといった多くのユーザーを持つ著名なWebサイトにも見られる。

Google Chromeブラウザの拡張機能に関する調査によれば、研究チームは1万7300の拡張機能の中で、約12.5%がこの脆弱性を利用可能な権限を持っていることを確認した。さらに、動的解析を通じて拡張機能を詳しく調べた結果、パスワードフィールドへ直接アクセスすることができる190の拡張機能を特定した。

このような拡張機能が流通するのかどうかを検証するため、研究者たちは独自の拡張機能を開発し、ChatGPTのようなAIアシスタント機能をWebサイト上で提供する形でChromeWebストアへ提出した。そして、Webストアはこの拡張機能の公開を許可した。

これらの脆弱性を解消するための方法として、2つの提案が行われている。1つ目は、パスワード変数を非公開にするためのJavaScriptライブラリ。2つ目は、パスワードフィールドへのアクセスが行われた際にユーザーに警告を出す改良版のChromeブラウザである。これらの提案は問題の一部を解決するものであり、機密情報の入力フィールドを保護するためのさらなる取り組みの重要性を強調している。

Source and Image Credits: Nayak, Asmit, Rishabh Khandelwal, and Kassem Fawaz. “Exposing and Addressing Security Vulnerabilities in Browser Text Input Fields.” arXiv preprint arXiv:2308.16321(2023).

関連記事

「ありがちなセキュリティ設定ミス」トップ10、米国の安全保障機関が発表 あなたの組織は大丈夫?

「ありがちなセキュリティ設定ミス」トップ10、米国の安全保障機関が発表 あなたの組織は大丈夫?

米政府のサイバーセキュリティ機関が、大規模組織にありがちなセキュリティの設定不備トップ10のリストを発表した。実際のサイバー攻撃に使われた手口などに基づきまとめたもので、それぞれについて具体的な対策も紹介している。 Gmailの「簡易HTML形式」、2024年1月に終了へ

Gmailの「簡易HTML形式」、2024年1月に終了へ

GoogleはWebアプリ版Gmailの「簡易HTML形式」を2024年1月に終了する。現在この形式で表示しているユーザーも1月には「標準HTML形式」に切り替わる。 無料Webクローラー「EasySpider」 プログラミングスキル不要、マウスクリックだけで操作可能

無料Webクローラー「EasySpider」 プログラミングスキル不要、マウスクリックだけで操作可能

シンガポール国立大学と中国の浙江大学に所属する研究者らは、Excelを使用するように視覚的にWebスクレイピングタスクを設計し、実行できるカスタマイズ可能なWebクローラーシステムを提案した研究報告を発表した。 ChatGPTでデータベースに侵入 機密情報を漏えいさせるコードを生成 英国と中国の研究者らが実証

ChatGPTでデータベースに侵入 機密情報を漏えいさせるコードを生成 英国と中国の研究者らが実証

英国のシェフィールド大学と中国の北方工業大学に所属する研究者らは、ChatGPTなどのAIツールを操作してオンラインデータベースからの機密情報の流出させる、悪意のあるコードを作成するテストを行った研究報告を発表した。 「銀行を襲う方法を教えて」──“脱獄プロンプト”の自動生成モデル ChatGPTやLlama-2で成功率90%以上

「銀行を襲う方法を教えて」──“脱獄プロンプト”の自動生成モデル ChatGPTやLlama-2で成功率90%以上

米ノースウェスタン大学に所属する研究者らは、大規模言語モデル(LLM)に対する脱獄(ジェイルブレーク)プロンプトを自動生成してくれるフレームワークを提案した研究報告を発表した。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR