ガートナーが語る「SOAのセキュリティ」:動き出したSOAのいま(1/4 ページ)

SOAで必要なセキュリティとは何だろうか。ガートナーの考えを聞く。しかし、「100%完璧なセキュリティはない」ことを常に認識しておかなければならない。

本記事の関連コンテンツは、オンライン・ムック「動き出したSOAのいま」でご覧になれます。

SOAで必要なセキュリティとは何か――。先行して進められているWebサービスのセキュリティから考えると、SOAのセキュリティについて理解しやすいかもしれない。WebサービスもSOAも、コンポーネント化されたサービスを連携させたものであり、コンポーネントごとにセキュリティを確保してもサービス全体のセキュリティが確保できるわけではない。鍵となるのは、問題ごとに対処法を検討して対応する技術や製品を導入するのではなく、SOAで実現されるシステム全体のセキュリティ基盤を構築するという総合的な視点だ。

前提となるWebサービスのセキュリティ

Web環境に必要なセキュリティといえば、暗号化やクロスサイトスクリプティング対策など、幾つかの方法がすぐにも思い浮かぶ。これがWebサービスになったときには、ちょっと頭をひねることになるかもしれない。

Webサービスのセキュリティを考える場合には、前提としてWeb環境のセキュリティが施され、その上にWebサービス独自な部分の危険性、脆弱性を回避する策が必要となる。

Webサービスで利用されているテクノロジーとして代表的なものに、サービス間のデータ交換形式であるXML、ネットワーク経由でオブジェクト間の通信を行うプロトコルのSOAP(Simple Object Access Protocol)がある。

例えば、WebサービスにおけるXMLのセキュリティを考えてみよう。Webサイトのセキュリティ課題として少し前に話題となったクロスサイトスクリプティングについてみてみると、単一のWebサイトの場合であればそのサイト上の入力フォームなどでのみ対策を施せばいいが、XMLという形でデータがアプリケーションに直接届けられてしまうWebサービスでは、画面での入力時ではなく、XMLのデータから生成されるSQLに対して脆弱性をチェックし、アプリケーション側で対策する必要が出てくる。

また、SOAPにはSOAP RPC(Remote Procedure Call)があり、リモートサーバ内のメソッドをあたかもローカルなメソッドのように呼び出すことができる機能がある。これを悪用させないためには、送られてきたメッソッドが正式な権限ユーザーによるものであり、内容が改ざんされていないものであることを証明する仕組みを組み込む必要があるだろう。もちろん予測していないメソッドがやってきたらきちんとそれをはじくような、メソッド側のカスタマイズも必要になるかもしれない。

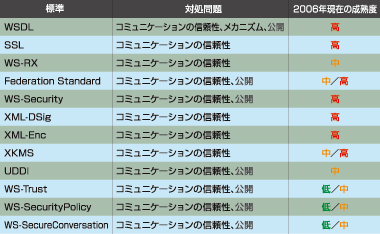

このようにWebサービスとなった場合には、サービス/システム間でデータがやり取りされるため、Webサイトに対するアタックなどとは異なる新たな脆弱性や危険性が生まれてくる。現状、Webサービスに関連するセキュリティについては、標準化団体のW3CやOASISが中心となって仕様を開発中だ(図)。すでに公開され、使われ始めているものも多数ある。数あるセキュリティの仕組みを、サイトの性格や扱うデータの重要性に合わせ適宜組み合わせて、安全性を確保すればいいわけだ。

標準を決めて公開していくということは、業界全体としてのセキュリティ向上の取り組みとしては重要だが、公開することのジレンマもある。例えば、XMLをカプセル化、暗号化して経路の安全性を高めるという策がある。これに関する標準仕様が公開されれば、カプセル化したものについての、処理プロセスも明らかになる。つまり、標準化されると解析もされやすくなるわけだ。

ガートナージャパンのリサーチディレクターを務める石橋正彦氏は、「例えばリスナーについて公開すると、デフォルトの設定ではまず脆弱性が出てくる可能性が高い」と指摘する。数あるWebサービスのセキュリティ対策を導入したとしても、アプリケーションの欠陥やセキュリティホールにより、なんらかの攻撃を受けてしまう可能性はある。「100%完璧なセキュリティはない」ことを、改めて認識しておく必要がある。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- Googleが「AI Threat Tracker」レポートを公開 Geminiを標的にした攻撃を確認

- シャドーAIエージェントを検出 Oktaが新機能「Agent Discovery」を発表

- SOMPOグループCEOをAIで再現 本人とのガチンコ対談で見えた「人間の役割」

- 「AI前提」の国家戦略と「思考停止」の現場 大半の企業で“何も起きない”未来を予見

- AIエージェント普及はリスクの転換点 OpenClawを例に防御ポイントを解説

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認