有線と同等、のはずがそうではなかった暗号化の「予想外」:無線LAN“再構築”プラン(1/3 ページ)

無線LANには3つの暗号化方式がある。その1つであるWEPは、標準でありながらなぜ脆弱だといわれてきたのか。ユーザーの運用自体に問題はなかったのか。新たに2つの暗号化が登場した背景を探る。

本記事の関連コンテンツは、オンライン・ムック「無線LAN“再構築”プラン」でご覧になれます。

大水祐一(NTTコミュニケーションズ)

前回述べたように、空間を伝送媒体に使う無線LANでは、セキュリティの確保が何より重要だ。無線LANを取り巻く脅威の中でも最大のものである「盗聴」に対し、対策として必要となるのが「暗号化」ということになる。

無線LANには、当然のことながら標準で暗号化の方式が実装されている。現在その方式にはいくつかの種類があり、具体的には3つの方式を選ぶことができる。その3つとは、すなわち「WEP」「TKIP」「AES」である。これらのうち、企業の無線LANではどれを選択するのが適切なのだろうか? 答えをいってしまうと、AESかTKIPということになる。この3つの方式を暗号化の強度の順で並べると、最も強固なものがAES、次いでTKIPとなる。そして3つめが、脆弱性が指摘されているWEPとなる。

企業で無線LANを導入する場合、脆弱性のある方式は避けるべきなのでTKIPとAESが選択肢となる。ただし、古い機器を接続する必要がある場合、それらがAESやTKIPなどの新しい規格に対応していないことが多い。そのため、WEPを使わざるを得ないこともある。しかしそうした制約がない限りは、企業無線LANの暗号化方式はAESもしくはTKIPで統一するべきだろう。

不完全だったWEPセキュリティ

「無線LANのセキュリティは弱い」という言葉を耳にした読者は少なくないだろう。先にも述べたが、これはIEEE 802.11標準の暗号化方式だったWEPについて、その実装に脆弱性が指摘されていたことにもともとの原因がある。

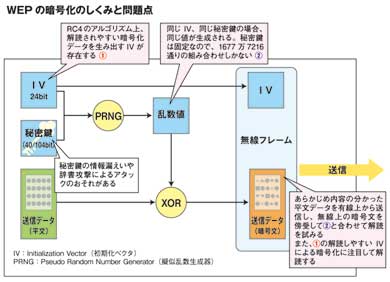

WEPとはWired Equivalent Privacyの略で、日本語にすれば「有線と同等のプライバシー」ということになる。アクセスポイントと端末に共通のWEPキーを設定することで暗号化通信を行う仕組みだ。キー長は40bitもしくは104bitのいずれかが設定できる。このWEPには、大きく2つの問題点があった。

まず1つは、すべての機器が同一の、固定キーを使うという問題である。WEPでは、ネットワークに参加するすべての機器が同じキーを使って暗号化を行う仕組みになっていた。これは例えていえば、アパートのすべての部屋が同じ形のカギになっているようなものだ。万一誰かのカギが盗まれた場合、アパートの住人全員が脅威にさらされることになってしまう。何らかの事情で設定情報が漏えいしたり、端末が盗難されてWEPキーが解析されてしまうと、無線LAN全体にリスクが生じてしまうのがWEPの難点だった。

さらに大きな問題は、WEPの実装にいくつかの問題があり、理論的に解読が可能だということが知られていたことである(図1)。

実際にWEPの解読を試みるツールも公表されており、インターネット上のサイトからダウンロード可能だ。流れるパケットの量にもよるが、数十分から数時間程度で解読されてしまう恐れがある。結果として、「有線と同等」という意味だったはずのWEPが実はそうではないという、名は体を表さない状況が露呈してしまったのである。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- SOMPOグループCEOをAIで再現 本人とのガチンコ対談で見えた「人間の役割」

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- Googleが「AI Threat Tracker」レポートを公開 Geminiを標的にした攻撃を確認

- シャドーAIエージェントを検出 Oktaが新機能「Agent Discovery」を発表

- AIエージェント普及はリスクの転換点 OpenClawを例に防御ポイントを解説

- NTTデータ、仮想化基盤「Prossione Virtualization 2.0」発表 日立との協業の狙いは

- Apple、「macOS」や「iOS」に影響するゼロデイ脆弱性を修正 悪用確認済み