オープン認証規格「OATH」が第二歩を踏み出す

日本ベリサインは、業界標準を目指すユーザー認証仕様「OATH Reference Architecture」の新版を発表した。

日本ベリサインは9月20日、オープンな認証仕様「OATH(initiative for Open AuTHentication)Reference Architecture」バージョン2.0を発表、来日した米VeriSignイノベーショングループプリンシパルのシダース・バジャジOATH合同調整委員会議長が、報道関係者にOATH誕生の背景や現状などを説明した。

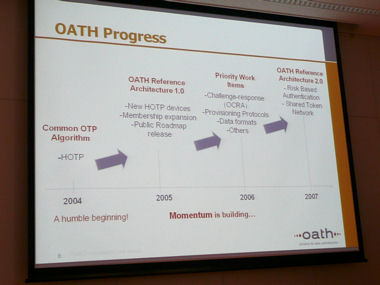

ベリサインは2004年、より強固で安全な認証技術の実現を目指して、同社の考えに賛同する他ベンダーとともにOATHを立ち上げた。バジャジ氏は「標準技術を最大限活用して、相互運用性の高いオープンなアーキテクチャーを目指した」とOATHに課されたミッションを語る。OATHにより、コストを抑えながらリモートアクセスにも対応する認証ソリューションを実現できるという。

OATHでは、認証にOTP(ワンタイムパスワード)の利用を基本としているが、従来のOTPソリューションには各ベンダー特有のアルゴリズムがあり、OATHが目指すオープン性はなかったという。そこでOATHは、HOTP(HMAC-based One Time Password)をIETFに提案、これを認証のベースとし、ユーザーが自由に製品にインプリメントできるようにした。現在、HOTP搭載のデバイスはトークンはじめ携帯電話、カード、USB機器など40種類以上が市場に出荷されている。

そしてOATHは2005年、強固な認証基盤提供を目指して、一切ロイヤリティーのかからないオープンな仕様、デバイス技術の内装化、相互運用性といった要素を反映したReference Architecture 1.0をリリースした。今回発表したOATH Reference Architecture 2.0へのバージョンアップでは、業界の最新情勢を反映させた。主なポイントは次の2点。

1つ目のポイントは、リスクベースの認証。各トランザクションのリスクを評価し、ノーリスクの場合は通常レベルの認証を行い、リスクが高い場合はそれに応じた強固なレベルの認証を行う。

2つ目は、認証やアイデンティティの共有化。複数のWebサイトごとにトークンがあると、使い分けが大変になるため、1つのトークンで間に合うようにする。具体的には、組織やネットワークを横断する強固な認証クレデンシャル(電子証明書)共有モデルを採用する。例として、これまでのフェデレーテッド(連携型)アイデンティティ管理技術や、OpenID、CardSpaceなど新世代のユーザー指向アイデンティティ管理技術を活用することが挙げられる。

OATH Reference Architecture 2.0のドキュメントは、OATHのサイトからダウンロードして利用できる。

また日本ベリサインでは、2005年からOATH準拠のOTP認証によるASPサービスを、2006年にはこれを発展させた包括的な認証プラットフォームであるVIP(Verisign Identity Protection service)を展開している。

「VIPは認証サービスだが、個人情報管理サービスであるOpenIDにも力を注ぎたい。米国では『Personal Identity Provider(PIP)』のβ版に実装して公開している。これもオープンな認証技術であり、1つのIDを使い回せる便利さを持つ。今30社程度から支持を得ており、日本でもフィジビリティスタディ(事業採算性の調査)を検討中」(同社の金子眞治執行役員マーケティング本部長)

バジャジ氏は「OATHには最高技術のリーダーたるベンダーが集結しているが、OATHが主体になって技術革新を推進するのではなく、技術革新のための触媒的存在でありたい。そのゴールは、ユビキタス時代をにらんで、ユーザーがいつ、どこででも簡単に利用できる強固で安全な認証の実現だ」と話す。

OATHの参加メンバーは現在75社。2008年以降は「OATH Challenge response algorithm」をはじめ、Time based OTP、IETF KeyProvなどへの取り組みが予定されている。

関連記事

「一番の脆弱ポイントはユーザー」――ベリサインがオンライン詐欺検出サービス

「一番の脆弱ポイントはユーザー」――ベリサインがオンライン詐欺検出サービス

日本ベリサインはオンライン取引向けの認証ソリューション「VIP」の概要を説明するとともに、最近のオンライン詐欺の脅威について紹介した。- VeriSign、なりすまし防止の新システム「VIP」発表

- 日本ベリサイン、オンラインサービス企業向けにユーザー認証製品を提供

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- SMBC日興証券が「パスキー」で口座乗っ取り対策 約5カ月で実現したのはなぜ?

- アサヒGHDがランサムウェア被害の調査報告書を公開 152万の個人情報が漏えいの恐れ

- 関西電力が「AIファースト企業」化に本気 脱JTCを図る背景と全従業員“AI武装化”の全貌

- 日本IBMのAI戦略“3つの柱” 「制御できるAI」でレガシー資産をモダナイズ

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認

- 東海大学、ランサムウェア被害を報告 19万人超の個人情報が漏えい

- 保守の「脱・人月ビジネス」化は進むか それでも残る仕事は何か

- そのセキュリティ業務、自前と外注のどちらが正解? 勘に頼らない判断のこつ

- 「英数・記号の混在」はもう古い NISTがパスワードポリシーの要件を刷新

米VeriSignのバジャジ氏

米VeriSignのバジャジ氏