ウイルス感染の予防策は“草の根”運動で乗り切る:複雑化・多様化する手口

トレンドマイクロによると、2008年はWeb経由のウイルス感染が半数以上を占めた。しかし、感染の発端はスパムやリムーバブルメディアにも及び、ユーザーがこまめに対策を徹底すべきと指摘する。

トレンドマイクロが1月6日に発表した2008年のインターネットセキュリティ動向によると、ウイルス感染経路の53%をWebからの直接ダウンロードが占めた。以下、ほかの不正プログラムが作成して感染する場合が43%、電子メールが12%、USBメモリなどのリムーバブルメディアが10%、細工された不正ファイルが9%などだった。感染の発端は、Web以外にも多岐に及ぶという。

スレッドモニタリングセンターの平原伸昭マネジャーは、「感染の発端はWebサイトに加えて、スパムやリムーバブルメディアなどに広がり、攻撃者は複合感染させることに注力している」と分析する。

Web経由の感染では、インターネットユーザーが不正改ざんされたWebサイトを閲覧した際に、ユーザーが気付かない間にウイルス感染サイトへリダイレクトされ、不正プログラムがインストールされてしまうケースが目立つ。攻撃者は、不正改ざんしたWebサイトやフィッシングサイトなどへユーザーを誘導するために、スパムメールにリンクを記載したり、添付ファイルを開かせたりするほか、リムーバブルメディア内に仕掛けられたウイルスを用いている。

2008年に見られた脅威で特に注目されたのが、リムーバブルメディア内に仕掛けられたウイルスを利用するもの。同社には、このタイプのウイルス「MAL_OTORUN」の報告件数が2870件寄せられ、2005年以降に報告されたウイルスファミリーの中では群を抜く結果になった。

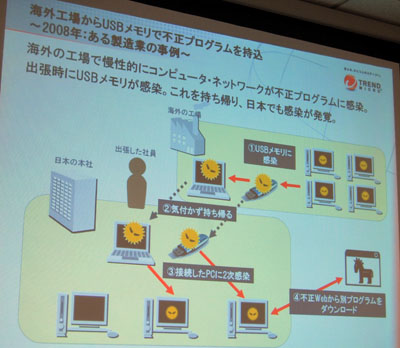

平原氏によれば、報告は個人、企業を問わず幅広いユーザーから寄せられたが、特に企業からは対策の難しさを挙げる相談が目立ったという。同社の企業顧客の中には、海外出張した際に持ち出したPCが感染し、帰国後に社内ネットワークを通じて感染が広がったケースもあった。

MAL_OTORUNへの感染を防ぐには、同社や情報処理推進機構(IPA)などが推奨している自動実行機能の「Autorun_inf」を無効にする方法がある。しかし、ユーザーからみれば非常に便利な機能であるだけに、「無効にするのは手間だ」という意見も多いという。「企業の管理者が社員に対策を呼び掛けても、個々のPCで徹底されているかを確認するのは非常に手間となってしまい、感染の猛威が収まらない」(平原氏)

同氏は感染の脅威を社員に呼び掛けて理解を深めてもらい、「現状では対策を根強く普及させていく以外にないだろう」と話している。

ローリスク/ローリターン

サイバー攻撃を仕掛ける人間がWebを悪用する背景には、「PCユーザーのセキュリティ対策が堅牢になったことや、ユーザーの持つ情報が金銭獲得につながるようになったことが大きい」と平原氏は説明する。

2007〜2008年にかけて見られたサイバー攻撃の特徴の1つに、特定のユーザーや組織を狙う「標的型攻撃」があった。しかし、ユーザーの対策強化で攻撃の難易度が高まり、攻撃者は敬遠するようになったという。現在では、不特定多数のユーザーにウイルスを感染させて、クレジットカード情報やオンラインゲームのアカウント情報、オンライン通貨などの情報を可能な限り収集し、それらの情報をアンダーグラウンド市場で売買することが主流になった。

「例えば、あるオンラインゲームでは10時間で1100円相当のオンライン通貨を入手できる。換金した金額は物価の低い地域では非常に高額となり、攻撃者には十分にメリットがある」(平原氏)

アンダーグラウンド市場で売買される情報の単価は割安であるものの、攻撃者はWeb経由で容易に大量の情報を集めることができる。平原氏は「攻撃者は得るものが小さくても、危険を冒さない方法を好む傾向が強まるだろう」と予測している。

2009年はますます複雑化に

リージョナルトレンドラボの岡本勝之シニアアンチスレットアナリストは、2009年に予測されるインターネットの脅威について、2008年に見られた傾向がさらに強まると指摘する。

「標的型攻撃は、発見されにくいといったメリットがあり、今後も続く。これに不特定多数への攻撃が加わるだろう。サイト改ざんやスパム、リムーバブルメディア、ソーシャルエンジニアリングなどの手口を複合的に用いるようになる」(岡本氏)

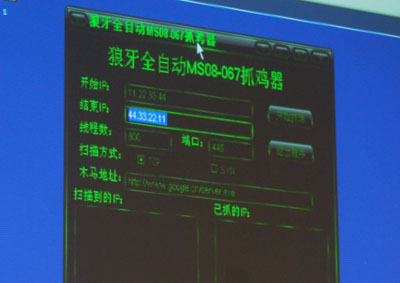

同氏によれば、攻撃者の狙いは2009年も引き続きユーザーの持つ重要情報であり、あらゆる手段で攻撃するためのツールも多数出回っているという。こうしたツールでは、攻撃者は事前に設定してしまえば、不正プログラムの作成から脆弱性の特定、攻撃の実施までを自動的に行うものもある。

トレンドマイクロでは急増する新規の不正プログラムへの対策として、ウイルスファミリーの特徴から疑わしい不正プログラムを検出する「ジェネリック検出」技術や、不正ファイルおよび不正URL、スパムの各データベースをユーザーが参照してこうした脅威との接触を回避する「レピュテーション」技術の利用を挙げている。

関連記事

「2009年 逆風に立ち向かう企業」トレンドマイクロ:潜在化と巧妙化が進む脅威には“クラウド”が効く

「2009年 逆風に立ち向かう企業」トレンドマイクロ:潜在化と巧妙化が進む脅威には“クラウド”が効く

2008年は事業を左右する機密情報を狙ったサイバー攻撃が激増。厳しい経営環境を勝ち抜くには、企業システムを適切に保護するセキュリティ対策の重要性が増すとトレンドマイクロ取締役の大三川彰彦氏は話す。 2008年のセキュリティ模様:ユーザーをだます脅威は“百花繚乱”の様相に

2008年のセキュリティ模様:ユーザーをだます脅威は“百花繚乱”の様相に

サイバー攻撃の潜在化、複雑化が進む。ユーザーに忍び寄る脅威がWebから周辺機器にまで広がった今、コンピュータに対する信頼や安全をどう確保すべきだろうか。 ウイルス検出の年間トップはUSBメモリ感染型

ウイルス検出の年間トップはUSBメモリ感染型

トレンドマイクロが取りまとめた2008年のウイルス報告数のトップは、USBメモリなどで感染を広げる「MAL_OTORUN」だった。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- Googleが「AI Threat Tracker」レポートを公開 Geminiを標的にした攻撃を確認

- シャドーAIエージェントを検出 Oktaが新機能「Agent Discovery」を発表

- SOMPOグループCEOをAIで再現 本人とのガチンコ対談で見えた「人間の役割」

- AIエージェント普及はリスクの転換点 OpenClawを例に防御ポイントを解説

- 「AI前提」の国家戦略と「思考停止」の現場 大半の企業で“何も起きない”未来を予見

- NTTデータ、仮想化基盤「Prossione Virtualization 2.0」発表 日立との協業の狙いは

平原氏

平原氏 リムーバブルメディア悪用による感染イメージ

リムーバブルメディア悪用による感染イメージ 岡本氏

岡本氏 中国版の攻撃ツールの例

中国版の攻撃ツールの例