ターゲットアタックへの備えは“巣籠り”対策のみ:情報漏えいや乗っ取り攻撃(1/3 ページ)

特定の企業や組織を狙う標的型攻撃が増加している昨今、過去から引きずったままの脆弱性によって被害が誘発されることが多いという。

「安全運転を全く考えずに自動車を運転するドライバーはほとんどいない」――情報セキュリティ対策を実現するには、最終的にシステムを利用する人間の意識に頼らなければならないと指摘する意見は多い。ラック サイバーリスク総合研究所所長の西本逸郎氏は、「過去から引きずったままの脆弱性が今の脅威につながっている」と指摘している。

あらゆる手口で攻撃

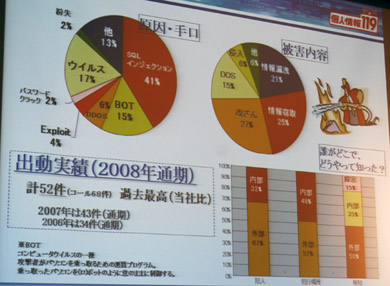

企業ネットワークの監視業務を手がける同社では2008年、不正アクセスなどによるユーザー企業からの緊急対応の依頼が52件あった。内訳は、SQLインジェクション攻撃による情報漏えいが9件、データの改ざんが12件、ボットなどの不正プログラムの侵入が8件、内部犯行が9件などだった。2009年もすでに7件の要請があったという。

原因別では、SQLインジェクション攻撃が41%で、ボットやウイルス(32%)、DDoS(大規模なサービス妨害)攻撃(6%)なども目立った。特にSQLインジェクション攻撃は、2008後半から過去に類を見ないほどのペースで増加し、12月には前月比100倍以上という検出数を観測している。

SQLインジェクション攻撃による被害はデータ改ざんが57%を占め、情報の搾取は43%だった。データ改ざんでは、Webサイト閲覧者をマルウェア感染サイトに誘導することを目的に不正スクリプトをデータベース内に挿入する手口と、WebプログラムやHTMLに不正スクリプトを埋め込む手口が目立った。情報の搾取では、データベースにバックドアを仕掛けてアカウント情報を盗むものが多く、レコードなどの情報自体を狙うケースは減少している。

ボットやウイルスによる被害の内訳は、ボットが47%、Antinnyが41%、ウイルスが12%。特にボットは、Web閲覧やUSBメモリ経由、特定組織を狙った偽メールなどを通じて感染するケースが目立った。ファイル交換ソフトウェア「Winny」を通じて感染するAntinnyなど暴露ウイルスが原因になったケースは、官公庁を含む公益サービスの組織で目立つという。

内部犯行では、他人の情報の盗み見や故意によるデータ改ざん、業務妨害などのケースがあった。中には、Winnyで情報漏えいを起こしたと事件をでっち上げて、特定の人物をおとしめることを狙った悪質な行為もあった。

これらの結果から西本氏は、特定の企業を標的にWebサイトやUSBメモリなどを通じてボットに感染させる傾向にあると指摘する。さらには、攻撃対象の心理をついて攻撃を仕掛けるソーシャルエンジニアリング型も目立つという。

「社内でなりすましメールを開封するかどうか調べたところ、社員の20%が何の疑いを持たずに開封した。セキュリティ会社のわれわれでも、なりすましを100%見破ることができないというのが現実だ」(同氏)

西本氏は、セキュリティの脅威を完全防御しようとする従来型の行為を考え直すべきだと主張する。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- Googleが「AI Threat Tracker」レポートを公開 Geminiを標的にした攻撃を確認

- シャドーAIエージェントを検出 Oktaが新機能「Agent Discovery」を発表

- SOMPOグループCEOをAIで再現 本人とのガチンコ対談で見えた「人間の役割」

- 「AI前提」の国家戦略と「思考停止」の現場 大半の企業で“何も起きない”未来を予見

- AIエージェント普及はリスクの転換点 OpenClawを例に防御ポイントを解説

- NTTデータ、仮想化基盤「Prossione Virtualization 2.0」発表 日立との協業の狙いは