GENOウイルス騒動で再考するマルウェア対策

Webサイトで感染する恐れのある通称「GENOウイルス」が短期間で急拡大したが、今回の騒動は、PCでのマルウェア対策について再考するきっかけとなりそうだ。

Webサイトを閲覧するだけで感染する恐れがある「GENOウイルス」(別名、JSRedir-R、Gumblar、Martuzなど)による被害が5月初旬〜中旬に多発した。今回の騒動をPCでのマルウェア対策を再考するきっかけにしてほしいとシマンテックが呼び掛けている。

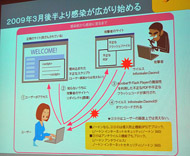

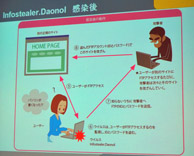

GENOウイルスは、不正に改ざんされたWebサイトをユーザーが閲覧すると悪質サイトにリダイレクトされて感染する。Adobe PDFやFlash Playerなどの既知の脆弱性を悪用し、さらにトロイの木馬「Infostealer.Daonol」(シマンテックでの名称)を呼び込む。Infostealer.Daonolは、ユーザーがFTPなどで使用するIDやパスワード情報を盗み出して攻撃者に知らせ、攻撃者は入手したIDとパスワードでサイト改ざん行為などを繰り返す。

シマンテックによれば、感染活動は3月中旬ごろから始まり、国内でも趣味系サイトを中心に4月に入って改ざん被害が増加した。世界的には5月以降に被害が急拡大し、一般企業のサイトでも改ざん被害が多数に上っているもようだ。

感染活動による攻撃者の狙いは、ユーザーを詐欺サイトへ誘導する目的で検索エンジンの結果を書き換えたり、不正広告を配信したりすることや、詐欺的ソフトのインストール、個人情報の盗難、バックドアのインストールなどがあるとみられる。いずれの場合でも、金銭やボットマシンの確保といったサイバー犯罪の流行に沿ったものである可能性が高い。

シマンテックセキュリティレスポンスの林薫主任研究員は、「こうした攻撃では自動化された攻撃ツールを使われるのが一般的だが、今回は人海戦術によってち密な計画で仕掛けられた可能性がある」と推測する。

定義ファイルを待つのは損か

シマンテックは、Infostealer.Daonolを駆除するための定義ファイルを5月18日に配布したが、GENOウイルスに関連した定義ファイルは3月下旬から順次提供していた。しかし、ユーザーからの感染報告は、個人や企業を問わず多方面から寄せられた。感染者の中には、長期間にわたって定義ファイルの更新が滞っていたケースがあるものの、最新の定義ファイルが提供される以前に感染したケースも目立った。

定義ファイルの提供は、ベンダーが検体(マルウェアのサンプル)を入手してから一週間から10日以上かかる場合が多く、定義ファイルのウイルス対策だけでは感染を防げない可能性が高い。GENOウイルス以前にも、定義ファイルが提供されるまでの間に感染拡大したマルウェアが珍しくなく、昨年末から猛威を振るっている「Conficker」もその一つ。シマンテックによれば、ウイルス対策のみの企業を中心に感染が広がった。

同社を含めたウイルス対策ベンダーは、PCのマルウェア対策として複数のセキュリティ機能を併用する多層防御型対策ソフトの導入を推奨している。これは、定義ファイルでのマルウェア検知・駆除に時間がかかることから、クライアント向けのファイアウォールやIPS(不正侵入防御)などを利用してPCへの不審なアクセスやプログラムの挙動を阻止するという水際対策である。シマンテックでも昨年11月に明らかになったAdobe PDFの脆弱性を検知するIPSのシグネチャを公開から数日で配布し、IPSを実装していたPCではGENOウイルスへの感染を阻止した。

クライアント向けのファイアウォールやIPSの機能は、統合型セキュリティ製品として提供されるのが一般的で、価格もウイルス対策単体の場合に比べて割高となる。シマンテックは、コスト面から導入が難しいケースや、ファイアウォールやIPSの専用製品を導入していることで「PCでの対応は不要だ」と考える企業もあるという。

ソフトの脆弱性を悪用する攻撃の大半は既知のものを標的にしているケースが多く、ウイルス対策単体でPCを防御する場合では、日常的に最新のパッチを適用して脆弱性を解消しておくことが不可欠だと、同社では指摘している。

関連記事

「GENOウイルス」は今年最大級の脅威に?

「GENOウイルス」は今年最大級の脅威に?

国内では「GENOウイルス」とも呼ばれるJSRedir-Rは、短期間で急激に感染を広げ、現時点で最大級の脅威になっている。- <オルタナティブ・ブログ>通称GENOウイルス 被害のまとめ(Touch and Go)

ますます巧妙化するJSRedir-Rの攻撃手法

ますます巧妙化するJSRedir-Rの攻撃手法

「JSRedir-R」(別名Gumblar)が攻撃に使うドメインを切り替え、JavaScript難読化の手口もさらに巧妙になった。 Webに感染するマルウェア「JSRedir-R」が猛威

Webに感染するマルウェア「JSRedir-R」が猛威

JSRedir-RはWebサイトに仕掛けられ、PDFとFlash Playerの脆弱性修正パッチを当てていないユーザーがそのサイトを閲覧すると、マルウェアに感染する。 新手のWebベースマルウェアが急拡大

新手のWebベースマルウェアが急拡大

正規のWebサイトに感染する新手のマルウェアが勢力を急拡大している。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- シャドーAIエージェントを検出 Oktaが新機能「Agent Discovery」を発表

- Googleが「AI Threat Tracker」レポートを公開 Geminiを標的にした攻撃を確認

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- SOMPOグループCEOをAIで再現 本人とのガチンコ対談で見えた「人間の役割」

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認

- 「AI前提」の国家戦略と「思考停止」の現場 大半の企業で“何も起きない”未来を予見

- AIエージェント普及はリスクの転換点 OpenClawを例に防御ポイントを解説