企業で起こる2つのセキュリティ脅威を知る――JPCERT/CCの報告書から

JPCERT/CCは、企業を中心に被害が起きている「標的型攻撃」とリムーバブルメディアで感染するマルウェアの2つの脅威について詳細分析を行った報告書を公開している。

JPCERTコーディネーションセンター(JPCERT/CC)は6月19日、セキュリティの脅威動向について詳細分析を行った2つの調査リポート「2008年度ITセキュリティ予防接種実施調査報告書」および「USBメモリ経由の感染機能を持つマルウェア調査報告書」を公開した。

2008年度ITセキュリティ予防接種実施調査報告書は、同センターが一般企業や自治体などで実施した「標的型攻撃」に対処するための演習について、実施結果を分析した。USBメモリ経由の感染機能を持つマルウェア調査報告書では、USBメモリなどのリムーバブルメディアを経由して感染を広げるマルウェアの分析と対策などを考察した。

理解促進が欠かせない

標的型攻撃は、特定の組織や人物に対象を限定し、ソーシャルエンジニアリングなどによって標的者から情報を盗み出したり、システムの脆弱性などを突いて不正アクセスを行ったりする。

JPCERT/CCでは、希望する組織に標的型攻撃を擬似体験できる予防演習を実施し、ユーザーの情報セキュリティ意識を高めることを支援している。2008年度は、横浜市やセキュリティ企業のラックホールディングス、システムサービスのブロードバンドセキュリティなど14組織が参加し、のべ2603人が標的型攻撃を擬似体験した。

演習では、ソーシャルエンジニアリングを使った電子メールと添付ファイルによる攻撃を擬似的に仕掛ける。架空の人物や組織の名称で参加企業の従業員に擬似メールを送信し、アンケートや文面確認などを促すメッセージで添付ファイルを開くよう求める。添付ファイルを開くと調査用サーバに通知され、開封率などの詳細データを得られる仕組みだ。

擬似メールは2回送信し、1回目と2回目(2週程度の間隔)の開封率などを比較してユーザーに対する啓発効果を分析する。添付ファイルには演習であることを知らせるメッセージや連絡先、アンケートを記載し、ユーザーからのフィードバックを集計した。なお、演習は部門長など除いて原則として告知せずに実施するが、混乱を避けるために標的型攻撃に関するセキュリティセミナーなどを事前に実施したり、添付ファイルで演習内容を説明したりして、理解を求めた。

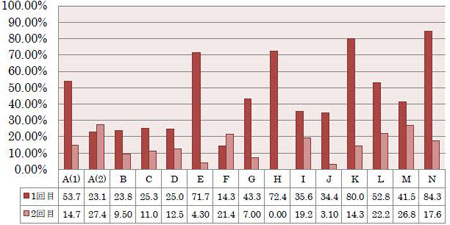

演習の全体結果から、擬似メールの開封率は1回目が45.4%、2回目が14.0%となり、ほとんどのケースで2回目の開封率が減少した。ユーザーの職種や勤続年数、年齢といったプロファイル別の分析では、顕著な差異は確認されず、全体結果をほぼ同様であった。

コンピュータセキュリティに対する理解が深いと思われるIT系組織と非IT系組織での分類でみたところ、擬似メールの開封率はIT系組織よりも非IT系組織が高く、標的型攻撃に対する学習効果もIT系組織の方が高いことが明らかになった。

一方、演習を実施した企業の多くがISMSや社内規定で情報セキュリティの相談窓口を設定しているにもかかわらず、指定された窓口に情報を提供するユーザーが少なかった。経験者の62.6%は「今後は管理者へ連絡する」とアンケートで答えている。

JPCERT/CCでは、予行演習の実施が標的型攻撃の抑止に一定の効果を発揮するものの、ある程度の割合で攻撃が成功してしまう危険性も指摘。演習で使用した擬似メールよりも、精巧な内容の攻撃メールも容易に作成される可能性があるという。

予行演習は包括的な対策の一部であり、定期的な実施と実施前後における教育が重要であるという。標的型攻撃の仕組みやユーザーをだます方法、流行の程度、被害実態などを常に把握し、多層的な防御環境を構築すべきと結論付けている。

リムーバブルメディアの運用ルールを

リムーバブルメディアを介して感染を広げるマルウェアには、フロッピーディスクを悪用するものなどが以前から知られているが、2007年以降はUSBメモリを悪用して広がるタイプが増加。「MAL_OTORUN」や「Conficker/Downadup」といったマルウェアの被害が企業を中心に広まった。

こうしたワームは感染しているマシン上で自身のデータを複製し、マシンに接続された別のリムーバブルメディアにコピーする形で感染を広げる。特にConficker/Downadupは当初、ネットワーク内のアドレスをスキャンして脆弱なマシンに感染するだけだったが、その後の亜種ではリムーバブルメディアに感染する機能を実装し、爆発的に拡大したという。

JPCERT/CCが調査した被害事例では、関係者から郵送されたUSBメモリを発端に感染が拡大したケースや、インターネットに接続されていないPCでの発見、国際イベントの記念品で配布されたUSBメモリから感染したといったケースがあった。

こうしたマルウェアへの対策では、OSやアプリケーションに最新のセキュリティパッチを適用したり、ウイルス対策ソフトを最新の状態にしたりするといった基本が欠かせないという。その上で、レジストリなどを変更してリムーバブルメディアが自動的に実行されないようにし、グループポリシーでリムーバブルメディアの使用を制限することが望ましい。

JPCERT/CCは、リムーバブルメディアによる感染について攻撃者からみれば数ある手段の1つに過ぎず、ユーザー側にはネットワークセキュリティ対策と同様にリムーバブルメディアへの対策を講じる必要があると指摘する。

書き込み防止機能やウイルス検出機能などを持つリムーバブルメディアの利用も有効だといい、データの書き込みができないことや、パターンファイルの更新といった手間が掛かるが、感染防止につながる。併せてリムーバブルメディアの運用ルールを策定、順守する体制を構築し、定期的にチェックや見直しを実施すべきだという。

関連記事

脅威情報がすぐに分かるWebサイトに、JPCERT/CCがリニューアル

脅威情報がすぐに分かるWebサイトに、JPCERT/CCがリニューアル

JPCERT/CCがWebサイトを刷新し、注意喚起している情報がすぐに分かるデザインなどを採用した。 コンピュータ事件に対処するCSIRT構築を、JPCERTが資料公開

コンピュータ事件に対処するCSIRT構築を、JPCERTが資料公開

JPCERTコーディネーションセンターは、情報セキュリティ事件などでの緊急対応を行う「CSIRT」を構築するための資料を公開した。 標的型攻撃に備えよ! ただし抜本対策は見つからず(前編)

標的型攻撃に備えよ! ただし抜本対策は見つからず(前編)

2008年から標的型攻撃が急増し、一般企業においても深刻な脅威となりつつある中で、その手法や目的などが十分に分析されておらず、今はまだ有効な対策が講じられていない状況だ。今回は情報セキュリティの専門家による脅威の分析と施策の一端を紹介する。 標的型攻撃に備えよ! ただし抜本対策は見つからず(後編)

標的型攻撃に備えよ! ただし抜本対策は見つからず(後編)

巧妙に偽装しひっそりと忍び寄る脅威に対し、いかに疑いの目をもって発見し被害を未然に防げばいいのか。後編ではセキュリティの専門家が考える具体的な対処策について紹介する。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- VS Code拡張機能4件に重大な脆弱性 累計ダウンロード数は1.2億

- 富士通、開発の全工程をAIで自動化し「生産性100倍」 自社LLMのTakaneを活用

- Chromiumにゼロデイ脆弱性 悪用コードが流通済みのため急ぎ対処を

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- 関西電力が「AIファースト企業」化に本気 脱JTCを図る背景と全従業員“AI武装化”の全貌

- SMBC日興証券が「パスキー」で口座乗っ取り対策 約5カ月で実現したのはなぜ?

- ドローンいらず? 飛行動画作成できる「Google Earth Studio」登場

- 「英数・記号の混在」はもう古い NISTがパスワードポリシーの要件を刷新

- アサヒGHDがランサムウェア被害の調査報告書を公開 152万の個人情報が漏えいの恐れ

- そのセキュリティ業務、自前と外注のどちらが正解? 勘に頼らない判断のこつ

演習での擬似メールの開封率(A〜Nの組織別)

演習での擬似メールの開封率(A〜Nの組織別)