サイバー攻撃者は侵入から2年の間に何をしていたか――調査で分かること:セキュリティ事故の被害を回避するインシデントレスポンス(1/2 ページ)

情報漏えい事故を調査すると、攻撃者はたいぶ前から侵入していた――インデント対応における調査からはこうした事実が分かるケースが多いという。実際のインシデント調査事例と対応でのポイントを専門家に聞く。

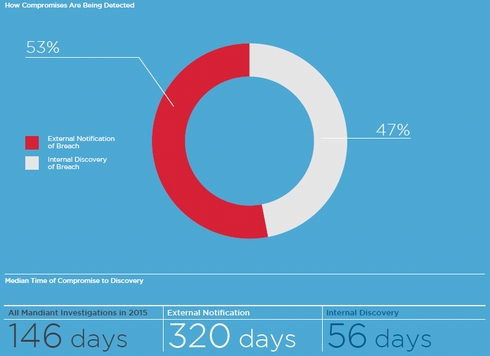

米セキュリティ企業FireEyeでインシデント対応支援を手掛けるMandiantが、2016年2月下旬に公開した2015年におけるインシデント動向の報告書「M-TRENDS 2016」によると、サイバー攻撃や内部不正などの脅威が企業に侵入してから検知されるまでの期間は平均146日だった。前年の平均205日からは短くなったものの、脅威の侵入から企業がその事実を把握するまでに半年以上もかかっているのが実情だ。

2015年から国内でセキュリティインシデントの対応支援にあたるファイア・アイ マンディアント・サービス本部 執行役 本部長のアレックス・シム氏は、「この数字はあくまでインデントへの対応体制が進んでいる米国を中心とした世界全体の傾向であり、日本企業では2年以上になるケースがほとんどです」と話す。

Mandiantが2015年に調査した事案では脅威が検知されるまでに146日かかる。事案の過半数を占めた外部からの調査で発覚する脅威は見つかるまでに10カ月近くかかる状況だ(M-TRENDS 2016より)

Mandiantが2015年に調査した事案では脅威が検知されるまでに146日かかる。事案の過半数を占めた外部からの調査で発覚する脅威は見つかるまでに10カ月近くかかる状況だ(M-TRENDS 2016より)攻撃者の行動履歴を遡る

セキュリティインシデントの対応は、日常的な脅威対策から事故発生時の対応、事故の再発防止までと広い。サイバー攻撃によっていざ事故が発生すれば、現場は被害を拡大させないためにマルウェア感染端末の隔離やマルウェアの駆除、汚染されたシステムの復旧といった作業に追われるが、それと同時に事故を再発させないために対策を強化しないといけない。被害の抑止と再発の防止へ取り組むには、まず調査によって事故の全容を把握する必要がある。

調査はネットワークやエンドポイントにセンサーを設置し、企業の内部と外部との通信、そして、企業内部の通信を監視しながら全てのパケットを解析する。シム氏が実際に対応した国内企業でのケースからは、機密情報を盗み出すサイバー攻撃者が巧妙な手口で侵入し、攻撃を継続するために執拗に活動している実態が見えてきた。

この事案では、まずフィッシングメールを開いた端末がバックドア型のマルウェアに感染し、マルウェアが攻撃者と通信を行う。攻撃者がマルウェアとの通信に利用したのは、日本の大手ポータルサイトだった。攻撃者はポータルサイトのコメント欄にマルウェアへの指示を書き込み、マルウェアがコメント欄の指示を参照して攻撃を実行していた。

「ポータルサイトなのでブラックリストには登録されていませんし、企業内に侵入したマルウェアからコメント欄へのアクセスは社員が行っているかのようにみえるものでした。つまり、悪質な行為として検知するのが非常に難しい状況です」(シム氏)

次に攻撃者は、最初に踏み台とした端末から一般従業員の権限を使ってシステムにアクセスし、そのシステムから管理者権限と入手する。今度は管理者権限を使ってドメインコントローラにアクセスし、企業内のあらゆるユーザーのアカウント情報を入手しながら、同時に企業内の端末の情報も入手してこれらの情報を紐付け、企業内におけるITの利用環境の全体像を把握していた。

以降は、攻撃者が幾つもの端末を“踏み台”にして正規ユーザーのようにふるまいながら、目的となる情報がどのサーバに格納されているのかを詮索したり、そのサーバにどのユーザーの権限を使えばアクセスできるのかといった手段を講じて、最終的に目的の情報を盗んでいく。

「日本での調査事案はまだ少ないのですが、どのケースも侵入が始まったのは2年以上前からです。特に日本企業は他社と同じようなセキュリティ対策をしていますので、皆このような状況にあるのかもしれません」(シム氏)

調査からはこうした攻撃者の動きをある程度つかめるため、その特徴から日常的なセキュリティ対策を強化するポイントも分かるという。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- VS Code拡張機能4件に重大な脆弱性 累計ダウンロード数は1.2億

- 富士通、開発の全工程をAIで自動化し「生産性100倍」 自社LLMのTakaneを活用

- Chromiumにゼロデイ脆弱性 悪用コードが流通済みのため急ぎ対処を

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- 関西電力が「AIファースト企業」化に本気 脱JTCを図る背景と全従業員“AI武装化”の全貌

- SMBC日興証券が「パスキー」で口座乗っ取り対策 約5カ月で実現したのはなぜ?

- ドローンいらず? 飛行動画作成できる「Google Earth Studio」登場

- なぜ予算を掛けてもセキュリティは強化できない? 調査で分かった3つの理由

- 「英数・記号の混在」はもう古い NISTがパスワードポリシーの要件を刷新

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

ファイア・アイ マンディアント・サービス本部 執行役 本部長のアレックス・シム氏

ファイア・アイ マンディアント・サービス本部 執行役 本部長のアレックス・シム氏