「CCleaner」に混入されたマルウェア、標的は日本や米国のIT大手

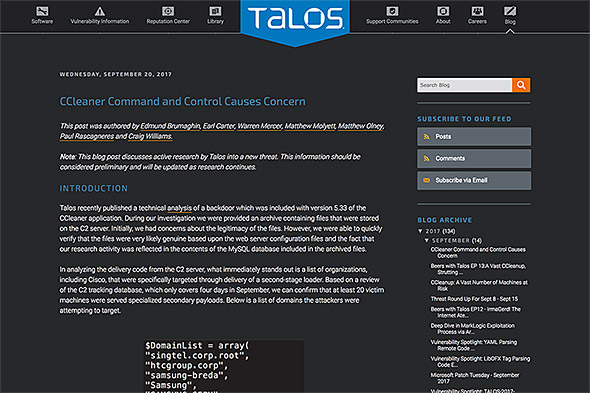

攻撃目標のドメインの一覧には、CiscoやHTC、Samsung、ソニー、VMWare、Intel、Microsoft、Linksys、D-Linkなどのドメインが含まれていた。

ウイルス対策ソフトウェアメーカーAvast Softwareの傘下にある、Piriform製のシステムクリーナーソフト「CCleaner」にマルウェアが仕込まれていた問題で、AvastやCiscoのセキュリティ部門Talosは9月20日、攻撃者は日本や台湾、米国などの大手IT企業を狙っていたことが分かったと伝えた。

この問題では、CCleanerが何者かに改ざんされて、マルウェアを仕込んだ「CCleaner 5.33.6162」「CCleaner Cloud 1.07.3191」が配信された。Avastによると、8月15日〜9月15日にかけて影響を受けたPCは計227万台に上る。

AvastやTalosでは、マルウェア制御用のC2サーバに保存されていたファイルを分析した結果、これが特定の相手を狙って執拗な攻撃を仕掛けるAPT攻撃だったことが実証されたと報告。9月12日〜16日の間に70万台を超すマシンがC2サーバと通信し、8組織の20台あまりが攻撃の第2段階となるマルウェアを受け取っていたことが分かったという。

ただしこれが数日間だけのログだったことを考えると、実際にマルウェアを受け取ったマシンは少なくとも数百万台に上るとAvastは推測する。狙われたのは日本や台湾、英国、ドイツ、米国の大手ITおよび通信企業で、Talosがブログに掲載した攻撃目標のドメインの一覧には、CiscoやHTC、Samsung、ソニー、VMWare、Intel、Microsoft、Linksys、D-Linkなどのドメインが含まれていた。

システムに感染したマルウェアは定期的にC2サーバと通信して盗んだ情報を転送していた。この情報にはIPアドレスやホスト名などが含まれるという。

攻撃者は、どのマシンを最終段階の攻撃の目標にすべきかを判断する目的で、この情報を使っていたとTalosは推測し、「高度な技術を持つ攻撃者が、膨大な数の被害者に対するサプライチェーン攻撃を使うことによって特定のIT企業に照準を絞ったシステムを設計し、特定の標的のネットワーク上のコンピュータにマルウェアを感染させようとした」と分析する。

マルウェアに感染したCCleanerを使っていたユーザーは、CCleanerを削除したり最新版に更新したりするだけでなく、バックアップからの復旧やシステムイメージの再形成を行って、システムに潜んでいるかもしれない他のマルウェアも確実に削除する必要があると勧告している。

Talosは「高度な技術を持つ攻撃者が、膨大な数の被害者に対するサプライチェーン攻撃を使うことによって特定のIT企業に照準を絞ったシステムを設計し、特定の標的のネットワーク上のコンピュータにマルウェアを感染させようとした」と分析

Talosは「高度な技術を持つ攻撃者が、膨大な数の被害者に対するサプライチェーン攻撃を使うことによって特定のIT企業に照準を絞ったシステムを設計し、特定の標的のネットワーク上のコンピュータにマルウェアを感染させようとした」と分析関連記事

Avast傘下の「CCleaner」にマルウェア混入、正規ルートで配信

Avast傘下の「CCleaner」にマルウェア混入、正規ルートで配信

システムクリーナーソフト「CCleaner」の正規版が改ざんされてマルウェアを仕込まれ、正規のダウンロードサーバを通じて配布されていたことが分かった。 正規のソフトウェアアップデートにマルウェア、法人顧客に配信

正規のソフトウェアアップデートにマルウェア、法人顧客に配信

韓国のNetSarang Computerが顧客向けに配信したソフトウェアパッケージに何者かが改ざんを施し、マルウェアが仕込まれていたことが分かった。 国内正規サイトで改ざん発生、Flashの脆弱性を突く攻撃に利用

国内正規サイトで改ざん発生、Flashの脆弱性を突く攻撃に利用

日本国内の少なくとも2組織のWebサイトが改ざんされ、Adobe Flash Playerの脆弱性を突く攻撃に利用されていたという。 正規サイトを使った攻撃、初めて悪用目的のサイトを上回る

正規サイトを使った攻撃、初めて悪用目的のサイトを上回る

Websenseの報告書によると、正規サイトをハッキングして攻撃に利用するケースが増加。国連サイトなども悪用された。 空港で不正Wi-Fiの提供実験 2000人以上が接続、63.5%が端末や身元を特定される

空港で不正Wi-Fiの提供実験 2000人以上が接続、63.5%が端末や身元を特定される

ウイルス対策ソフトメーカーのAvast Softwareがバルセロナの空港で行った実験で、MWCの参加者多数が同社が提供した実験用無料Wi-Fiに接続。63.5%の確率で端末やユーザーの身元を特定でき、アクセスしたサイトやインストールしているアプリも特定できたという。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- アサヒGHDがランサムウェア被害の調査報告書を公開 152万の個人情報が漏えいの恐れ

- SMBC日興証券が「パスキー」で口座乗っ取り対策 約5カ月で実現したのはなぜ?

- 日本IBMのAI戦略“3つの柱” 「制御できるAI」でレガシー資産をモダナイズ

- 関西電力が「AIファースト企業」化に本気 脱JTCを図る背景と全従業員“AI武装化”の全貌

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認

- 東海大学、ランサムウェア被害を報告 19万人超の個人情報が漏えい

- 保守の「脱・人月ビジネス」化は進むか それでも残る仕事は何か

- SOMPOグループCEOをAIで再現 本人とのガチンコ対談で見えた「人間の役割」

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃