WindowsのASLRに脆弱性、米セキュリティ機関が対策呼び掛け:現実的な解決策はまだなし

Windows 8からASLRの実装方法が変更されたことに伴って問題が発生し、脆弱性の悪用が容易になる可能性が指摘されている。

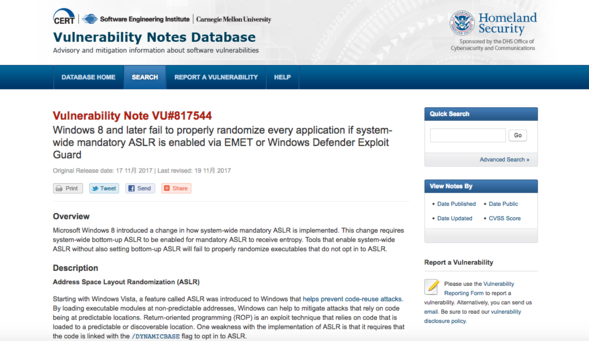

Microsoft Windowsのセキュリティ機能ASLR(アドレス空間配置のランダム化)に関する脆弱性が発見され、米セキュリティ機関のCERT/CCが情報を公開して対策を呼び掛けた。悪用されれば、リモートの攻撃者にシステムを制御される可能性も指摘されている。

CERT/CCやUS-CERTによると、この問題はWindows 8〜10が影響を受ける。ASLRはコード再利用攻撃を防ぐためにWindows Vistaから導入されたセキュリティ機能で、実行可能モジュールを予測不可能なアドレスで読み込むことにより、コードの場所が予測できることを前提とした攻撃を防止する。

ASLRなどの悪用防止機能を、必ずしもオプトインで利用しないアプリケーションの防御のためにはEMETがリリースされ、Windows 10 Fall Creators Update以降はEMETで提供していた機能がWindows Defender Exploit Guardに置き換えられたという。

しかし、Windows 8からASLRの実装方法が変更されたことに伴い、EMETまたはWindows Defender Exploit Guard経由で、システム全体の強制ASLRが有効にされている場合は、全てのアプリケーションを適切にランダム化することができなくなった。これによって強制ASLRの効力がなくなり、脆弱性の悪用が容易になる可能性があるとしている。

現時点で、この問題に対する現実的な解決策は確認されていないとCERT/CCは指摘し、緩和策を紹介して管理者やユーザーに対応を促している。

関連記事

「Windows 10 Fall Creators Update」徹底解剖――企業が今すぐ移行すべきOSか?

「Windows 10 Fall Creators Update」徹底解剖――企業が今すぐ移行すべきOSか?

10月に配信が始まった「Windows 10 Fall Creators Update」。企業向けには、セキュリティ機能を中心に大幅に強化された。今回はその機能を細かく解説していく。 第22回 「Fall Creators Update」で進化したWindows Defender ATP、7つのポイント

第22回 「Fall Creators Update」で進化したWindows Defender ATP、7つのポイント

ついに配信されるWindows 10の最新アップデート「Fall Creators Update」。法人向けにも、セキュリティを中心にさまざまな機能強化が行われます。今回はその中でも、Windows Defender ATPの進化についてご紹介しましょう。 Windows 10 Fall Creators Updateは、どんな“新体験”をもたらすのか

Windows 10 Fall Creators Updateは、どんな“新体験”をもたらすのか

「Windows 10」の4回目のメジャーアップデートとなる「Fall Creators Update」で目玉となるのがMR(混合現実)機能の拡充。一般的なPCで体験できるMRの展開でMicrosoftが見据えるものとは。 Windows 10 Fall Creators Updateの影響を考える

Windows 10 Fall Creators Updateの影響を考える

Windows 10のアップデートが、春と秋の年2回、定期的に行われることになった。次のFall Creators Updateの機能については、まだ全貌が見えたわけではないが、企業ユーザーにどんな影響があるのか考えてみよう。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- Googleが「AI Threat Tracker」レポートを公開 Geminiを標的にした攻撃を確認

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- シャドーAIエージェントを検出 Oktaが新機能「Agent Discovery」を発表

- SOMPOグループCEOをAIで再現 本人とのガチンコ対談で見えた「人間の役割」

- 「AI前提」の国家戦略と「思考停止」の現場 大半の企業で“何も起きない”未来を予見

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認

- AIエージェント普及はリスクの転換点 OpenClawを例に防御ポイントを解説