iOS、macOSで“致命的バグ”連発 結局アップデートはするべき?:ITりてらしぃのすゝめ(1/2 ページ)

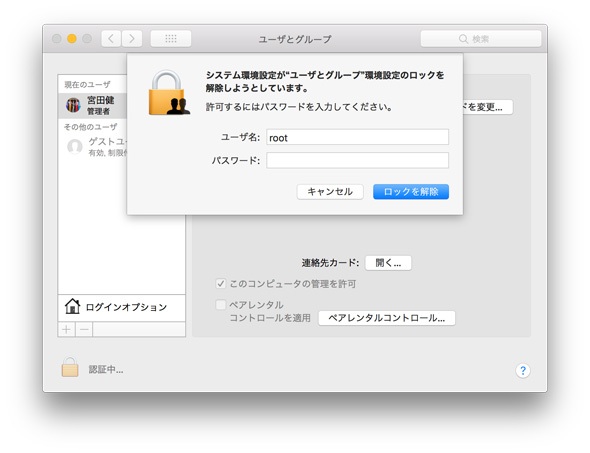

2017年11月29日、Macの最新OS「macOS High Sierra」(macOS 10.13)において、ちょっと目を疑うような不具合が明らかになりました。ユーザー設定画面で鍵のマークをクリックすると表示される、管理者権限を要求するユーザーID/パスワード画面に、パスワードを空にして「root」と入力してクリックを何度かすると、認証が通ってしまうというものです(関連記事)。

まず、「root」というユーザーの意味を説明しましょう。macOSでは利用者のユーザー名以外にも、管理のためのユーザーが存在します。UNIXを出自とするmacOSには、何でもできる権限を持つユーザーとして「root」が存在しますが、通常はこのユーザーを意識する必要はありませんし、このユーザーでログインすることもありません。

連載:ITりてらしぃのすゝめ

「身近な話題を例にITリテラシーを高めていこう」がコンセプト。さらっと読めて人に話せる、すぐに身につく。分かりやすさ重視で解説。小ネタも扱います。

ところが今回の「不具合」では、そもそも使うことがないためにパスワードが設定されていないこのrootユーザーに、設定画面からログインできてしまうというものです。rootでログインができてしまうと、ほとんどのセキュリティ機構は意味を成さなくなってしまい、macOS内でのありとあらゆる行動が許されてしまいます。

ある意味「元から存在するIDと、(空だけど)正しいパスワードを入力したらログインできた」という、多少厄介な不具合ではあります。ひょっとしたら、「システム内に存在するけど、ログインさせたくないユーザーでログインできてしまう」という、似たような不具合を持つWebサイトや社内システムも多いのではないかとも思いました。とはいえ、この不具合はかなり危険で、存在してはならないものです。

Appleもこの不具合の深刻さは理解しており、この問題が明らかになってから24時間以内に修正のアップデートをリリース。macOS High Sierraを利用している方は漏れなくこのアップデートを適用し、かつ「再起動」を行っておいてください。

今回の不具合、最大の問題点は

この不具合を受け、ネット上では「またアップルか」「だからアップデートはしちゃいけない」などの投稿が多数見られます。今回の不具合は決して褒められるものではない、致命的なものでした。ただ今回気になったのは、macOS不具合の「発表のされ方」です。

今回の問題は、トルコのソフトウェア開発者レミ・オーハン・アージン氏によるツイートから明らかになりました。Appleのサポートに向け、このような不具合がある、と問いかけています。

これが結果的にAppleを動かし、24時間以内の修正につながったわけではありますが、その間、macOSは危険にさらされてしまいました。本来ならばこのような影響の大きい問題は、「直接ベンダーに報告し対処を依頼する」か「第三者機関が間を取り持ち、修正を促す」という仕組みで対処すべきであり、いきなり誰もが見られるSNSやブログなどで発表することは危険です。

日本においては、 情報処理推進機構(IPA)が発見者から脆弱性報告を受け、JPCERT コーディネーションセンターがそれを該当のベンダーに連絡を行う仕組みがあります。Webサイトが被害に遭っている、脆弱性を見つけたという場合は、IPAに連絡すべしということを覚えておきましょう。もしあなたがシステムエンジニアなら、JPCERTからの連絡が来たら適切に対処するようにしてください。

とはいえ、個人的には今回の問題は「深刻だが、対処可能」であると感じていました。まず気にしたのは「ネットワーク経由でこのrootにログインができるか」。実はこの答えは「Yes」で、画面共有を明示的にオンにしている場合は、同様の方法でroot権限を奪われる可能性があります。

逆にいうと、画面共有をオフにし(標準状態では最初からオフでした)、あとはMacを常に肌身離さず、放置しないこと。そして適切に画面をロックしていれば、ある程度の対処ができると考えられます。センセーショナルな不具合があったとしても、対処方法が明らかになっていれば、そこまで騒ぐことでもないということは覚えておきましょう(参考リンク)。

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR