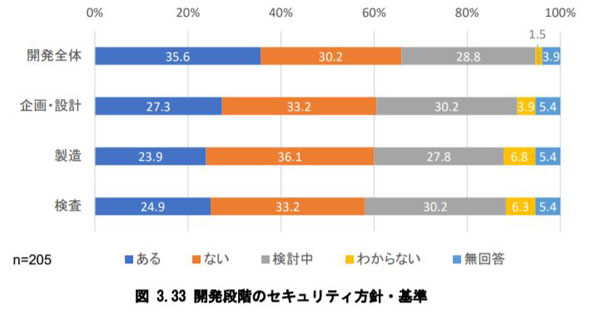

IoT製品の開発時、「セキュリティ基準あり」わずか35.6%

IoT製品の開発時、社内に統一されたセキュリティ基準が「ある」のは35.6%、「ない」は30.2%――情報処理推進機構(IPA)は3月22日、そんな調査結果を出した。特に企画、設計から製造、検査という各段階を通じて具体的な手順や社内規則が「ある」ケースは3割に満たず、「未整備な製品、サービスが多い」(IPA)という。

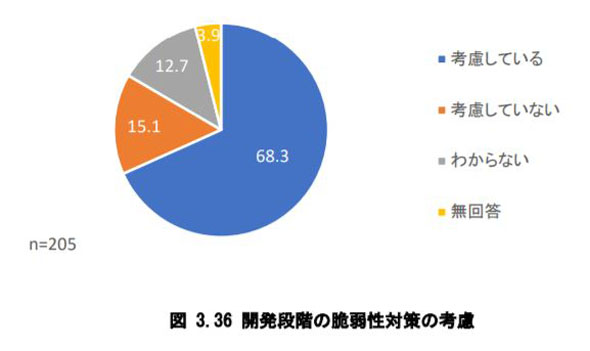

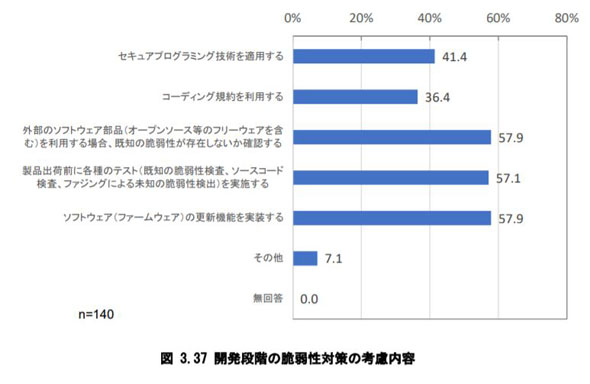

開発段階で脆弱性対策を考慮している割合は68.5%と高い。「外部のソフトウェア部品を利用する場合、既知の脆弱性がないか確認する」(57.9%)、「ソフトウェア(ファームウェア)更新機能を実装する」(57.9%)が多かった。「セキュアプログラミングの適用」(41.4%)、「コーディング規約の利用」(36.4%)など、設計時の対策は比較的少ないことが分かった。

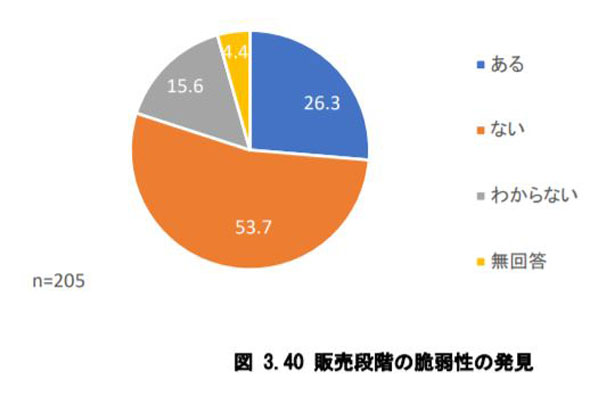

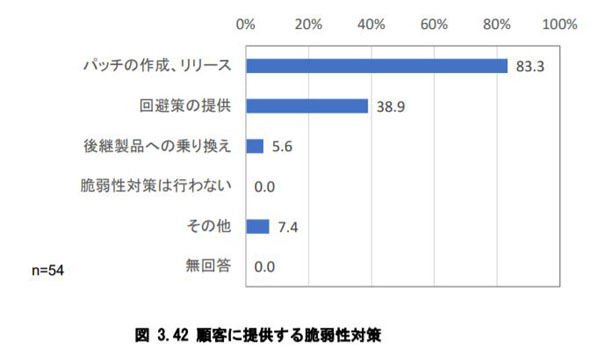

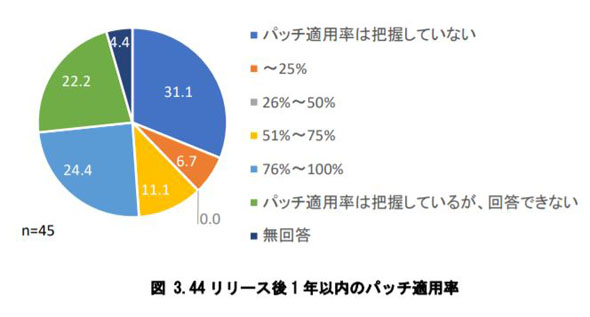

製品出荷後、販売段階で脆弱性が見つかった経験が「ある」は26.3%。そうした企業が、顧客へ提供した対策は「パッチの作成・リリース」(83.3%)が最も多かった。しかしパッチをリリースしても、1年以内のパッチ適用率を「把握していない」企業が31.1%を占めた。

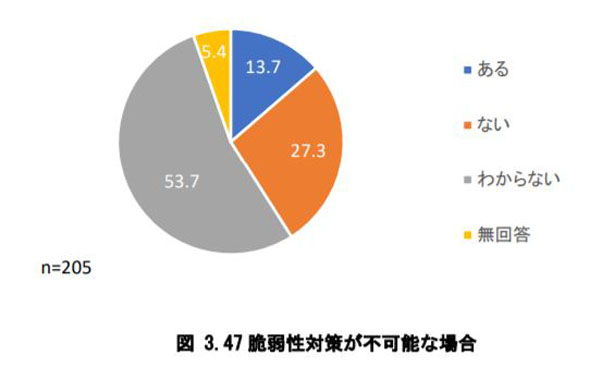

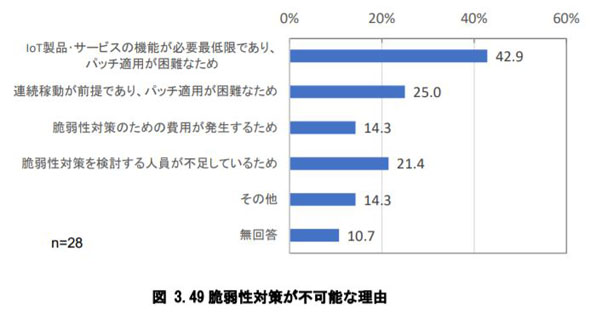

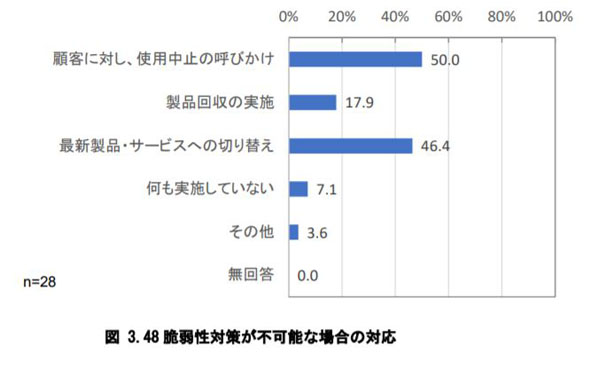

一方、脆弱性が見つかった経験が「ない」企業も含め全体では13.7%が「脆弱性対策が不可能な場合が『ある』」と答えた。理由は「製品・サービスの機能が必要最低限で、パッチ適応が困難」(42.9%)、「連続稼働が前提であり、パッチ適用が困難」(25.0%)、「脆弱性対策を検討する人員が不足」(25.0%)などが挙がった。対策が不可能な場合は「顧客に使用中止を呼び掛け」(50.0%)、「最新製品・サービスへの切り替え」(46.4%)を促す企業が多い。

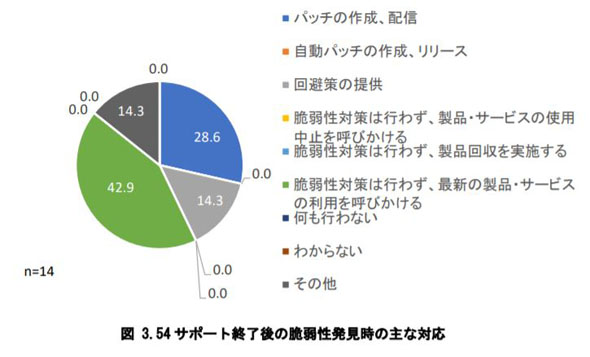

また、サポート終了段階(EOS/EOL)で脆弱性が見つかった経験が「ある」は6.8%。そのうち42.9%が、修正は行わず「最新の製品・サービスの利用を呼び掛ける」(42.9%)という対応だった。脆弱性が修正される場合は限られるが、企業によって何らかの対応がなされていた。

調査は2017年11〜12月、日本国内に拠点を置くIoT製品開発者(企業)に対し、郵送方式でアンケートを実施。205件の有効回答を得た。

調査結果を受けIPAは、経営者・管理者向けに、企業が実施すべき対策を紹介する「IoT製品・サービス 脆弱性対応ガイド」を公開している。

関連記事

出荷時点で「トロイの木馬」に感染 40モデル以上のAndroidデバイスで確認

出荷時点で「トロイの木馬」に感染 40モデル以上のAndroidデバイスで確認

メーカー出荷時点でトロイの木馬に感染しているAndroidデバイスを、40モデル以上確認したと、ロシアのセキュリティ企業Doctor Webが発表した。 「ビットコインをよこせ」 人型ロボットがランサムウェアに感染すると……?

「ビットコインをよこせ」 人型ロボットがランサムウェアに感染すると……?

セキュリティ企業のIOActiveが、人型ロボットへのランサムウェア攻撃の実証デモを公開。ランサムウェアを仕込まれたロボット「NAO」は、突然それまでとは違う声で、「オレはビットコインが大好きだ。ビットコインをよこせ」としゃべりだす。 史上最悪規模のDDoS攻撃 「Mirai」まん延、なぜ?

史上最悪規模のDDoS攻撃 「Mirai」まん延、なぜ?

インターネットの普及期から今までPCやITの世界で起こった、あるいは現在進行中のさまざまな事件から得られた教訓を、IoTの世界で生かせないか――そんな対策のヒントを探る連載がスタート。 つながる世界の「安全神話」 アクセス制御が“徹底できない”ワケ

つながる世界の「安全神話」 アクセス制御が“徹底できない”ワケ

「別に何か設定をしなくても、本来つながるべき適切な相手にのみつながる」――IoT機器が普及する一方、そんな“思い込み”を持っている人は少なくありません。不正アクセスの被害を軽減するには、適切なネットワークのアクセス制御が必要と分かっているのに徹底できない理由は。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR