“世界最恐マルウェア”「Emotet」、3月の検知数は前月比3倍に 露カスペルスキーが注意喚起(2/2 ページ)

Emotetは「ファイルレスマルウェア」の一種

Emotetは、ファイルを持たない「ファイルレスマルウェア」の一種。感染端末で構成した制御ネットワーク「ボットネット」と、感染端末からデータを抜き出す「マルウェア」の2つの性質がある。攻撃者はボットネットを通じて一斉に攻撃指令を与えることができるため、Emotetに感染し、ボットネットの一部になると他の端末への攻撃に悪用される可能性がある。

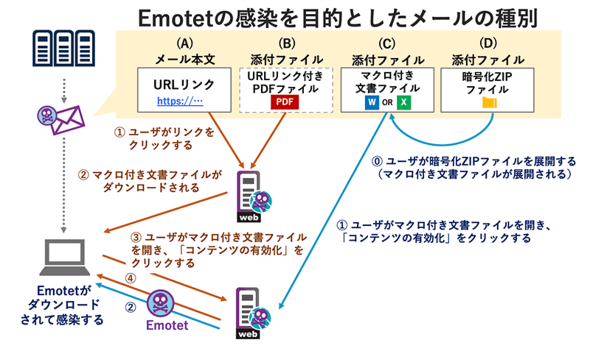

過去のマルウェアの特徴などをセキュリティベンダーがまとめた「定義データベース」と照合し、悪性ファイルを駆除する「パターンマッチング」で大半のマルウェアは検知できる一方、ファイルレスマルウェアは、悪意のあるマクロを含むExcelやWordなどMicrosoft Office系ファイルが添付されたスパムメール経由で感染することが多い。

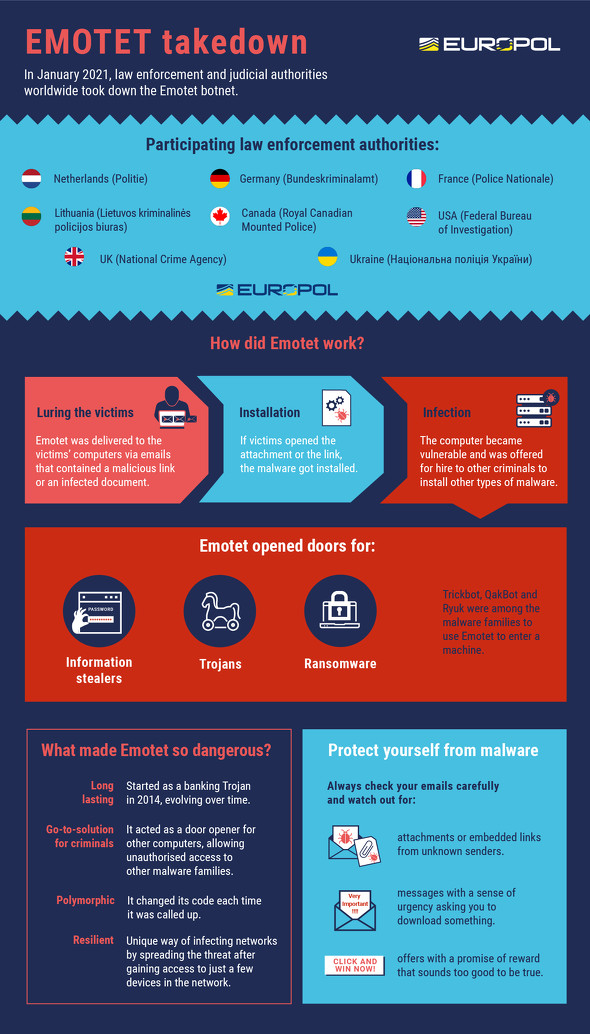

ユーロポール(欧州刑事警察機構)が「世界で最も危険なマルウェア」と呼ぶEmotetは、14年ごろから20年にかけて、世界中で猛威を振るった。日本でも19年から20年に関西電力や京セラ、NTT西日本など多くの企業がEmotetの標的となり、個人情報流出の被害を受けた。

ユーロポールがEmotetを拡散するサーバを突き止め、21年1月、米、英、独、仏、蘭、加、リトアニア、ウクライナの8カ国の治安当局との合同作戦「Operation LadyBird」(テントウムシ作戦)を実行。実行犯を逮捕するとともに、ネットワークの情報基盤に侵入して制圧し、内部からEmotetの拡散を停止させたことで、脅威が過ぎ去ったかに思われていた。

だが、21年11月ごろから活動を再開。セキュリティ関係の団体や企業が注意を呼び掛けていた。実際、2月以降、クラシエ、ライオン、積水ハウスなどは従業員のPCがEmotetに感染。NTT西日本に関しては、Emotet感染で従業員や取引先のメールアドレスが流出したと明らかにしている。

カスペルスキーによると、活動再開後のEmotetには「スパムメールを自動作成し、自らを拡散する特徴がある」という。同社は「以前のEmotetの活動規模に匹敵する攻撃数ではないものの、その数字の変化から、ボットネット運営が非常に活発化している。今後数カ月でさらに脅威が拡大する可能性が高く、注意が必要だ」としている。

ただ、カスペルスキーを巡っては、ウクライナへの軍事侵攻で国際的な批判が集まっているロシア系企業であることから、独連邦政府情報セキュリティ局(BSI)や、米連邦通信委員会(FCC)が「安全保障上の脅威がある」などとして、同社製製品の利用を事実上禁止している。

同社はいずれに対しても「政治的理由によるものだ」と反発しており、「今後も、パートナーやお客さまに製品の品質と完全性を保証する」との声明を発表している。

関連記事

ソフトバンクG、パスワード付きZIP廃止 本文のみ受信、添付ファイルは自動削除

ソフトバンクG、パスワード付きZIP廃止 本文のみ受信、添付ファイルは自動削除

ソフトバンクグループ(SBG)は、4月6日からパスワード付きZIPファイルとパスワードを同じ経路で送信する方法(いわゆるPPAP)を廃止する。セキュリティ強化が目的で、同日午後3時以降は、メール本文のみ受信し、添付ファイルはフィルタリングの時点で自動削除。受信できないようにする。 IIJ、パスワード付きZIPファイル廃止へ 本文のみ受信、添付ファイルは自動削除 “脱PPAP”実現には課題も

IIJ、パスワード付きZIPファイル廃止へ 本文のみ受信、添付ファイルは自動削除 “脱PPAP”実現には課題も

IIJがパスワード付きZIPファイルとパスワードを同じ経路で送信する方法(いわゆるPPAP)を廃止する方針を明らかにした。2022年1月26日以降は、メール本文のみ受信し、添付のZIPファイルはフィルタリングの時点で自動削除し、受信できないようにする。 ドンキの“NHK受信料を支払わなくていいテレビ”、売り切れ店舗続出 2月中旬から再販へ

ドンキの“NHK受信料を支払わなくていいテレビ”、売り切れ店舗続出 2月中旬から再販へ

「ドン・キホーテ」が2021年12月に発売した「ネット動画専用スマートTV」を2月中旬に再販すると、運営元が明らかにした。初回生産分6000台を各店舗で販売していたが、売り切れになる店舗が続出。6000台の追加生産に踏み切っていた。 国土交通省、トヨタ「ハリアー」「シエンタ」など12車種・約35万台リコール ブレーキ不具合などで

国土交通省、トヨタ「ハリアー」「シエンタ」など12車種・約35万台リコール ブレーキ不具合などで

国土交通省は、ブレーキなどに不具合があったとしてトヨタ自動車から「ハリアー」「シエンタ」など12車種、約35万台をリコール対象とする届け出があったと発表した。 ソニーG、人気ゲーム「フォートナイト」開発元に1250億円追加出資 出資元が「PS5」のSIEでない理由

ソニーG、人気ゲーム「フォートナイト」開発元に1250億円追加出資 出資元が「PS5」のSIEでない理由

ソニーグループが人気オンラインゲーム「フォートナイト」の開発などを手掛ける、米エピックゲームズに約10億ドル(約1250億円)を追加出資すると発表した。同社は仮想空間「メタバース」領域での連携強化などを主な狙いとしている。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR注目記事ランキング