価格.com経由で拡散したウイルス、Windowsの既知の脆弱性を悪用

価格.comへの不正アクセスの詳細は不明だが、結果としてばら撒かれたウイルス自体は、既知のWindowsの脆弱性を悪用するもの。パッチを適用していればリスクは下げられる。

オンライン価格比較サイト「価格.com」がハッキングを受け、5月14日より閉鎖している。

シマンテックやトレンドマイクロによると、価格.comにアクセスしたユーザーは、ある仕掛けを通じて別のサイトに誘導されたという。その悪意あるWebサイトには、Download.jectと同様、MS04-013の脆弱性を悪用するファイルが用意されており、パッチを適用していないとコードが実行され、カカクコムが説明しているウイルス(インストーラの「trojandownloader.small.AAO」とトロイの木馬本体である「PSW.Delf.FZ」)がインストールされてしまう仕掛けだという。

また筆者が、価格.com経由で感染したと称するウイルスのうち「PSW.Delf.FZ」について調査してみたところ、今回のハッキングによって価格.comのWebサイトのトップページには、見た目にはそれと分からない形で、アクセスカウンターに見せかけたコードが埋め込まれていたことが分かった。

このアクセスカウンターと思われるコードは内部でCSSファイルを読み出し、さらにObjectとして利用している。そのCSSは、IFRAMEタグの脆弱性を利用して悪意あるコードを仕込むためのトラップと見られ、IFRAMEの脆弱性が残ったままのマシンではこのコードが実行されてしまう。なお、これらのコードは16日夜の時点では、ジャンプ先のサイトから消去されていた。

この点についてカカクコム側は、警察による捜査の関係もあるため「詳細の公開は差し控えたい」とし、コメントしなかった。複数の手法が使い分けられていたのかどうかも含め、不正アクセスの仕掛けに関する調査はまだ継続中であり、確実なことは言えない状態だ。

ただ、少なくともエンドユーザーへの感染については、アンチウイルスソフト側のマルウェア対応がまだだとしても、Windows Updateを確実に行い、パッチを適用している場合、今回の問題は顕在化しないと見られる。

検出可能なウイルス対策ソフトは限定的

価格.comへのハッキングによって仕込まれたマルウェアだが、現在提供されているアンチウイルスソフトでの検出は、まだ限定的だ。

カカクコムによると、このマルウェアは、キヤノンシステムソリューションズが日本で提供している「NOD32」で検知できるという(関連記事)。

しかし5月16日の14時時点では、日本でシェアの高いシマンテックの「ノートンアンチウイルス」やトレンドマイクロの「ウイルスバスター2005」では、検知可能な公開パターンが提供されていなかった。ただ、その後対応が進み、ウイルスバスター2005では「パターン 2.631.00」で対応したほか、専用の駆除ツールを公開した。またシマンテックのノートンアンチウイルスは同日公開のRapid Releaseで緊急対応を行い、5月19日のLiveUpdateで対応するという。

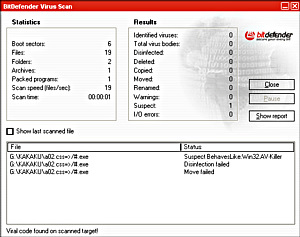

このマルウェアについて、13種類のウイルススキャナでマルウェアを検出できるサービスでチェックしてみたところ、NOD32以外では、「BitDefender(BehavesLike:Win32.AV-Killer)」と「Kaspersky Anti-Virus(Trojan-PSW.Win32.Delf.fz)」で検出できることが確認できた。

BitDefenderはフリーバージョンも用意されているアンチウイルスソフトだ。

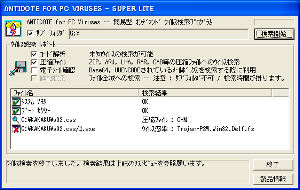

またKaspersky Anti-Virusについては、同社自身が提供するパッケージのほか、Kasperskyのウイルス検出エンジンを使用した製品がいくつか存在する(関連記事)。現に、Kasperskyエンジンを採用している、Vintage Solutionsの「ANTIDOTE for PC AntiVirus - SuperLite」でもマルウェアが検出できることを確認した。このソフトの場合、PCへのインストール不要で、ダウンロード実行によるスキャンが行えるため、他のアンチウイルスソフトを導入しているユーザーでもバッティングの不安がない。

とはいえ、15種類のアンチウイルスソフトの中、16日14時時点で検知できるツールが3つのみとは寂しい。

マルウェアに対する最後の砦となるアンチウイルスソフトの対応はこのような状況ではあるが、今回のマルウェアばら撒きは、Windowsの既存の脆弱性を利用して行われている。エンドユーザーとしては、パッチ適用などを通じて脆弱性への防御がなされていれば、問題はないはずだ。

これまでたびたび、マルウェアの被害に遭わないためには「怪しいサイトは訪問すべきでない」と言われてきた。しかし今回の事件により、ハッキングによって、人気の高い大手サイトといえどもマルウェアの配布元となる可能性があることが明らかになった。個人ユーザーも、一つの方法のみに頼ることなく、パッチ適用を含む多層的なセキュリティ対策を取る必要が改めてあぶりだされたといえるだろう。

価格.comへの不正アクセス、詳細は「差し控えたい」

一方、システム管理者にとって気がかりなのは、価格.comのWebサーバがどのような手法で不正アクセスを受け、マルウェア感染を仕掛けるコードが埋め込まれたかという点だろう。

カカクコムはこの日夕方になって記者会見を開催し、一連の経緯について説明した。同社はWindowsプラットフォームをベースに自前でサーバを構築しており、「オンライン専業の企業ということもあり、考えられる限り最高レベルのセキュリティ対策を施してきた」(同社代表取締役CEOの穐田誉輝氏)という。

しかしながら、具体的なシステム構成やセキュリティ機器、設定については、「調査中ということもあるため公表を控えたい」(同氏)とした。また、今年3月に行ったシステム再構築による影響についても「直接的には関係していないと思う」と述べている。

また、具体的な不正アクセスの手法も「調査中ということもあるので控えさせてもらいたい」(穐田氏)とし、説明されなかった。ただ、単純に脆弱性を狙ったりツールを用いるといった手法ではなく、「セキュリティ専門家やIPA、警察などの意見を聞くと、今回のアタックはレベルの高いものであるという感触を受けている」(同氏)という。

不正アクセスの源についても、「内部犯行ではない」(同社CTO、安田幹広氏)ことは確認できているものの、詳細は調査中だ。「海外からの不正アクセスという可能性もある」(穐田氏)が、あとは警察の捜査に委ねるという。

カカクコムでは今回の事件を踏まえ、約60台のサーバ群からなるシステムを一から作り直し、「二度とこうしたことが起こらないよう最高レベルのセキュリティを構築していきたい」(穐田氏)という。警察による捜査の進展とも関係するが、1週間程度をかけてハードウェアやソフトウェア、プログラミングやユーザー権限など、あらゆる要素を一新する計画で、最終的な原因や詳細については、復旧作業が完了した時点で改めて明らかにしていく方針だ。

なお穐田氏は「このウイルスがどこにあり、どのように広がっているか(全体像は)まだ分からない」と述べ、価格.comだけでなく、他のサイト経由でも被害が広がっている可能性も指摘している。

関連記事

- 「最高レベルのセキュリティが破られた」――カカクコム、不正アクセス事件を説明

- 価格.com、不正アクセス事件を受けウイルス対策ソフト「NOD32」体験版を提供

- 価格.comが不正アクセスで閉鎖 ユーザーにウイルス感染のおそれも

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散