Webシステムへの攻撃に新たな動き? 2008年上期の脅威動向

ラックの分析によると、企業のWebシステムを狙う攻撃の手口や傾向に従来にはみられない特徴が現れているという。

ラックは9月17日、ネットワーク監視サービスで観測したインターネットの脅威動向を取りまとめた報告書「2008年上半期インターネットの脅威動向」を発表した。SQLインジェクション攻撃を利用したWebサイト被害やパッケージ型Webアプリケーションを狙う攻撃などの動向を紹介している。

同調査は、ネットワーク監視サービスを利用している国内企業約350社を標的にしたとみられる攻撃の動向を分析したもの。対象期間は1月〜6月(一部は8月まで追跡調査を実施)。2008年上半期に観測された攻撃では、SQLインジェクション攻撃を利用してWebサイトの改ざんを試みる行為やパッケージ型Webアプリケーションの脆弱性を狙うもの、SSHサービスを突破してシステムの乗っ取りを狙うものが急増した。

特にSQLインジェクション攻撃は、検出数が前年同期に比べて4倍となり、8月には過去最高の月間17万4996件を観測した。システム改ざんの恐れなど重大インシデントのうち、95%がWebサイトを標的にしたもので、重要インシデントの発生を狙う手口の76%をSQLインジェクション攻撃が占めた。

SQLインジェクション攻撃は5月以降に急増しており、攻撃に利用されたIPアドレスの数が4月以前は数個だったものの、5月以降は数千個に急増した。同社では、攻撃元IPアドレスの変化から、攻撃者が5月以降にボットネットを使用した攻撃へ移行したものとみている。

SQLインジェクション攻撃の目的も変化しているという。従来はWebシステム内のデータの盗難を試みるケースが目立ったが、2008年上半期では不正サイトへのリンクを埋め込むといった改ざんを狙うケースが増加した。分析を担当する川口洋JSOCチーフエバンジェリストによると、Webサイトを改ざんすることで、一般の閲覧者を不正サイトに誘導し、マルウェアに感染させるのが狙いだという。

「訪問者の多いサイトを改ざんしてマルウェアの感染拡大を狙う。一般のPC利用者のセキュリティ対策は十分ではない場合も多く、攻撃者にとって狙いやすい。多数のPCから個人情報を盗み出したり、乗っ取りを試みたりしているようだ」(同氏)

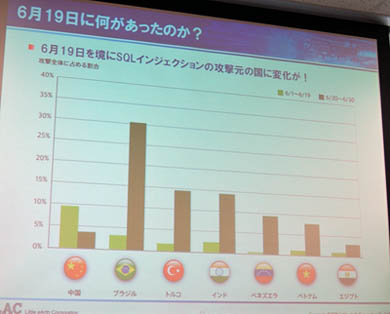

ラックの観測ではWeb改ざんを試みる攻撃は1日当たり数千件発生していたが、6月19日のみゼロ件だった。IPアドレスを詳細に分析した結果、同日を境に攻撃元のコンピュータが設置されている地域が中国からブラジルやトルコ、インド、ベネズエラなどに移行していることが判明した。

「攻撃者は少人数で、多数のPCを不正操作して攻撃を仕掛けているとみられる。6月19日だけ攻撃が行われなかったのはシステムメンテナンスやボットネットの切り替えなど、攻撃者側の都合ではないか」(同氏)

最近のSQLインジェクション攻撃では、IDS(不正侵入検知)やIPS(不正侵入防御)装置を回避する手口も増えている。ラックによると、不正侵入を検知するベンダーのシグネチャ情報が多数の海外サイトで公開されており、攻撃者らはこうした情報や攻撃を自動的に行うツールを悪用して、企業のWebシステムを標的にしているという。

SQLインジェクション攻撃の対処策としては、まず脆弱性診断ツールなどでWebシステムの脆弱性を把握し、早急に解消する。さらには、アクセスログを定期的に分析して不正アクセスの有無を監視するほか、Webシステムを保護するセキュリティ機器やサービスの導入が有効だと、同社では説明している。

古い脆弱性の放置が原因

2008年上半期には、「Xoops」や「phpBB」、「Wiki」といったWeb型アプリケーションの脆弱性を狙った攻撃や、認証システムのSSHサービスでパスワードを狙うブルートフォース(総当り)攻撃も増加傾向を示した。

Web型アプリケーションの脆弱性を狙った攻撃では、数年に報告された脆弱性を突くなどの手口が目立ち、SSHサービスでのブルートフォース攻撃も数年前から確認されている手口となっている。これらの攻撃では、古いバージョンのシステムが継続利用されるケースや脆弱性情報を把握していないユーザーが多いと同社では分析している。

Web型アプリケーションの脆弱性を狙った攻撃への対処では、脆弱性情報の確認を徹底するとともに対策が十分ではないアプリケーションは使用を止める。利用停止などが困難な場合は、IPSやファイアウォールなどでの防御を強化すべきだという。SSHサービスを狙う攻撃では、最新バージョンの利用やアクセス制御の徹底、公開鍵認証を利用するなどの対策が有効であると同社はアドバイスしている。

関連記事

- 中国からのサイバー攻撃がビジネス化――ラックが研究報告

ラックによると、中国を発信元としたWebサイトの改ざんを狙ったSQLインジェクション攻撃が急増し、ユーザーの個人情報などを盗み出す犯罪が本格化しているという。 - 緊急対応から見たセキュリティの現状、ラックが報告書公開

ラックは、Webアプリケーションやデータベースのセキュリティ対策状況と対策方法をまとめたリポートを公開した。  Webサイト改ざん攻撃の舞台裏、再び活発化の動きも

Webサイト改ざん攻撃の舞台裏、再び活発化の動きも

世界的に猛威を振ったSQLインジェクション攻撃が、再び活発化の動きを見せている。「2007年からこの予兆があった」とラックは分析する。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 中国電力、RAGの限界に直面し“電力業務特化型LLM”の構築を開始 国産LLMを基盤に

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 2025年、話題となったセキュリティ事故12社の事例に見る「致命的なミス」とは?

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 「年齢で落とされる」は6割超 シニアエンジニアが直面する採用の壁と本音

- なぜ日本のITエンジニアは優遇されない? 「世界給与ランキング」から見えた課題

- 年収1000万を超えるITエンジニアのキャリアは? 経験年数と転職回数の「相関関係」が明らかに

川口氏

川口氏 6月19日前後で攻撃元の地域が大きく変わった

6月19日前後で攻撃元の地域が大きく変わった