調査官に聞く、不正アクセス攻撃の今とは?(前編):カスタムマルウェアが狙う企業情報(2/2 ページ)

対策のすき間をRAMスクレーパー

攻撃者が重要データを盗み出す際には、トロイの木馬やスパイウェア、バックドアといった複数のマルウェアを組み合わせて実行するケースが多い。一般のPCユーザーを狙うような攻撃では、ウイルス対策ソフトなどで検知・駆除できる場合があるが、特定の企業が標的にされる場合、攻撃者が既存のマルウェアを大幅にカスタマイズしたり、専用に開発したりしているため、ウイルス対策ソフトでの検知はほぼ不可能だという。

サーティン氏のチームは、過去数カ月の間に「RAMスクレーパー」と呼ばれる新たなマルウェアを発見した。RAMスクレーパーは、実行中のメモリ領域や転送中のデータといったセキュリティ対策のすき間を突いて情報を盗み出すもので、企業が独自に発見するのが難しい。

あるリゾート業界の企業で発生した不正アクセスでは、予約管理システムにRAMスクレーパーが仕掛けられていた。システムでは、顧客が入力したクレジットカード情報を暗号化して転送し、データベースでも暗号化されたデータを登録する仕組みだった。なお、データベースへの転送中に受け取ったデータを決済処理する必要から一旦復号化し、処理が完了すると再び暗号化していたという。

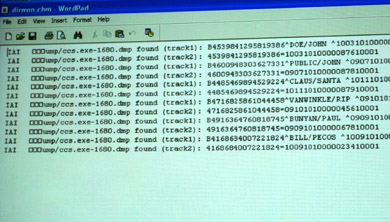

システムのメモリ上に仕掛けられたRAMスクレーパーは、データが平文になる瞬間を狙って特定の文字列パターンやシーケンスを抽出し、システム内に密かに作成したフォルダに格納する。さらに、ライターと呼ばれる別のマルウェアがこのデータからクレジットカード番号などの情報をファイルに書き出していた。攻撃者は、ライターが作成したファイルからクレジットカード番号を多数入手し、偽造カードを作成していた。

また、RAMスクレーパーはWindowsの仮想メモリも標的にするという。Windowsではメインメモリ領域が不足した場合にHDD上の未割り当て領域を仮想メモリとして使用する。処理が完了すると、ユーザーの視点からはデータが存在しないようになるが、HDD上には物理データが残されたままになり、RAMスクレーパーはこのデータを抽出して攻撃者に提供する。

サーティン氏はWindowsのこうした仕様が脆弱であると指摘する。データ保護の技術対策として暗号化が広く推奨されているが、転送処理中に暗号化データをそのまま処理することは難しく、一般に知られたセキュリティ対策のすき間を突く新たな攻撃手法であるという。

「セキュリティ対策を強化するためのさまざまな基準や指針があるが、これらに準拠していれば安心だということはない」とサーティン氏。後半は不正アクセスを防ぐための対策ポイントをお伝えする。

関連記事

脆弱性の詮索とマルウェアで企業情報を狙う攻撃者

脆弱性の詮索とマルウェアで企業情報を狙う攻撃者

企業の重要情報を狙う攻撃者は、システムの脆弱性を徹底して狙う。仮に成功率が低いとしても、大金を獲得できる可能性があれば容赦なく攻撃しているという。 2008年のデータ漏えいは2億8500万件――Verizonが調査

2008年のデータ漏えいは2億8500万件――Verizonが調査

2008年に漏えいしたデータの件数が2004〜2007年の総数を上回っていることが分かった。 セキュリティ会社のトップが見せた情報漏えい騒ぎでの対処と防止策

セキュリティ会社のトップが見せた情報漏えい騒ぎでの対処と防止策

暗号化ベンダーPGPのフィリップ・ダンケルバーガーCEOは、自社で起きた情報漏えい騒ぎのエピソードから、企業が情報漏えい対策で考慮すべきポイントを紹介した。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 中国電力、RAGの限界に直面し“電力業務特化型LLM”の構築を開始 国産LLMを基盤に

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 2025年、話題となったセキュリティ事故12社の事例に見る「致命的なミス」とは?

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 「年齢で落とされる」は6割超 シニアエンジニアが直面する採用の壁と本音

- なぜ日本のITエンジニアは優遇されない? 「世界給与ランキング」から見えた課題

- 年収1000万を超えるITエンジニアのキャリアは? 経験年数と転職回数の「相関関係」が明らかに

RAMスクレーパーがクレジットカード情報やカード所有者の氏名を抽出するところを再現した様子

RAMスクレーパーがクレジットカード情報やカード所有者の氏名を抽出するところを再現した様子