1月は「Gumblar」攻撃の脅威が鮮明に、情報盗難に新たな傾向も

1月のセキュリティ脅威は、Webサイトの改ざんを通じて複数のマルウェアに感染させる通称「Gumblar」攻撃が猛威を振っている状況が鮮明になった。複数のセキュリティ機関が攻撃への理解や対策の徹底を呼び掛けている。

Webサイトの改ざんを通じて閲覧者を複数のマルウェアに感染させる通称「Gumblar」攻撃が猛威を振るっている様子が鮮明になった。国内のセキュリティ機関や企業が2月3日に情報を公開し、攻撃への理解と対策を徹底するよう呼び掛けた。

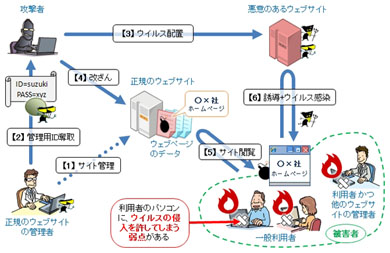

Gumblar攻撃は、はじめに何らかの方法でWebサイト管理用のIDやパスワードが外部の攻撃者に盗み出され、攻撃者がWebサイトに不正サイトへのリンクなどを埋め込むといった改ざんを行う。改ざんされたサイトを閲覧したユーザーは自動的に不正サイトに誘導され、不正サイトから幾つものマルウェアがダウンロードされてしまう。

これらのマルウェアはユーザー情報を盗み出すものが多く、最も狙われているのがFTPのIDやパスワードで、マルウェアは情報を盗み出すと外部のサーバへ送信する。攻撃者は盗み出した情報で別のWebサイトを改ざんする行為を繰り返しているとみられる。

セキュリティ企業のフォーティネットジャパンが同日発表した1月の脅威動向では、Gumblar関連のマルウェア検出が全体の約40%を占め、脅威全体でも全体の3割以上を占めた。またトレンドマイクロが発表したリポートでは、Gumblar攻撃に関連するとみられるマルウェアが感染報告トップ10のうち3位と4位を占めた。いずれも12月時点では目立った報告がなく、1月に入って報告が急増した。

セキュリティ機関のJPCERTコーディネーションセンターによると、Gumblar攻撃で情報盗難の標的になっているFTP製品は15種類に上り、FTP製品以外にもMicrosoft Internet Explorer 6やOpera 10.10でもブラウザに保存されたアカウント情報を盗み出して外部サーバへ送信していることが分かった。

Gumblar攻撃の標的となっているFTP(JPCERTコーディネーションセンター調べ)

ALFTP 5.2 beta1、BulletPloof FTP Client 2009.72.0.64、EmFTP 2.02.2、FFFTP 1.96d、FileZilla 3.3.1、FlashFXP 3.6、Frigate 3.36、FTP Commander 8、FTP Navigator 7.77、FTP Now 2.6.93、FTP Rush 1.1b、SmartFTP 4.0.1072.0、Total Commander 7.50a、UltraFXP 1.07、WinSCP 4.2.5

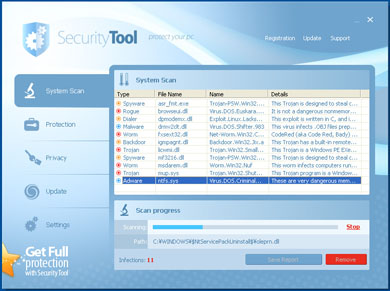

情報処理推進機構(IPA)やトレンドマイクロでは、IDやパスワードの盗難以外に、ユーザーへウイルスに感染したと警告して偽のセキュリティソフトの購入をせまる詐欺行為を確認しているという。

Gumblar攻撃では、AdobeのAcrobatやReader、Flash Player、Java(JRE)、Microsoft Windowsなどの脆弱性を悪用することが分かっており、脆弱性が残されたままのコンピュータでは被害がより深刻になる恐れがある。

IPAは感染の予防策として、これらのアプリケーションやOSを中心にコンピュータにインストールしているすべての製品を可能な限り最新の状態へすることや、最新版のウイルス対策ソフトおよび不正サイトへの接続を遮断するといったWebセキュリティ製品の利用を勧める。攻撃では未知の脆弱性が悪用されたケースもあり、製品ベンダーが提供するセキュリティ情報を積極的に収集して、アドバイザリーなど利用できる対策手段を導入することが望ましい。

なお、Gumblar攻撃で感染するマルウェアも変化を続けている場合があり、ウイルス対策ソフトなどですべてのマルウェアをすぐに検出できないケースもある。IPAは感染が疑われる場合に確実にマルウェアを除去するにはPCの初期化などの方法しかないとしている。

Gumblar攻撃によって改ざんされたWebサイトは、年末年始から現在までの数千件規模に上るとみられ、セキュアブレインが1月19日時点で確認した改ざんサイトの93.4%が企業だった。

ラックの西本逸郎常務は1月29日に開かれたセミナーで、サイトの改ざんは企業顧客が直接マルウェアに感染する被害が発生するだけでなく、サイト閉鎖に伴う事業の中断、風評被害、株価下落など経営問題に発展するリスクがあると指摘。Webサイトの運営ばかりではなく、この問題を1つのきっかけに企業全体としてセキュリティ対策を見直すことも重要だと提起している。

企業向け情報を集約した「ITmedia エンタープライズ」も併せてチェック

関連記事

- クラウド志向やウイルス事件で浮き彫りになった企業セキュリティの課題

- Gumblarの新しい亜種が突出、感染サイトの4割で検出

- 「Gumblar」型攻撃に難読化の新たな手口、Symantecが分析

- 急増するサイト改ざんとGumblar感染、対策の速やかな実施を

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 10万超のWebサイトに影響 WordPress人気プラグインに深刻なRCE脆弱性

- 生成AIの次に来るのは「フィジカルAI」 NVIDIAが語る、普及に向けた「4つの壁」

- セールスフォースにも決められない? AIエージェント、「いくらが適正価格か」問題が勃発

- 7-Zipに深刻な脆弱性 旧バージョンは早急なアップデートを

- ランサム被害の8割超が復旧失敗 浮き彫りになったバックアップ運用の欠陥

- Let's Encrypt、証明書有効期間を90日から45日へと短縮 2028年までに

- サイバー戦争は認知空間が主戦場に? 「詐欺被害額が1年で倍増」を招いた裏事情

- 「フリーWi-Fiは使うな」 一見真実に思える“安全神話”はもう時代遅れ

- ソニー、AWSのAI基盤で推論処理300倍増へ ファンエンゲージメントはどう変わる?

- 三菱UFJ銀行もサイバーセキュリティの合弁会社を設立へ GMOイエラエらと

トレンドマイクロが発見した偽セキュリティソフトの例

トレンドマイクロが発見した偽セキュリティソフトの例