セキュリティの脅威解析の現場とは? 現役担当者がテクニックを紹介

セキュリティベンダーの最前線である脅威解析の作業はどのように行われているのか――トレンドマイクロのエキスパートが、標的型攻撃やオンラインバンキングマルウェアをテーマに、日々の取り組みを紹介した。

時にコンピュータやインターネット利用者を守り、時に警察当局と連携してサイバー犯罪者の検挙を支援――セキュリティベンダーの活動は幅広い。トレンドマイクロの脅威解析の現場を担当するエキスパート陣が10月11日、メディア向け説明会で日々の活動を紹介した。

同社で脅威解析を担う部門の1つが、「Forward Looking Threat Research」という約20人のエキスパートからなる組織。世界中に分散して地域ごとのセキュリティ脅威の動向を日々監視しながら、各人が連携してグローバルでの分析活動に取り組む。Forward Looking Threat Researchを率いるシニアディレクターのマーティン・ルスラー氏は、「世界中の捜査当局を支援しながらサイバー犯罪の撲滅を目指している。そして、数年先に起こり得る脅威の予測、それに必要な対策の研究にも取り組んでいる」と説明した。

実際にどのような活動成果があるのか。シニアスレットリサーチャーを務めるナート・ヴェルヌーヴ氏が「Luckycat」という標的型攻撃、欧州・中東・アフリカ地区担当マネジャーのロバート・マカドル氏がオンラインバンキングマルウェア「Tinba」を題材に紹介してくれた。

Luckycat攻撃は、ヴェルヌーヴ氏によれば2011年6月ごろから継続している標的型サイバー攻撃で、主に国防や航空・宇宙産業などの日本企業、また、チベット独立運動の活動家などを標的にしているとみられている。ヴェルヌーヴ氏は、「解析を通じて攻撃では少なくとも5種類のマルウェアファミリー(亜種を含む集団)が使用され、攻撃者が自身の存在を隠す手口を使っていることなどが判明した」と語る。

標的型サイバー攻撃では攻撃者が標的に近づくために、なりすましメールを送りつけたり、マルウェアを感染させたりし、さらにマルウェアを遠隔から不正操作するなど、巧妙な手口を多用して段階的に攻撃を仕掛けることが知られている。「解析では個々の攻撃を詳しく調べるだけでなく、それらの相関関係も分析して全体像をとらえることに注力している」(ヴェルヌーヴ氏)

Luckycat攻撃では例えば、日本の組織関係者あてに「福島原発事故に関する資料」と称するPDFファイルを添付したメールが送り付けられた。このPDFファイルにはマルウェアが組み込まれていたことが分かった。さらにマルウェアがWindowsの管理機能を悪用して、自身の存在を隠ぺいしたり、「コマンド・コントロール・サーバ」という攻撃者のサーバと通信したりすることも分かった。ここまではなりすましメール攻撃を解析した結果である。

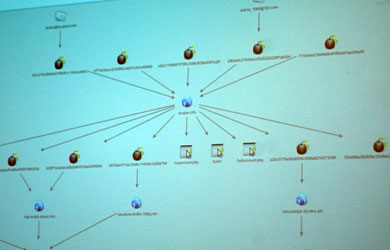

さらに、なりすましメールがどこから送信されたのか、コマンド・コントロール・サーバがどのようなネットワークにあり、サーバ上で何が行われているかを専用の分析ツールで詳しく調べていく。Luckycat攻撃では多数の無料ドメインサービスやサーバサービスが使われていたが、中には有償サービスのサーバも含まれていた。コマンド・コントロール・サーバ上では攻撃者が不正操作可能なコンピュータのリストがニックネームで登録されていたという。こうした事実は同社の解析プラットフォームによる相関関係分析から判明した。

ヴェルヌーヴ氏は、「攻撃の全体像を可視化することで、最終的に攻撃全体をだれが主導しているか追及していく。そこには必ず人間(犯罪者)の意向が介在するからだ」と述べている。

マカドル氏が取り上げたTinbaは、オンラインバンキングのユーザーアカウントなどを盗み出すマルウェアで、同様の機能を持つマルウェアでは「Zeus」「SpyEye」といったものが有名だ。だがマカドル氏の解析から、Tinbaのプログラムサイズは20キロバイト程度、ZeusやSpyEyeの50分の1ほどでありながら、同等の機能を実行できるマルウェアであることが分かった。

Tinbaには世界中で6万台以上のコンピュータが感染したが、そのうち90%がトルコに集中していた。マカドル氏は当初、犯罪者がトルコのオンラインバンキングユーザーを狙い、その活動拠点もトルコ国内か近隣国だと予想したという。

だが実際は異なり、ロシアとリトアニアに拠点を持つ男性がこのマルウェアを使ってサイバー犯罪を手掛けていたことが分かった。Tinbaが通信する先のIPアドレスの所在、そのIPアドレスが別のIPアドレスとどのように接続されているかなどを分析し、その過程でIPアドレスの所有者、メールアドレスなどの特定に成功したという。また、Tinba以外にZeusやSpyEyeもサイバー犯罪に利用していた痕跡も見つかった。

「このマルウェアの開発者は、非常に洗練されたコードを書くことができる人間だろう。20キロバイト程度であれば、インターネットで簡単に拡散でき、セキュリティソフトにも見つかりにくい。こうした目的でマルウェアを作成したようだ」(マカドル氏)

ルスラー氏によると、Forward Looking Threat Researchが捜査当局と連携してサイバー犯罪組織の摘発に成功したケースには、2011年11月に米連邦捜査局(FBI)による「DNSChanger」を使った犯罪グループの検挙例などがある。ただし、こうした摘発に至ることができるまでの活動には限界もあるという。「日本の警察は非常に優秀だが、国によっては人材不足など対応能力が厳しいところもある。セキュリティ解析の現場では競合ベンダーや当局と密に連携しながらユーザーの保護に当たっている」(マカドル氏)とのことだ。

関連記事

- FBI、マルウェアを使ったネット広告詐欺を摘発 世界で400万台に感染

- セキュリティレベルが高い業種は「IT」や「官公庁」――トレンドマイクロ調べ

- ネット検索で日本人が注意したいこと、セキュリティ研究者がアドバイス

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- ドローンいらず? 飛行動画作成できる「Google Earth Studio」登場

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

ナート・ヴェルヌーヴ氏

ナート・ヴェルヌーヴ氏 Luckycat攻撃で使われたコンピュータネットワーク全体などの様子を図化したところ。こうした解析には多くのツールを活用しているという

Luckycat攻撃で使われたコンピュータネットワーク全体などの様子を図化したところ。こうした解析には多くのツールを活用しているという ロバート・マカドル氏

ロバート・マカドル氏 Tinbaを作成したとみられる男性がSNSに投稿した写真。解析技術の進化でサイバー犯罪者の特定も不可能では無くなったが、犯罪者側の技術も常に進化しているとのこと

Tinbaを作成したとみられる男性がSNSに投稿した写真。解析技術の進化でサイバー犯罪者の特定も不可能では無くなったが、犯罪者側の技術も常に進化しているとのこと