Apache Struts2の脆弱性攻撃の検知が急上昇、ラックが注意喚起

Webアプリケーション構築フレームワークのApache Struts2の新たな脆弱性情報が公開された直後から、これを突く攻撃の検知が増えているという。

» 2013年07月18日 19時24分 公開

[ITmedia]

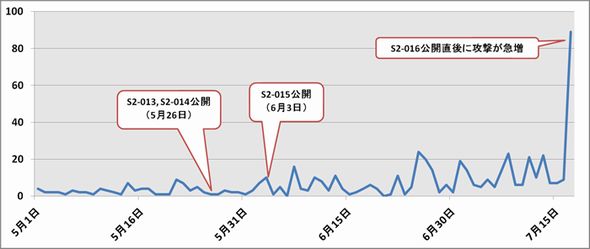

ラックは7月17日、Webアプリケーション構築のフレームワーク「Apache Struts2」に関する新たな脆弱性(S2-016)を突いた攻撃の検知が急増しているとして注意を呼び掛けた。

悪用されている脆弱性の情報は16日に公表されたが、攻撃は翌17日から激化しているという。攻撃は細工されたHTTPリクエストをApache Struts2上で動作するWebアプリケーションに送信することで、任意のJavaコードが実行される。これによって第三者がリモートから任意のコードを実行できてしまう可能性があるという。

影響の恐れがあるのはApache Struts 2.0.0〜2.3.15。同社によれば、Apache Strutsの脆弱性を悪用する攻撃は、これまでも情報公開後に増える傾向がみられたものの、今回のS2-016については情報公開の直後に攻撃が具現化しているのが特徴という。

対策では今回の脆弱性を修正した最新版のApache Struts 2.3.15.1へのアップデートが望ましい。互換性検証などですぐに適用が難しい場合、同社では次の回避策を挙げ、「十分な検証など、慎重な作業をお願いしたい」としている。

- Webアプリケーションに対するリクエストにおけるパラメータやメソッドについて、Webアプリケーションが使用しているパラメータ名などを元に、あらかじめ許可した文字列や値のみを受け取るように制限することで、攻撃を受けた際の影響を緩和することが可能

- 実際の攻撃におけるリクエスト内容では、"action:""redirect:""redirectAction:"のプレフィックスが使用されるため、Webアプリケーションにてこのプレフィックスを含んだリクエストを受け取る必要がない場合には、これを制限することで、攻撃を受けた際の影響を緩和することが可能

- 実際の攻撃におけるリクエストは、400バイト前後のものが多く観測されており、Webアプリケーションで受け取るリクエストの長さを400バイト未満で可能な限り短く制限することで、攻撃を受けた際の影響を緩和することが可能

- 一部を除いたIPS製品では攻撃の遮断が可能であることが確認されているため、IPSの導入も有効

Copyright © ITmedia, Inc. All Rights Reserved.

SpecialPR

アイティメディアからのお知らせ

人気記事ランキング

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

あなたにおすすめの記事PR

>Apache Struts 2の脆弱性を悪用した攻撃件数の推移(ラックより)

>Apache Struts 2の脆弱性を悪用した攻撃件数の推移(ラックより)