第19回 過去10年の「情報セキュリティ10大脅威」にみる戦いの歴史:日本型セキュリティの現実と理想(4/5 ページ)

ちょっとやそっとじゃ防げない内部不正

そして、非常に奥が深く対策の難しい脅威が内部不正だ。記憶に新しいところでは、2014年7月に発生した委託先社員による大量の個人情報が漏えい事件だろう。その結果、この企業はその1件の事後対応だけで200億円以上のコストをかけざるを得なくなった。

内部不正は、その事情に詳しい人が根拠や裏づけを持って組織の情報を漏えいさせることから、1件あたりの損害は非常に大きくなる。外部からの攻撃とは異なり、その発生件数は多くないものの、一度発生したらその被害は甚大であるだけに、企業にとって放置できるような軽いリスクではない。

「セキュリティ10大脅威」では2013年に9位に初めてランクインし、その後は2014年がランク外(11位)、2015年2位、2016年8位となっている。2015年のみ上位にランクインしたのは、上述の社会的な事件の影響だろう。

標的型攻撃事件は、その対策がそれなりに企業の手の届くものが多かったことから、脅威分析と対策を含めて定番化した。しかし、内部不正対策は難易度がさらに高く、抜本的な対策が非常に難しい。いったん事が起きても分析すら進まず、事件の風化とともに忘れ去られ、次の大事件が起きた時に同じ議論が繰り返される――という流れを止めることは難しいだろう。

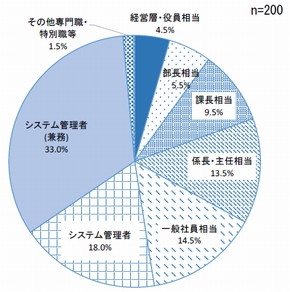

IPAが2016年3月3日に公開した「内部不正による情報セキュリティインシデント実態調査」には、非常に興味深い統計数値があった。報告書の14ページにある、「図6 内部不正経験者の内訳(職務)」がそれだ。内部不正をした人の51%がシステム管理者(内訳:専任18%、兼務33%)だったことに驚いたが、それ以上に驚いたのは経営層・役員の経験者が4.5%もいることだ(右グラフ参照)。

これらの人々は一般社員が扱うことができない特別なアクセス権を持っている。それらの特権には理由があって、システムのメンテナンスや意思決定のための情報を得るために必要不可欠なものと思われることから、彼らは正規のプロセスを踏んで堂々とアクセスできるから始末が悪い。以前にこの連載で仮定の話として、「CIOの内部不正はどう防ぐか?」という問題を提起したが、IPAの調査結果をみると、それが仮定ではなく本当であったと分かる。予想通りとも言えてしまえるが、現実は筆者の想像以上に切迫しているということだろう。

内部不正に関しては、筆者が参加している日本ネットワークセキュリティ協会(JNSA)の「組織で働く人間が引き起こす不正・事故対応WG」ワーキンググループなどの活動を踏まえて、さまざまな場所で繰り返し述べている。しかし、内部不正の抜本的な対策は人間の心をコントロールでもしない限りできない。もし、抜本的な対策があれば古代ローマのカエサルの暗殺や戦国時代の本能寺の変が起こることもなかったはずだ。

関連記事

第18回 機動戦士ガンダムの量産型モビルスーツから学ぶセキュリティ戦略

第18回 機動戦士ガンダムの量産型モビルスーツから学ぶセキュリティ戦略

今回は「機動戦士ガンダム」の世界観を題材に、セキュリティ対策とそのための戦略を考えるヒントを提示してみたい。 2016年版の「情報セキュリティ10大脅威」、組織では「標的型攻撃」がトップ

2016年版の「情報セキュリティ10大脅威」、組織では「標的型攻撃」がトップ

情報セキュリティ業界の有識者が注目する個人と組織それぞれの脅威トップ10が発表した。 第16回 標的型攻撃が生んだセキュリティビジネスの“光と影”

第16回 標的型攻撃が生んだセキュリティビジネスの“光と影”

セキュリティ業界が活況だ。APT攻撃とも呼ばれる2011年の事件をきっかけに、新たな光が射したが、その分だけ影も色濃く出てしまった。標的型攻撃からセキュリティビジネスの本質について述べる。 第11回 ファイアウォール今昔物語 標的型攻撃で花咲く次世代FW

第11回 ファイアウォール今昔物語 標的型攻撃で花咲く次世代FW

仮に日本で標的型攻撃が起きなかったら、次世代ファイアウォールは世に出ず、ずっと“次世代”のままだっただろう。今回は次世代ファイアウォールの普及の道のりから日本のネットワークセキュリティ環境の遷移をひも解く。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃