体力勝負から自動化にシフトするリクルートのサイバー攻撃対応(2/2 ページ)

ログから振る舞いや行動を復元

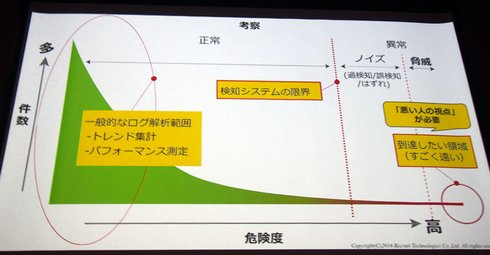

オンラインサービス上でのユーザー行動に関するログだけでも、その量や種類はやはり膨大な規模になる。ただ、そのほとんどは正規のユーザーによるものであり、攻撃者の不正な活動はごくわずかしかない。

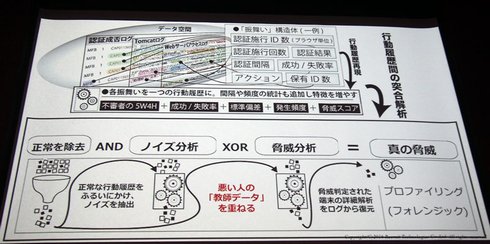

そこで同社は、膨大なログから脅威の疑いがある兆候を抽出するために、ユーザー単位で振る舞いを復元するという。具体的には、認証を試行したID数や試行回数、認証結果、成功率や失敗率、認証間隔、アクセス元の環境といった情報に、社内で持つ既知の脅威のブラックリストや外部から提供される脅威情報を組み合わせて分析し、IDごとに脅威を判定する。

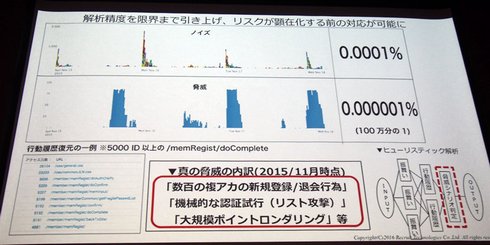

こうした分析の結果、不審なIDによるアクセスが1万分の1の確率で発生していることが分かった。しかも、瞬時に行動が終了していることも判明した。通常のユーザー行動では想定されない謎の行動であることから、中村氏は不審なアクセスの狙いを分析。その結果、攻撃者は大量の偽アカウントを作成してログインを試行し、抽選で会員ユーザーに付与されるボーナスポイントを不正に得ようとしていたことが分かった。

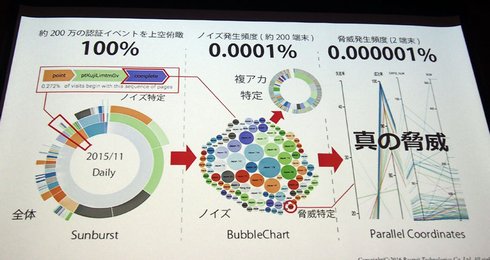

ただし大量のログから脅威が疑われる行動を絞り込んでも、本当の脅威を特定するには、実際には脅威ではない“ノイズ”を除去しなければならないという。ここでより詳細な解析や調査、攻撃者のプロファイリングといった高度な分析を実施し、真の脅威と特定されるアクセスが100万分の1の確率であることが判明した。

攻撃者が不正なアクセスを実行するには、大量の偽アカウントを用意しなければならないなど、それなりに時間や手間がかかる。ここまで絞り込むことによって脅威の予兆を検知できれば、攻撃への対応もしやすくなる。

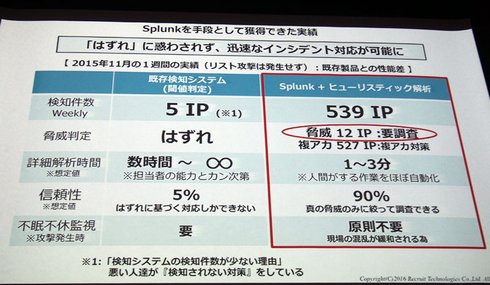

中村氏によれば、2015年11月のある週における実績では、既存の検知システムが5件のIPを検知したのに対し、振る舞いなどから詳しい分析を行う方法では539件が検知された。この結果は、検知システムを回避する攻撃が多いためだという。また、詳しい解析に必要な時間は、人手による作業なら少なくとも数時間を要するが、手法やツールによる効率化によって数分程度に短縮され、解析結果の信頼性も確保できるという。

機会学習で対応の自動化に挑戦

中村氏は、解析結果をグラフィカルにダッシュボードで表示することによって、攻撃者の行動を視覚的に把握しやすくする取り組みも進めている。さらには、解析時の情報やダッシュボードのグラフデータを、機会学習技術を用いてシステムに認識させることで、攻撃の可視化や検知の自動化にも挑戦している。

こうした取り組みによって、同社では攻撃のリアルタイムな検知や脅威を直観的に特定することが容易になり、エンジニアの負担の軽減につながっているという。中村氏は、「自動化を推進することによって、より効率的な脅威対応を実現させたいと語った。

関連記事

- 第3回 招かざるセキュリティの脅威、マシンデータから見つけるには

- 「あけおめメール」に備えろ! KDDIが装備したデータ分析基盤とは?

- サイバー攻撃の手がかりはアラート5分前のパケットに――SavviusのCEO

- 2015年の不正アクセス手口、ID・パスワードの窃盗が35%超に

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 知らない番号でも一瞬で正体判明? 警察庁推奨アプリの実力を検証

- ZIPファイルの“ちょっとした細工”で検知停止 EDRも見逃す可能性

- M365版「Cowork」登場 Anthropicとの連携が生んだ「新しい仕事の進め方」

- 生成AIで消えるのは仕事、それとも新人枠? 800職種のデータから分かったこと

- もはやAIは内部脅威? 企業の73%が「最大リスク」と回答

- 政府職員向けAI基盤「源内」、18万人対象の実証開始 選定された国産LLMは?

- 偽のTeamsサポートで新型バックドアを設置 巧妙な手口に要注意

- AI時代の防御戦略は戦国史に学べ? GMO大会議で語られた意外な教訓

- Windows RDSにゼロデイ脆弱性 悪用コードが22万ドルで闇市場に流通

- 本職プログラマーから見た素人のバイブコーディングのリアル AIビジネス活用の現在地