最終回 「サイバーセキュリティ経営ガイドライン」で確かめる対策の抜けや漏れ:現場エキスパートに学ぶ実践的サイバー攻撃対策塾(1/2 ページ)

これまで標的型攻撃対策に役立つ防御方法やツール、組織体制などについて解説してきた。今回はまとめして、それらの取り組みをどのように進めるべきかについて、経産省の「サイバーセキュリティ経営ガイドライン」に照らしながら解説しよう。

本連載でこれまで取り上げてきた多層防御や CSIRT、インシデント管理システムといった標的型攻撃対策は、どこまで行えば良いのだろうか。対策を講じるほど、他に気になる部分は増えていく。そして、新しいセキュリティソリューションが次々に登場するため、これらを片端から導入していると、対策コストは雪だるま式に膨らんでしまう。

このようなときに、経済産業省の公表している「サイバーセキュリティ経営ガイドライン」が参考になる。これは多くの組織が利用するガイドラインであり、自組織の対策が広く一般に行われているものからずれていないかどうかを確認する意味でも、目を通しておいてほしい。

ガイドラインは経営リスクに対する意識と、「重要10項目」という指示によって構成されている。いずれも重要なことではあるが、情報システム部門やCSRITといった部門の目には、やや漠然としたものに映るかもしれない。現場が活用しやすい具体的な情報としては、「サイバーセキュリティ経営ガイドライン Ver1.0 付録B」および「付録B-2技術対策の例」がある。今回は、この資料から標的型攻撃対策に関連する項目をいくつかピックアップして、何をどの程度対策すれば良いのかという目安について考えてみよう。

まずはリスクを把握する

今までの記事の中でも述べてきた通り、自組織のシステムとIT資産を把握することが対策の第一歩だ。これら全体についての図を作成しよう。そして、ノード単位で「何のデータが保管されているのか」を明示する。

次に、Input/Output(I/O)についての情報を整理する。組織と外部のI/O、ノード単位のI/Oという具合に、「何の情報がどのように入力され、出力されるのは何の情報で、どういうプロトコルなのか」が分かると、リスクが見えてくる。これらのリスクに適切に必要十分な対策をすれば良い。本連載の第2回で述べた多層防御の見える化テンプレートなどを活用し、適切な範囲で対策を行うことで、対策技術の例にある「多層防御措置の実施」が実現できる。

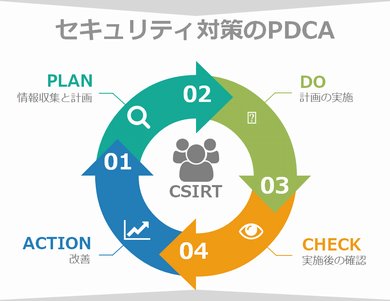

PDCAサイクルの実施と改善

付録B‐2技術対策の例では、「※ISMS、CSMSの導入にあたっては各種ガイドライン等参考文献や制度を参照のこと」として、省略されてしまっている。しかし、現場では非常に重要なことで、常に対策の見直しや改善を図る必要がある。

ネットワークやデータ利用環境の更新、新たに発見される脆弱性、そして攻撃手法の変化に対応し、速やかに対策を進化させるべきだ。そのためには、情報収集と計画(Plan)と、実施(Do)、確認(Check)、改善(Action)というサイクルが欠かせない。

PDCAサイクルを常に実施することは組織にとって重い負担となりやすい。例えば、数年に1回のペースでの実施など、緩やかになってしまいがちになる。しかし、脆弱性の報告は頻繁にあり、攻撃手段は非常に速いペースで変化していく。古い対策のまま放置されている期間が長ければ、そこを攻撃者に突かれてしまうリスクは当然高まる。

そこで、CSIRTのような専門のチームを設け、適切なペースでPCDAサイクルを実施することが必要だ。脆弱性に関する情報を日々収集し、例えば週次・月次といったペースで、PDCAの各項目について計画のレビューや対策実施の進捗の確認を図ることが望ましい。

バックナンバー

- 第1回 中身を知れば怖くない? 標的型攻撃を解剖すると……

- 第2回 紙とペンで見つけていくセキュリティ対策の落とし穴

- 第3回 サイバー攻撃の心理を読み解く「5W1H」の視点とは?

- 第4回 フロー図で理解するセキュリティインシデントの対応

- 第5回 脅威に備える最終防衛ライン、インシデント管理システムとは?

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- SMBC日興証券が「パスキー」で口座乗っ取り対策 約5カ月で実現したのはなぜ?

- アサヒGHDがランサムウェア被害の調査報告書を公開 152万の個人情報が漏えいの恐れ

- 関西電力が「AIファースト企業」化に本気 脱JTCを図る背景と全従業員“AI武装化”の全貌

- 日本IBMのAI戦略“3つの柱” 「制御できるAI」でレガシー資産をモダナイズ

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認

- 東海大学、ランサムウェア被害を報告 19万人超の個人情報が漏えい

- 保守の「脱・人月ビジネス」化は進むか それでも残る仕事は何か

- そのセキュリティ業務、自前と外注のどちらが正解? 勘に頼らない判断のこつ

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃