最終回 「サイバーセキュリティ経営ガイドライン」で確かめる対策の抜けや漏れ:現場エキスパートに学ぶ実践的サイバー攻撃対策塾(2/2 ページ)

自組織で対応できる対策項目と、できない項目の整理

第4回、第5回でも少し触れたSOC(Security Operation Center)のように、外部から攻撃の検知を自組織だけで実現することは難しい。そのため、現場でも多くのケースで外部のSOCサービスが利用されている。

ここで大切なのは、まず自組織でできる項目をしっかり把握することだ。セキュリティ対策全般について、SOCサービスを行っている事業者に丸投げをしてしまうと抜けや漏れが発生し、十分な対策が行えない可能性がある。組織のリスクは、外部から分からないことも多い。まずはリスクを把握し、対策を立案し、その適切な運用手段として外部サービスを利用することを考えよう。

緊急時のための「体制整備」と「被害特定のための準備」

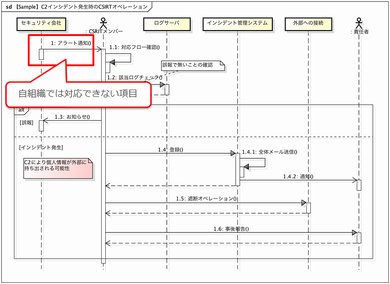

第4回で述べたCSIRTを生かし、組織の対策を進めるフェーズについてもおさらいする。緊急時の体制とは、単純に組織図を作っておけば良いというものではない。情報セキュリティインシデントの種類によって、対策の方法や関係者は変わる可能性が高い。

そこで、フローを整理し、インシデント管理システムに予め登録を行っておくなどの準備が必要になる。そしてフローを設定するだけでなく、実際にインシデントが発生したことを想定した訓練を実施しておこう。

このような訓練について、例えば標的型攻撃メール対策は市場に多く存在している。無害なマルウェアをメールに添付し、受信した際に不用意に開いてしまわないよう、現場を指導するものである。これは現場向けであり、重要ではあるが、組織の対策としては不完全だ。CSIRTは各インシデントへの対策フローについて、最低一度は訓練を実施しておく必要がある。PDCAサイクルにより、実施をした上で見つかった課題をもとにフローを改善しよう。緊急時でも、慌てず、漏れのない対策を行える状態にしておきたい。

今回は本連載のまとめとして公的なガイドラインへの準拠をテーマに選んだ。「Cyber Kill Chain」に始まり、多層防御の見える化テンプレートやインシデント管理システムといった現場の工夫を紹介してきた。セキュリティ対策については、明確なゴールというものがなく、サイバー攻撃が存在する限り、対策も進化を続けなくてはならない。ぜひ本連載で述べたことを“道具”として活用し、攻撃を阻止できるように継続的な対策を行っていただけると幸いである。

執筆者紹介:香取弘徳(かとり ひろのり)

NHN テコラス株式会社 データホテル事業本部SE部所属。専門はWebセキュリティ。攻撃者の目線でアプリケーションを分析し、Webアプリケーションファイアウォールの設定やセキュアコーディングを行ってきた経験を持つ。現在はフルマネージドホスティングや支援アプリケーションの開発を担当。“Secured Hosting”をテーマに、新プラットフォームの開発にも取り組んでいる。

関連記事

第5回 脅威に備える最終防衛ライン、インシデント管理システムとは?

第5回 脅威に備える最終防衛ライン、インシデント管理システムとは?

セキュリティインシデント発生時は、対応フローに基づく的確な作業を実施できるかがポイントになる。今回はその中心的な役割を担う「インシデント管理システム」について紹介しよう。 第4回 フロー図で理解するセキュリティインシデントの対応

第4回 フロー図で理解するセキュリティインシデントの対応

情報セキュリティにかかわるインシデントが起きれば、どうすればいいのだろうか。担当者や対応方法は決まっているだろうか? 今回はこの「インシデント対応」について考えてみたい。 第3回 サイバー攻撃の心理を読み解く「5W1H」の視点とは?

第3回 サイバー攻撃の心理を読み解く「5W1H」の視点とは?

標的型攻撃の具体的な対策を考える上では、守る側だけでなく、攻撃する側の視点が欠かせない。今回は攻撃者の視点がどのようなものかを「5W1H」で解説する。 第2回 紙とペンで見つけていくセキュリティ対策の落とし穴

第2回 紙とペンで見つけていくセキュリティ対策の落とし穴

いくら効果的なセキュリティ対策であっても万全なものは存在しない。今回は標的型攻撃対策の「多層防御」において陥りがちな対策の“抜け・漏れ”を見つけていく方法を紹介する。 第1回 中身を知れば怖くない? 標的型攻撃を解剖すると……

第1回 中身を知れば怖くない? 標的型攻撃を解剖すると……

防御が難しいとされるサイバー攻撃だが、システムの現場では数々の防御策が日夜講じられている。ITインフラを支えるエキスパートが実践的な対策方法を紹介する新連載。第1回は標的型攻撃の中身をひも解く。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃