クルマの遠隔操作Androidアプリ、マルウェアに無防備な実態が判明

攻撃者がアプリの弱点を悪用すれば、車を盗むだけでなく、システムを改ざんして事故を起こさせることも可能だと警告している。

「つながるクルマ」の遠隔操作に使われるモバイルアプリには、攻撃に対する防御の仕組みが欠落していて、マルウェアに悪用されかねない無防備な状態にある――。セキュリティ企業Kaspersky Labが主要メーカーのアプリについて、そんな検証結果を発表した。

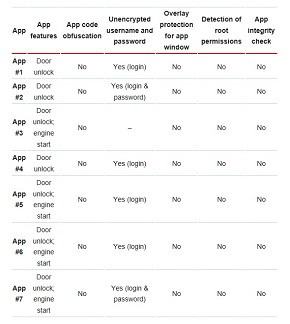

Kasperskyの2月16日のブログによると、同社は大手メーカーの人気車種のドアロック解除やエンジン始動といった操作に使われるAndroidアプリ7種類について、マルウェアに感染させて乗っ取る手口に対する防御の仕組みが実装されているかどうかを検証した。

まず、アプリのリバースエンジニアリングを防ぐための難読化について調べたところ、7種類とも難読化は施されておらず、攻撃者がアプリのコードを読み取って脆弱性を発見できてしまう可能性があることが分かった。

ユーザー名とパスワードの暗号化については、ユーザー名もパスワードも暗号化していないアプリが2種類あった。

画面上にフィッシング詐欺画面などを表示してユーザーをだます手口を防ぐためのオーバーレイ対策や、rootパーミッション検出、コードの改ざんをチェックするインテグリティチェックといったセキュリティ機能についても、7種類とも実装されていないことが分かったとしている。

この検証結果を踏まえてKasperskyでは、「残念ながら、全てのアプリが攻撃に対して脆弱であることが分かった」と結論付け、こうした弱点を攻撃者が悪用すれば、車を盗むだけでなく、システムを改ざんして事故を起こさせることも可能だと警告している。

メーカーがつながるクルマのセキュリティを考える際は、ユーザーの端末にインストールされるアプリにも気を配る必要があると同社は述べ、「現時点では車のアプリはいとも簡単に悪用できてしまい、そうしたクライアントサイドが最大の弱点になりかねない」と指摘。今のところそうした攻撃は発生していないものの、車のアプリを悪用するマルウェアは明日にでも出現するかもしれないと警鐘を鳴らしている。

今回検証を行ったメーカーの社名は公表を控えているが、各社には検証結果を通知したという。

関連記事

Tesla車に“乗っ取り操作”の脆弱性、走行中にブレーキも セキュリティ研究チームが実証

Tesla車に“乗っ取り操作”の脆弱性、走行中にブレーキも セキュリティ研究チームが実証

Teslaの「Model S」で複数の脆弱性を突いて、駐車中の車のサンルーフなどを操作したり走行中の車を停車させたりできてしまうことを実証した。 三菱「アウトランダー」のモバイルアプリにセキュリティ問題 盗難警報の解除も

三菱「アウトランダー」のモバイルアプリにセキュリティ問題 盗難警報の解除も

セキュリティ問題を突いて車のライトやエアコンを付けたり盗難警報を解除したりできてしまうことが判明。実証映像も公開された。 つながるクルマのセキュリティ問題、米FBIも注意喚起

つながるクルマのセキュリティ問題、米FBIも注意喚起

「消費者やメーカーは潜在的脅威を認識し、攻撃者に遠隔操作で脆弱性を悪用される可能性があることを認識しなければならない」とFBI。 日産「リーフ」のアプリに脆弱性、他人の車を遠隔操作可能に

日産「リーフ」のアプリに脆弱性、他人の車を遠隔操作可能に

アプリのAPIに認証の仕組みがなく、車両識別番号の下5ケタが分かれば、他人の車を制御できることが判明。オーストラリアからインターネット経由で、英国にあるリーフのエアコンやファンを作動させたり、運転履歴を取得することができてしまった。 ハッキングされやすい車、されにくい車は? 米機関が発表

ハッキングされやすい車、されにくい車は? 米機関が発表

米コンサルティング会社が、「ハッキングされやすい車」と「されにくい車」のランキングをまとめた。 走行中のJeepを乗っ取り操作、セキュリティ研究者が実証実験

走行中のJeepを乗っ取り操作、セキュリティ研究者が実証実験

セキュリティ研究者が走行中の自動車を乗っ取ってアクセルやブレーキを無線で遠隔操作する実験を披露した。 ブレーキもハンドルも利かない――自動車ハッキングを実証

ブレーキもハンドルも利かない――自動車ハッキングを実証

米誌Forbesの記者が乗った車の後部座席でセキュリティ研究者がコンピュータを操作すると、走行中に急ブレーキがかかり、パワステも利かなくなった。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- なぜ日本のITエンジニアは優遇されない? 「世界給与ランキング」から見えた課題

- 「年齢で落とされる」は6割超 シニアエンジニアが直面する採用の壁と本音

- 新たな基準になる? NSA、ゼロトラスト実装指針「ZIGs」のフェーズ1・2を公開

- 3800超のWordPressサイトを改ざん 大規模マルウェア配布基盤が82カ国で暗躍

- 長期記憶で能力を進化 Googleらが脆弱性解析を自動実行するLLMを提案

- なぜアスクルのランサム被害は長期化した? 報告書から見えたレジリエンスの穴

- Active Directoryの心臓部を狙うNTDS.dit窃取攻撃の全貌とは?

- Gartner、2026年のセキュリティトレンドを発表 6つの変化にどう対応する?

- 2027年に35%の国は「地域特化AI」でロックイン AI主権の確立が進む

- 中国電力、RAGの限界に直面し“電力業務特化型LLM”の構築を開始 国産LLMを基盤に