Google製品の脆弱性情報筒抜けも 社内情報管理ツールに重大な問題、外部の研究者が報告

今回発見した手口を使えば、Google製品の脆弱性に関する全情報を開示させてしまうこともできると思ったと研究者は報告している。

米Googleが社内で脆弱性などの情報管理に使っている「Google Issue Tracker」(社内での名称はBuganizer System)について、社外には非公開のはずの情報にアクセスできてしまう問題を発見したとして、研究者のアレックス・バーザン氏が10月31日、Mediumへの投稿で明らかにした。

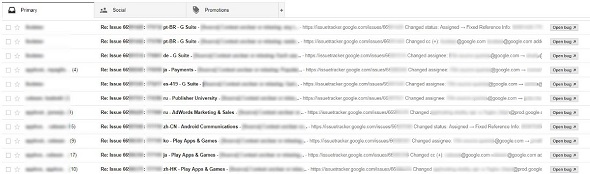

それによると、Issue TrackerはGoogleの担当者のほか、同社に協力している外部のユーザーにも必要に応じて公開されている。しかしそうした外部ユーザーには非常に限られた権限しか与えられず、アクセスできる内容はごく一部に限られる。

バーザン氏は同社への脆弱性報告を通じてIssue Trackerの存在を知り、新しいスレッドが作成される仕組みや、電子メールによる通知の仕組みを通じてこのシステムに侵入を試みることを思い立ったという。

同ツールに新規で登録される問題は勤務時間中の平均で1時間あたり2000〜3000件。このうち外部に公開されているのは0.1%に過ぎず、同システムの情報が流出すればかなり重大な影響が予想される。

バーザン氏はメールアドレス登録の仕組みを突いて、Google従業員が使う「@google.com」の電子メールアドレスをGoogleのシステムに登録。これを使ってIssue Trackerにログインすると、同社の社内向けログインページにリダイレクトされた。ここにログインすることはできなかったものの、さまざまな方法で悪用される恐れがあるセキュリティ問題としてGoogleに報告したという。

さらに、Issue Trackerの不適切なアクセスコントロールなど複数の重大な問題を発見し、自分自身のアカウントへの攻撃を試みた結果、Issue Trackerに登録されている他の情報も閲覧できてしまうことが分かった。同氏は一連の問題の報告について、Googleから総額1万5600ドルの賞金を受け取ったと伝えている。

今回発見した手口を使えば、Google製品の脆弱性に関する全情報を開示させてしまうこともできると思ったとバーザン氏は言う。しかし「Googleに問題を報告すると、同社のセキュリティチームによって1時間後には問題のエンドポイントが無効化された」といい、この経験から、「危険な脆弱性は全て1時間以内に無力化されてしまうので、影響は最低限に抑えられる」と評価している。

関連記事

Google、「Chrome 62」の脆弱性を修正 DoS誘発の恐れ

Google、「Chrome 62」の脆弱性を修正 DoS誘発の恐れ

米US-CERTはこの問題について、悪用されればサービス妨害(DoS)状態を誘発される恐れがあるとして、アップデートの適用を呼び掛けている。 GoogleのChrome OS更新版、WPA2の脆弱性に対処

GoogleのChrome OS更新版、WPA2の脆弱性に対処

「Chrome OS 62.0.3202.74」では、通称KRACKと呼ばれるWPA2の脆弱性10件を修正した。 「Home Mini」が音声や物音を勝手にGoogleに送信? 一部製品の不具合に対処

「Home Mini」が音声や物音を勝手にGoogleに送信? 一部製品の不具合に対処

「Google Home Mini」が1日に何千回も起動して、家の中の音声や物音を勝手に録音し、Googleに送信してしまうという問題が報告された。 もはやHTTPの時代ではない グーグルがここまで“SSL化”にこだわるわけ

もはやHTTPの時代ではない グーグルがここまで“SSL化”にこだわるわけ

GoogleのWebブラウザ、Chromeの最新バージョンでは、SSL化していないサイトのテキストボックスに情報を入力しようとすると、警告を表示するようになりました。なぜ、ここまで“SSL化”にこだわるのでしょうか。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃