東アジアを狙うマルウェア「UBoatRAT」、日本のWebサーバも攻撃に利用

攻撃にはGoogleやMicrosoftのサービスを駆使し、日本のWebサーバも利用されていたという。

セキュリティ企業のPalo Alto Networksは11月28日、「UBoatRAT」と呼ばれる新手のマルウェアを使った攻撃が東アジアで確認されたと伝えた。攻撃にはGoogleやMicrosoftのサービスを駆使し、日本のWebサーバも利用されていたという。

Palo Alto Networksによると、UBoatRATはシステムに潜伏してバックドアを仕掛ける「Remote Access Trojan(RAT=リモートアクセス型のトロイの木馬)」に分類されるマルウェア。最初のバージョンが2017年3月に発見された時点では、香港のブログサービスと、改ざんされた日本のWebサーバを使う単純な仕組みを実装していた。

6月には新機能を搭載した更新版が公開され、9月に発見された最新バージョンでは、主に韓国あるいは、ゲーム業界に関係する組織や個人を標的としていた。UBoatRAT関連のファイルには、韓国語のゲームタイトル名や、韓国のゲーム会社の名称が含まれていたという。

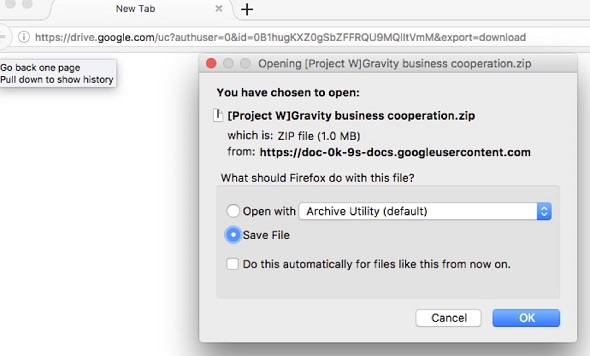

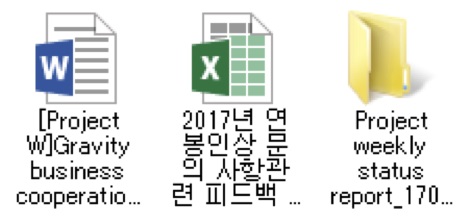

マルウェアの拡散にはGoogle Driveを利用していることが判明。Google Driveでホスティングされたzipアーカイブには、ExcelやWordファイルなどに見せかけた悪質な実行可能ファイルが含まれていた。

感染したシステムにはバックドアが仕込まれ、GitHub経由で指令を受け取って、攻撃者のサーバと通信する仕組みだった。システムへの常駐には、マシン間のファイル転送に使われるMicrosoft Windowsの「バックグラウンドインテリジェント転送サービス」(BITS)が使われていた。

UBoatRATのサンプルは現時点で14本、攻撃に関連したダウンローダーは1本が確認されているという。UBoatRATのコードやGitHubのアカウントが頻繁に更新されていることから、「作者は精力的に開発やテストを続けているようだ」とPalo Alto Networksは推測し、今後も動向を監視し続けるとしている。

関連記事

金融機関のATMを狙うマルウェア、業務ネットワーク経由の侵入が増加――トレンドマイクロ調査

金融機関のATMを狙うマルウェア、業務ネットワーク経由の侵入が増加――トレンドマイクロ調査

トレンドマイクロが、海外で被害が急増する「ATMマルウェア」の動向を発表。今後、国内でも被害の拡大が懸念されることから、金融業界に注意を促している。 日本のランサムウェア遭遇率、アジア21カ国中最低に――Microsoftのセキュリティ調査

日本のランサムウェア遭遇率、アジア21カ国中最低に――Microsoftのセキュリティ調査

日本マイクロソフトが、2017年上半期を対象とした「セキュリティ インテリジェンス レポート(SIR) 第22版」の概要を発表した。 iPhoneが安全とは限らない? マルウェア「iXintpwn」の思わぬ手口

iPhoneが安全とは限らない? マルウェア「iXintpwn」の思わぬ手口

安全といわれるiPhoneに思わぬ手口のマルウェアが登場。回避方法は? 「CCleaner」に混入されたマルウェア、標的は日本や米国のIT大手

「CCleaner」に混入されたマルウェア、標的は日本や米国のIT大手

攻撃目標のドメインの一覧には、CiscoやHTC、Samsung、ソニー、VMWare、Intel、Microsoft、Linksys、D-Linkなどのドメインが含まれていた。 LinuxマルウェアのDDoS攻撃、アジアに集中砲火

LinuxマルウェアのDDoS攻撃、アジアに集中砲火

LinuxマルウェアのDDoS攻撃、アジアに集中砲火

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 住信SBIネット銀行、勘定系システムのクラウド移行にDatadogを採用

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- ドローンいらず? 飛行動画作成できる「Google Earth Studio」登場

- 中国電力、RAGの限界に直面し“電力業務特化型LLM”の構築を開始 国産LLMを基盤に

UBoatRAT関連のファイルには、韓国語のゲームタイトル名や、韓国のゲーム会社の名称が含まれていたという(出典:Palo Alto Networks)

UBoatRAT関連のファイルには、韓国語のゲームタイトル名や、韓国のゲーム会社の名称が含まれていたという(出典:Palo Alto Networks)