FBIも警鐘! ファームウェアを狙った攻撃が急増:ITmedia エンタープライズ セキュリティセミナーレポート(1/4 ページ)

ますます深刻化するサイバー攻撃の脅威に対し、企業はどのような体制で臨めばいいのか。「ITmediaエンタープライズ セキュリティセミナー」から、そのヒントを紹介する。

ますます深刻化するサイバー攻撃の脅威に対し、企業はどのような体制で臨めばいいのか。2017年11月30日に東京で開催された「ITmediaエンタープライズ セキュリティセミナー」から、そのヒントを紹介する。

サイバー攻撃に遭ったら真っ先にすべきこと

「サイバー攻撃に遭ったら、恐れずその情報を公開すること。それがセキュリティレベルの底上げにつながる」――。そんな発言が飛び出したのは、インターネットイニシアティブの根岸征史氏、ソフトバンク・テクノロジーの辻伸弘氏とセキュリティ情報ブログ「piyolog」のpiyokango氏による、「セキュリティリサーチャーズナイト」と題したパネルディスカッションだ。

「今日は私が針のムシロに座る日」と切り出した辻氏は、ソフトバンク・テクノロジーが2017年7月に起こした情報漏えい事件をあえてテーマとして取り上げた。

この事件は、7月17日にソフトバンク・テクノロジー社内のチームが、「外部の仮想通貨マイニングサーバへの通信がなされている」と検知したことが発端だった。調査によって、インターネットに接続されている検証用サーバに「使われていないアカウント」があることが分かり、パスワードが脆弱だったため、「そこを踏み台として侵入され、他のマシンにマイニングツールを仕込まれてしまい、さらには顧客情報が保存されていたことから情報漏えいの恐れがあることも判明した」(辻氏)のだ。ちなみに、アンチウイルスソフトは「パターンの更新が間に合っていないコンピュータもあった」(辻氏)という。

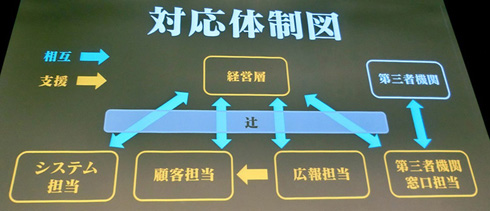

ソフトバンク・テクノロジーは対策チームを結成し、辻氏はシステム担当、顧客担当、広報担当などで構成されたインシデント対応チームの全ての調整役として活動。状況を経営層に伝え、判断を仰ぐ役割を担った。同氏は当時を振り返りながら、インシデント対応で大切なこととして「サイバーセキュリティ経営ガイドライン Ver.2」の付録C「インシデント発生時に組織内で整理しておくべき事項」を紹介。そこには、初動対応から原因調査、事後対策のチャートが掲載され、さらにインシデントの種類に応じて公表すべき事項が並んでいる。

「セキュリティ担当者は、インシデント発生を想定してシートを埋めていけば、何をすべきか事前に確認できるほか、自分たちは事故の際には何ができて何ができないのかを知ることもできる」(辻氏)

ここで根岸氏が、「社外に公開しているサーバで開けてないはずのポートが、スキャンしてみると開いていることがあるのは、『あってはならない』ことだが、わりとよくある」とコメント。続けて、「仮想通貨のマイニングツールが仕込まれている」ことが判明した理由を尋ねた。それに対して辻氏は、「通信先がマイニングプールで使われているドメインだったので調べてみた。当社には解析部隊がいたので対応できたが、全ての企業や組織が自前でできるとは限らないと思う」と答えた。

続けてpiyokango氏が、「土日にチェックできる体制があったことも驚き」とコメントすると、辻氏は「平日から動いていたが、作業をしっかり始めたのが土日だった。そのため、メンバーの連絡がしっかりと取れるようにして、必要ならばオフィスに来てもらうかリモートでチェックできるようにと周知徹底して確認作業を進めた」と説明した。

さらに、piyokango氏が、「実際にあった攻撃の話をしてしまうと、その情報がさらに攻撃者を利する結果になるといわれることがあるがどうか?」と問うと、辻氏は「やられたことをたくさん広めた方が、多くの企業が『うちは大丈夫か?』と気にするようになる。経営層も意識するようになる」とコメントした。

また、第1報の時点で営業が顧客に電話したところ、一番多かった反応は、「第2報が出たら『教えてほしい』というものだった。情報を包み隠さず出してほしいという顧客は多く、実際にそう対応したことが結果的に信用にもつながったのではないか」(辻氏)と分析した。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- VS Code拡張機能4件に重大な脆弱性 累計ダウンロード数は1.2億

- 「SaaSの死」論議の本質はどこにあるか? Salesforceの取り組みから探る

- 中国AI3社がClaudeに大規模蒸留 Anthropicが指摘する「重大なリスク」

- 生成AIを悪用か 世界55カ国で600台超のFortiGate侵害が発生

- 「VPNをやめれば安全」というほど簡単じゃない 真の「脱」を達成するには

- Anthropicが「Claude Code Security」発表 脆弱性発見・修正はもうお任せ?

- AIに代替される人材の特徴は? 「2029年までに定型業務のみ人材の90%がAIに」

- アサヒGHDがランサムウェア被害の調査報告書を公開 152万の個人情報が漏えいの恐れ

- なぜ予算を掛けてもセキュリティは強化できない? 調査で分かった3つの理由