自己暗号化ドライブに複数の脆弱性、WindowsのBitLockerなどに影響:CrucialやSamsung製のSSDでも脆弱性を確認

悪用されればドライブの暗号が解読される恐れがある。Crucial(Micron)やSamsungのSSD、そしてWindowsのBitLockerなどが影響を受ける。

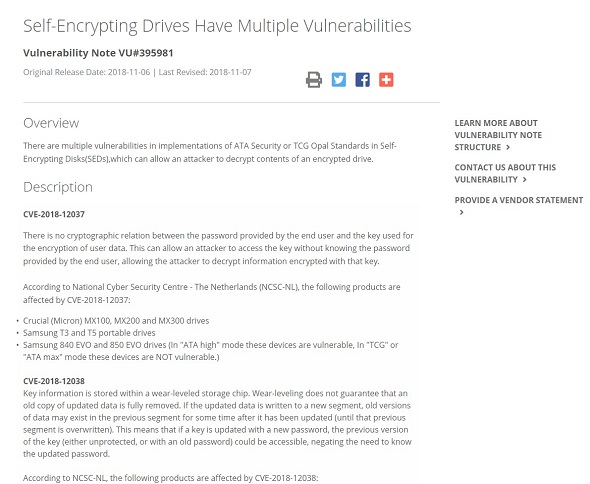

米セキュリティ機関のCERT/CCは11月6日、ハードウェアベースの暗号化機能を提供する自己暗号化ドライブ(SED)の脆弱性に関するセキュリティ情報を公開した。MicrosoftやSamsungもそれぞれのセキュリティ情報で、対策について解説している。

CERT/CCによると、SEDに関してATAセキュリティやTCG Opal標準の実装方法に起因する2件の脆弱性が、オランダの研究者によって発見された。

悪用された場合、エンドユーザーが設定したパスワードを知らなくても、ドライブに物理的にアクセスできる攻撃者がドライブの暗号を解読できてしまう恐れがある。危険度は共通指標CVSSのベーススコアで6.3(最高値は10.0)と評価されている。

CERT/CCによると、これまで「Samsung SSD 840 EVO」や「Samsung SSD 850 EVO」(写真)、Crucialの「MX100」「MX200」「MX300」などで脆弱性が確認されている

CERT/CCによると、これまで「Samsung SSD 840 EVO」や「Samsung SSD 850 EVO」(写真)、Crucialの「MX100」「MX200」「MX300」などで脆弱性が確認されているこれまでのところ、Crucial(Micron)やSamsungのSSDで脆弱性が確認されているほか、他の製品にも同様の脆弱性が見つかる可能性があるという。また、Microsoft Windowsに搭載されているディスク暗号化機能「BitLocker」への影響も指摘されている。

Microsoftがこの脆弱性に関して公開したBitLockerのセキュリティ情報によると、自己暗号化ドライブを搭載したWindowsマシンでは、デフォルトの設定でハードウェア暗号化が使われている。

SEDの脆弱性について不安がある場合の対策として、グループポリシーを使ってデフォルトの設定を上書きし、ソフトウェアの暗号化機能のみを使う設定に変更する方法を紹介している。

一方、Samsungでは、非ポータブルSSDについては暗号化ソフトウェアの使用を勧告し、ポータブルSSDについてはファームウェアの更新を促している。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 中国電力、RAGの限界に直面し“電力業務特化型LLM”の構築を開始 国産LLMを基盤に

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 2025年、話題となったセキュリティ事故12社の事例に見る「致命的なミス」とは?

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 「年齢で落とされる」は6割超 シニアエンジニアが直面する採用の壁と本音

- なぜ日本のITエンジニアは優遇されない? 「世界給与ランキング」から見えた課題

- 年収1000万を超えるITエンジニアのキャリアは? 経験年数と転職回数の「相関関係」が明らかに

ローカルストレージはもはや「キャッシュ」? 変わりゆくバックアップの常識

ローカルストレージはもはや「キャッシュ」? 変わりゆくバックアップの常識