カスタマイズされ、標的型攻撃化が進むランサムウェア プロアクティブな対策が必須に――フォーティネット、2019年第1四半期の脅威レポート(2/2 ページ)

プリインストールツールを悪用する環境寄生型攻撃も増加

標的とするシステムにプリインストールされている正規ツールを、本来とは異なる目的で悪用する「環境寄生型(LoTL)攻撃」も増加している。この戦術により、攻撃者は自らの活動を正規のプロセスに隠せるようになり、防御側にとっては検知と攻撃者の属性特定が困難になる。

特に、Microsoftの「PowerShell」「Microsoft Visual Basic」「IronPython」といったシステムやアプリにプリインストールされたツールや、権限の昇格、不正コードや攻撃の隠蔽(いんぺい)を可能にするそのツールには、注意する必要があるという。

例えば、Windowsのコマンドラインインタフェース(CLI)シェルであるPowerShellは、.NET Frameworkと連携して動作し、メモリから直接実行でき、難読化が容易になるため、ホワイトリスト防御を回避できる。こうした特徴に加え、ペネトレーションツールの「PowerSploit」など、無料で利用できるオープンソースソフトウェア(OSS)が多数存在することで、これらを悪用する手口が後を絶たない。

また、Windowsの管理ユーティリティーとして配布されているMicrosoft製のリモート管理ツール「PsExec」などは、システム環境を水平移動(ラテラルムーブメント)したり、他のシステムにペイロードをインストールしたりする目的で悪用されることが多い。

こうした状況に対して、ツール側ではセキュリティ面の強化を図るなど、対策が施されてはいるが、攻撃者側の技術も進歩しており、らちが明かない。

セキュリティ責任者ができる対策としては、自社で使用している管理ツールへのアクセスを制限するとともに、自社環境での使用状況を記録し、管理するなどが挙げられるという。

コンスタントな管理が必要とされるCMSプラットフォーム

サイバー犯罪者は、エクスプロイトが成功した脆弱性やテクノロジーを標的にすることで、次から次へと標的を見つけ、効率的かつ迅速に攻撃を実行しようとする傾向がある。

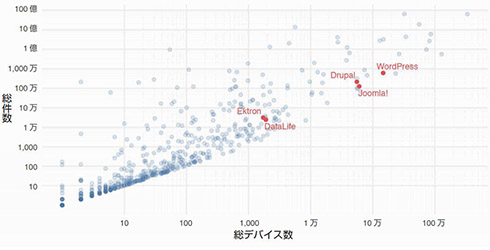

数年に渡り、サイバー犯罪者の注目を集めているテクノロジーの一つが、Webプレゼンスを高める効率的な手段として利用している企業や個人ユーザーが多いWebプラットフォーム(CMSプラットフォームなど)だという。

例えば「Wordpress」は最も標的にされるCMSで、「フォーティネット脅威レポート」でも常連になっており、2019年第1四半期では、全世界で10万を超えるデバイスへの攻撃を記録した。次に人気のあるCMS「Joomla」は、公開されている商用Webサイトの約9%で利用されているが、2019年だけで6つの脆弱性が公開されている。

そうしたCMSの脆弱性を狙った攻撃は増加の一途で、サードパーティー製プラグインも攻撃の標的にされている。2019年3月には、ロシアの犯罪集団によるWordPressやJoomlaの何百ものWebサイトの攻撃が報告され、それらのサイトがランサムウェアやフィッシングページの拡散に使われていたことが分かった。

フォーティネットは、CMSは攻撃の主な標的であり続けており、CMSを使用している企業や組織は厳格な保護が必要と説明。より知名度の低いCMSや無数に存在するサードパーティー製プラグインについても、保護対策のアキレス腱にならないように注意すべきだとしている。

対策としては、パッチを速やかに適用すること、また、エクスプロイトの継続的な進化を完全に理解して先手を打つ重要性を再認識することが重要だという。

動的かつプロアクティブな脅威インテリジェンスに対するニーズが拡大

フォーティネットは、レポートを総評して、急速に進化する脅威環境で正しい防御を確立し、維持するには、発生前に脅威を理解する必要があり、そのためには、信頼性が高くタイムリーな脅威インテリジェンスの活用が不可欠だと強調する。

脅威インテリジェンスとは、脅威の検知や防御に活用できる情報のことだ。フォーティネットでは、実施可能な防御策(新しいポリシー、構成、設計、デバイスの導入など)を導く、戦略、戦術、運用の観点に関する意思決定プロセスを支援するもと定義している。

企業が現在の脅威トレンドへの対策に加え、長期的な攻撃の進化と自動化に備えられるようにするには、動的でプロアクティブな脅威インテリジェンスを分散ネットワーク全体で利用できるようにしておく必要がある。脅威インテリジェンスによって、攻撃方法の進化のトレンドを特定し、サイバー攻撃の標的となる可能性が高い領域の対策を優先的に強化できるようになるという。

脅威インテリジェンスをあらゆるセキュリティデバイスでリアルタイムに活用できなければ、その価値と有効性は著しく低下する。広範囲をカバーし、システム同士を統合し、運用を自動化するセキュリティ ファブリックでなければ、IoT、エッジ、ネットワークコア、さらにはマルチクラウドまでのネットワーク環境全体を保護することはできないとしている。

同レポートの全文(日本語)は公式サイトで公開されている。

関連記事

国内企業の情報セキュリティ対策、エンドポイント対策やクラウド対策が増加 GDPR対策には温度差も――IDC調べ

国内企業の情報セキュリティ対策、エンドポイント対策やクラウド対策が増加 GDPR対策には温度差も――IDC調べ

IDC Japanの調査によると、セキュリティ投資を増加予定の企業は、「エンドポイント対策」「Webセキュリティ」「ネットワーク」に注力と判明。「クラウドのセキュリティ対策」も増加傾向にある。一方、CSIRT/SOCの設置やGDPR対策には企業で差があることが分かった。 メモリ内のデータを読み取られる恐れ、“Rowhammer”利用した新手の攻撃手法「RAMBleed」が判明

メモリ内のデータを読み取られる恐れ、“Rowhammer”利用した新手の攻撃手法「RAMBleed」が判明

DRAMの設計に起因する脆弱性「Rowhammer」を使った「RAMBleed」と呼ばれる攻撃が発見された。発見した研究チームによると「Rowhammerが整合性を脅かすだけでなく、機密性をも脅かすことが実証された」としている。 大手4社のWebブラウザ、2020年にTLS 1.0と1.1を無効化

大手4社のWebブラウザ、2020年にTLS 1.0と1.1を無効化

EdgeとInternet Explorer(IE)11、Safari、Firefox、Chromeで、2020年にTLS 1.0とTLS 1.1が無効化される。 ランサムウェア被害、身代金払ってデータ回収できた割合は?

ランサムウェア被害、身代金払ってデータ回収できた割合は?

ランサムウェアに感染した組織のうち、身代金を払ってデータを取り返すことができたのはどれほどあったか――英国で調査が行われた。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃